QNAP Ransomware: ΠΡΟΣΟΧΗ, ΑΝΑΚΟΙΝΩΣΕΙΣ ΤΗΣ ΕΤΑΙΡΙΑΣ!

Μεγάλο κύμα επιθέσεων δέχονται οι συσκευές QNAP με τον Ransomware με την ονομασία DeadBolt να έχει μολύνει δεκάδες χιλιάδες συσκευές.

Ήδη στην εταιρία μας έχουν έρθει δεκάδες αιτήσεις για βοήθεια από ανθρώπους που είχαν τα δεδομένα τους μέσα σε QNAP, στη δημοφιλή αυτή συσκευή δικτυακής αποθήκευσης.

Ας πάρουμε τα πράγματα από την αρχή

Πριν από περίπου 16 μήνες είχαμε αναφερθεί στον eChoraix, έναν Ransomware ο οποίος στόχευε και πάλι συσκευές QNAP. Επίσης, πριν λίγο καιρό οι συσκευές αυτές είχαν και πάλι μπει στο στόχαστρο των κακοποιών με τον QLocker Ransomare.

“Ο DeadBolt στοχεύει τις συσκευές QNAP που είναι εκτεθειμένες στο Internet απροστάτευτες και κρυπτογραφεί τα δεδομένα των χρηστών με σκοπό την είσπραξη λύτρων σε κρυπτονομίσματα” δήλωσε η QNAP σε ανακοίνωσή της στις 26/1/2022.

Η ανακοίνωση διευκρινίζει στη συνέχεια: “Your NAS is exposed to the Internet and at high risk if there shows 'The System Administration service can be directly accessible from an external IP address via the following protocols: HTTP' on the dashboard."

(“Η συσκευή NAS σας είναι εκτεθειμένη στο διαδίκτυο και με μεγάλο ρίσκο αν στον πίνακα ελέγχου υπάρχει η ένδειξη: ‘The System Administration service can be directly accessible from an external IP address via the following protocols: HTTP' ).

Η κατασκευάστρια εταιρία καλεί ΟΛΟΥΣ ΤΟΥΣ ΧΡΗΣΤΕΣ QNAP να ανανεώσουν ΑΜΕΣΑ την έκδοση QTS της συσκευής τους στην τελευταία έκδοση. Επίσης, τους καλεί να απενεργοποιήσουν ΑΜΕΣΑ τις υπηρεσίες Port Forwarding και uPnP σύμφωνα με τις ακόλουθες οδηγίες:

- Disable the Port Forwarding function of the router: Go to the management interface of your router, check the Virtual Server, NAT, or Port Forwarding settings, and disable the port forwarding setting of NAS management service port (port 8080 and 433 by default).

- Disable the UPnP function of the QNAP NAS: Go to myQNAPcloud on the QTS menu, click the "Auto Router Configuration," and unselect "Enable UPnP Port forwarding."

Τέλος, η κατασκευάστρια καλεί τους χρήστες να απενεργοποιήσουν την πρόσβαση στη συσκευή μέσω Telnet και SSH, να αλλάξουν τα port numbers και τους κωδικούς πρόσβασης, ακολουθώντας αυτόν τον λεπτομερή οδηγό.

Ο DeadBolt ζητάει 1000 ευρώ ανά συσκευή ή περίπου 2 εκατομμύρια ευρώ για το Master Key

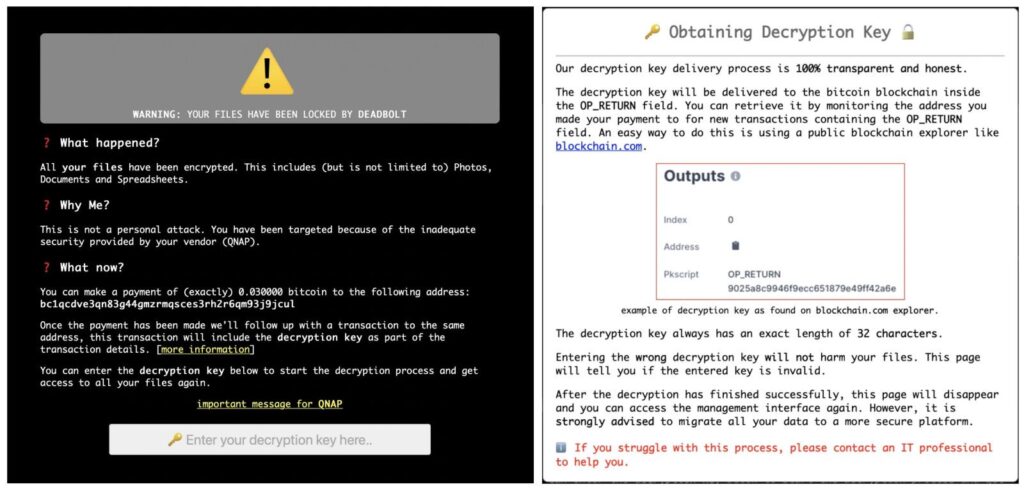

Ο DeadBolt ξεκίνησε τις επιθέσεις του στις 25/1/2022, κρυπτογραφώντας δεδομένα από QNAP συσκευές και τοποθετώντας την επέκταση .deadbolt στα κρυπτογραφημένα αρχεία. Δεν αφήνει Ransom Note, όμως στην οθόνη εισόδου στη συσκευή εμφανίζεται μήνυμα ότι η συσκευή έχει κλειδωθεί.

Οι κακοποιοί σε άλλο σημείο στέλνουν μήνυμα στην ίδια την κατασκευάστρια εταιρία, ζητώντας της 50 Bitcoin (κάτι λιγότερο από 2 εκατομμύρια ευρώ) για να της παρέχει τόσο το Master Key με το οποίο θα μπορέσουν να ξεκλειδωθούν όλες οι συσκευές που κλειδώθηκαν, αλλά και λεπτομέρειες για τον τρόπο με τον οποίο έκαναν την επίθεσή τους και τα κενά ασφαλείας της συσκευής που εκμεταλλεύτηκαν.

Παρόλα αυτά, η QNAP ανακοίνωσε ότι η ευαισθησία που εκμεταλλεύτηκαν οι κακοποιοί αφορούσε ένα κενό ασφαλείας το οποίο είχε αντιμετωπιστεί τον Δεκέμβριο. Η διαφορά είναι το συγκεκριμένο update της συσκευής είχε χαρακτηρισμό ως “Recommended”, με αποτέλεσμα όσες συσκευές είχαν κλειστή τη λειτουργία “Αυτόματης Ενημέρωσης” για “Recommended Updates” να μείνουν απροστάτευτες.

Αργότερα, έγινε γνωστό ότι η QNAP έστειλε υποχρεωτικό update σε όλες τις συσκευές QNAP προκειμένου να σταματήσει τις επιθέσεις. Παρόλα αυτά, κρίνοντας από το αποτέλεσμα, ήταν ήδη αργά καθώς χιλιάδες συσκευές είχαν ήδη κρυπτογραφηθεί.

Σύμφωνα με την QNAP, το πρόβλημα λύνεται με την ανανέωση του QTS και του QuTS Hero στις ακόλουθες εκδόσεις:

- QTS 5.0.0.1891 build 20211221 και μετά

- QTS 4.5.4.1892 build 20211223 και μετά

- QuTS hero h5.0.0.1892 build 20211222 και μετά

- QuTS hero h4.5.4.1892 build 20211223 και μετά

- QuTScloud c5.0.0.1919 build 20220119 και μετά

Όμως, ένας χρήστης στο QNAP Forum έγραψε ότι η συσκευή του κρυπτογραφήθηκε παρόλο που είχε εφαρμόσει τις παραπάνω ενημερώσεις, οπότε υπάρχει η θεωρία ότι οι κακοποιοί εκμεταλλεύονται τελικά διαφορετική ευπάθεια.

Πρόβλημα με την αποκρυπτογράφηση

Πολλοί χρήστες ανέφεραν ότι προχώρησαν στην πληρωμή των 0.03 Btc, έλαβαν το κλειδί αποκρυπτογράφησης, όμως ο decryptor δεν δούλεψε σωστά με αποτέλεσμα τα αρχεία να επέστρεφαν αλλοιωμένα. Στη συνέχεια, φυσικά οι κακοποιοί δήλωσαν άγνοια και αρνήθηκαν να βοηθήσουν τα θύματά τους. Ευτυχώς, η ιστορία δεν τελειώνει εκεί. Η Emsisoft δημιούργησε δικό της Decryptor ο οποίος δουλεύει κανονικά. Επομένως, όσα θύματα έχουν δώσει χρήματα και έχουν λάβει κλειδί αποκρυπτογράφησης και decryptor που δεν δουλεύει σωστά, μπορούν να χρησιμοποιήσουν αυτόν τον decryptor για να πάρουν τα δεδομένα τους πίσω. Σύντομα θα ανέβει και στην ιστοσελίδα του NoMoreRansom!.

Τι να κάνετε αν μολυνθείτε

Καλέστε μας. Έχουμε αποκρυπτογραφήσει ήδη αρκετές συσκευές με αυτό το πρόβλημα σε ικανοποιητικό βαθμό (ΔΕΝ ΥΠΑΡΧΕΙ ΠΛΗΡΗΣ ΛΥΣΗ).

Αν αποφασίσετε να πληρώσετε τα λύτρα, χρησιμοποιήστε τον decryptor από το link που παραθέσαμε παραπάνω. ΜΗΝ χρησιμοποιήσετε μεσάζοντες για την επικοινωνία με τους κακοποιούς. Εξάλλου, οι κακοποιοί δεν αφήνουν τρόπο επικοινωνίας μαζί τους μέσω email οπότε πρακτικά θα πετάξετε τα χρήματά σας.