Ransomware απειλές κρυπτογράφησης 1ο τρίμηνο 2017

RANSOMWARE UPDATES II

12/03/17-19/03/17

12/03/17-19/03/17

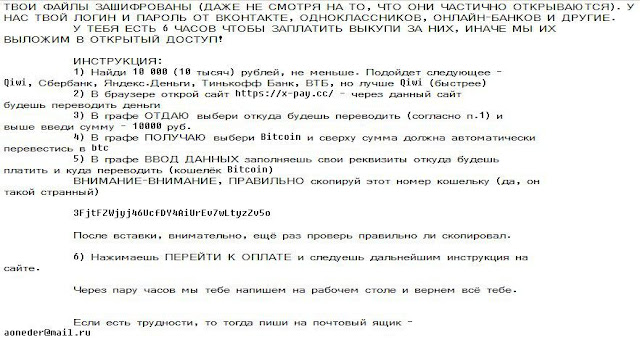

Αυτός έρχεται από τη Ρωσία με αγάπη και ζητάει 10.000 ρούβλια για την αποκρυπτογράφηση. Αυτό είναι κάτι λιγότερο από $200. Τοποθετεί την επέκταση .enc στα αρχεία.

Πολλές φορές αναρωτιέστε :

– “πως κόλλησα ransomware?”

ή

– “πως κόλλησα ιο κρυπτογράφησης?”.

Η αλήθεια είναι πως αυτή την ερώτηση την ακούμε καθημερινά πολλές φορές!

Το πρώτο στάδιο που παρατηρεί ένας απλός χρήστης που δεν κατάλαβε ότι κόλλησε Cerber ή κάποιον άλλο Ransomware (ιο κρυπτογράφησης) είναι πως τα αρχεία του άλλαξαν κατάληξη ενώ αυτός δούλευε κανονικά στον υπολογιστή του. Αυτή η ενέργεια συμβαίνει προφανώς λόγο της κρυπτογράφησης του ιού.

Το αμέσως επόμενο πράγμα που σκέφτεται ένας χρήστης προφανώς και είναι

– ” υπάρχει λύση για ransomware?”.

Δυστυχώς αν κολλήσατε ιo “Locky” ή κολλήσατε “Cerber” virus δεν υπάρχει ακόμη λύση παγκοσμίως για την από- κρυπτογράφηση και να γλυτώσετε τα λύτρα που ζητάει ο ιός σε bitcoin.

Άλλωστε αυτή είναι η μορφή και ο τρόπος λειτουργίας των ιών κρυπτογράφησης (Ransomware).

Να κρυπτογραφούν με τέτοιο τρόπο τα αρχεία και να τους αλλάζουν την κατάληξη που η απο-κρυπτογράφηση τους για ένα μεγάλο σύνολο από αυτούς (μεταξύ αυτών οι Locky και Cerber) να είναι αδύνατη ΑΚΟΜΗ!

Παρακάτω σας αναφέρουμε όλους τους ιούς που μπορέσαμε να αποκρυπτογραφήσουμε τον Ιανουάριο καθώς και σας αναλύουμε τους νέους ιούς που ανακαλύψαμε τον Ιανουάριο για να είσαστε προσεκτικοί και μέχρι να τους απο- κρυπτογραφήσουμε να μην χρειαστεί να πληρώσετε τα λύτρα που ζητάει ο ιός σε bitcoin.

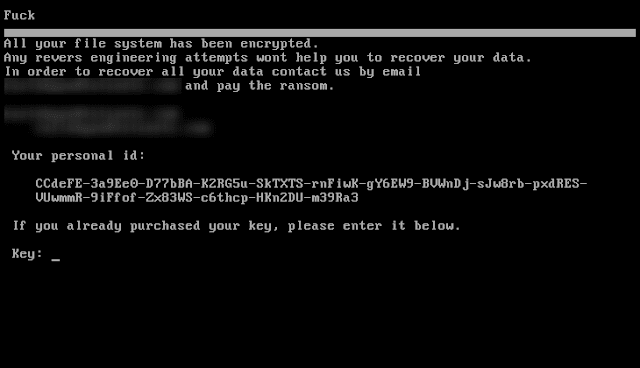

Δεν έχει όνομα, οπότε εμείς θα τον ονομάσουμε Merde.

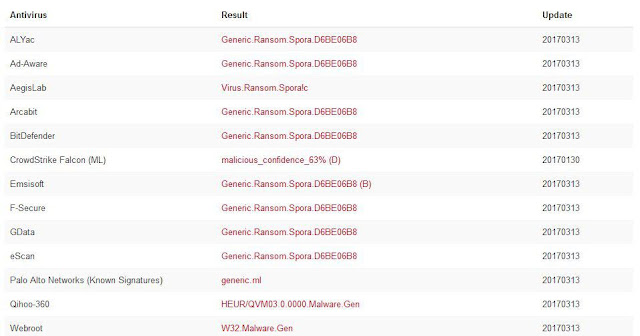

Αυτός, ονομάζεται Ŧl๏tєгค гคภร๏๓ฬคгєκαι είναι μία παραλλαγή του Vortex. Παρόλο που οι περισσότεροι Antivirus Vendors τον αναγνωρίζουν ως Spora, δεν έχει σχέση με τον Spora.

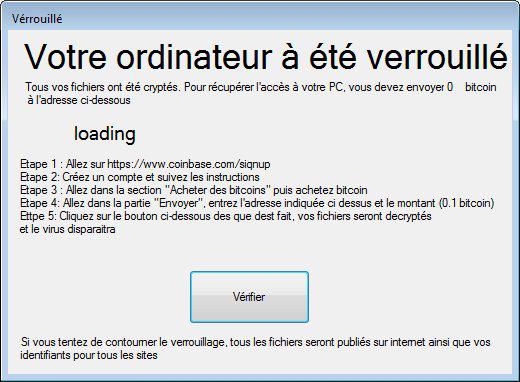

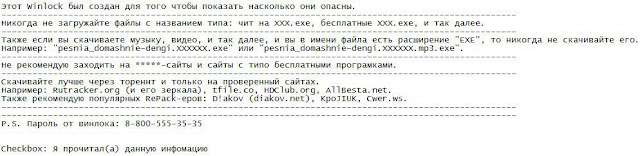

Αυτός κυκλοφόρησε αυτήν την εβδομάδα και προσπαθεί να διδάξει στα θύματά του πως να δημιουργήσουν τους δικούς τους screenlockers και να επιμολύνουν άλλους…

Πήραμε ποπκορν και παρακολουθήσαμε με ενδιαφέρον μια αψιμαχία που συνέβη στο DarkWeb τις προάλλες. Ο λόγος? Κάποιοι τροποποίησαν τον Petya Ransomware και τον χρησιμοποίησαν για να χτυπήσουν ευάλωτους servers και endpoints.

Χρησιμοποίησαν την εφαρμογή PsExec για να εγκαταστήσουν τον Ransomware, τον οποίο ονόμασαν PetrWrap.

Το πρόβλημα είναι ότι οι δημιουργοί του Petya θίχτηκαν, γιατί δεν είχαν δώσει άδεια για την κυκλοφορία αυτής της παραλλαγής. Ο κλέψας του κλέψαντος, δηλαδή…

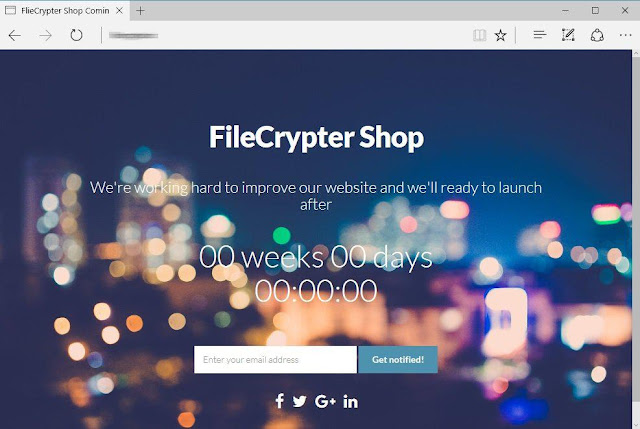

O κανόνας ως τώρα έλεγε ότι οι RansomWare developers χρησιμοποιούν servers από το Darkweb για να κάνουν τη δουλειά τους. Τους C&C servers (Command & Control) αυτούς τους χρησιμοποιούν για την αποθήκευση των κλειδιών των θυμάτων τους.

Ένας όμως το πήγε παρακάτω, και πήγε να χρησιμοποιήσει public σερβερ για να κάνει τη δουλίτσα του. Και όχι μόνο αυτό, αλλά πήγε να χρησιμοποιήσει και shared public σερβερ…

Όπως ήταν αναμενόμενο δεν του πήγε και πολύ καλά, καθώς ερευνητές από την MalwareBytes μπήκαν στο σερβερ και κατέβασαν όλα τα services.

Ένας όμως το πήγε παρακάτω, και πήγε να χρησιμοποιήσει public σερβερ για να κάνει τη δουλίτσα του. Και όχι μόνο αυτό, αλλά πήγε να χρησιμοποιήσει και shared public σερβερ…

Όπως ήταν αναμενόμενο δεν του πήγε και πολύ καλά, καθώς ερευνητές από την MalwareBytes μπήκαν στο σερβερ και κατέβασαν όλα τα services.

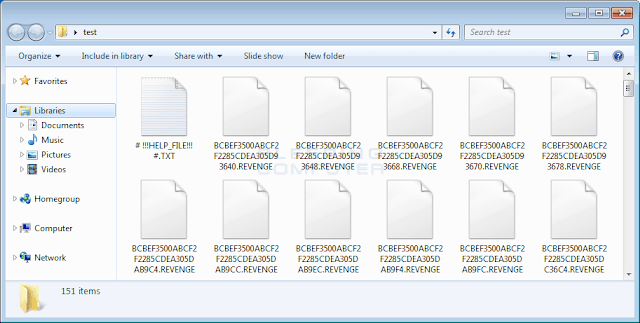

Βασίζεται στον CryptoMix και διανέμεται μέσω του RIG (ως συνήθως). Τοποθετεί την επέκταση .revenge και αφήνει ένα Ransom Note: #!!!ΗΕLP_FILE!!!#.txt

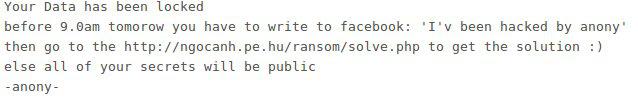

Εμφανίστηκε μία παραλλαγή του HiddenTear η οποία ζητάει από τα θύματά τους να ποστάρουν στο Facebook για να τους δώσει το κλειδί αποκρυπτογράφησης.

Προς το παρόν δεν γνωρίζουμε αν κάτι τέτοιο όντως συμβαίνει αν ακολουθηθούν οι οδηγίες του. Προσπαθήσαμε να μπούμε στη σελίδα που αναφέρει αλλά δεν υπάρχει, επομένως μάλλον πρόκειται για scam.

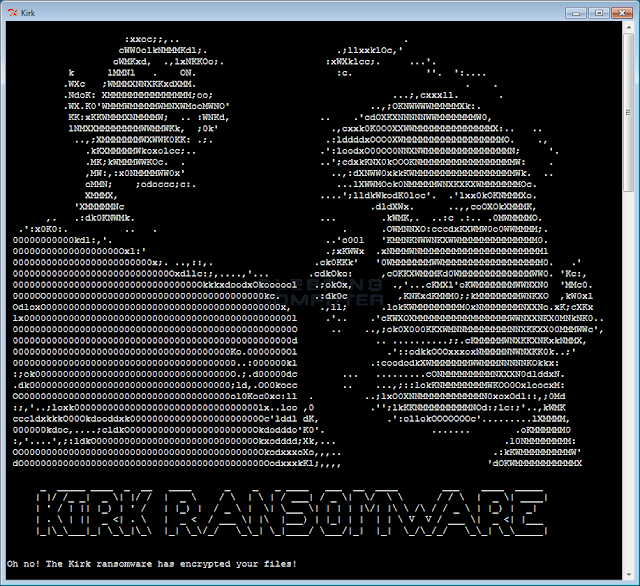

Εμφανίστηκε ένας Ransomware o οποίος συνδιάζει τα εξης: Star Trek, Monero, τρόπο πληρωμής διαφορετικό από Bitcoin, mr. Spock…. Όλα σε ένα. Ονομάζεται Kirk και χρησιμοποιεί και Vector…

Μία μέρα μετά την κυκλοφορία του Kirk, εμφανίστηκε και ο Lick, ο οποίος είναι ακριβώς ίδιος.

Ο RoshaLocker χρησιμοποιεί μία τακτική που χρησιμοποιούσαν οι πρώτοι Ransomware που εμφανίστηκαν: Βάζει όλα τα αρχεία σε ένα αρχείο RAR, το κλειδώνει και ζητάει λύτρα για να στείλει το κλειδί.

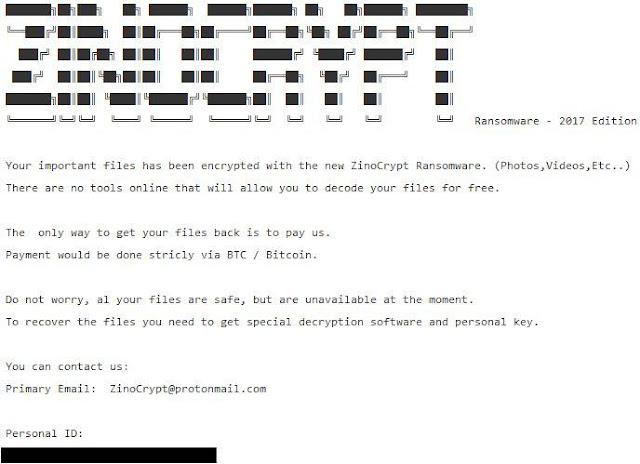

Έβγαλαν και έκδοση 2017 edition…

Αλλάζει μόνο το background…

H Northwind Data Recovery είναι ο μοναδικός WD, HGST, & Europol Trusted Partner στην Ελλάδα στους τομείς της Ανάκτησης Δεδομένων από σκληρούς δίσκους και επίλυσης Ransomware όπως οι Dharma, Stop, Jigsaw, Scarab, Gandcrab, Matrix, Screenlocker, Cerber, HiddenTear, Locky, WannaCry, STOP.