Εξαρθρώθηκε η συμμορία DoppelPaymer που είχε χτυπήσει τον Δήμο Θεσσαλονίκης με Ransomware τον Ιούλιο του 2021!

Η Europol, σε συνεργασία με το FBI και την Ολλανδική αστυνομία, ανακοίνωσε ότι προχώρησε στη σύλληψη δύο ατόμων που πιστεύεται ότι είναι μέλη της συμμορίας DoppelPaymer. Η εν λόγω συμμορία κακοποιών είχε χτυπήσει -μεταξύ άλλων- τον Δήμο Θεσσαλονίκης με Ransomware, απαιτώντας λύτρα και εκβιάζοντας με διαρροή των δεδομένων του Δήμου, απειλή που στη συνέχεια έκαναν πράξη διαρρέοντας αρχεία του Δήμου στο Dark Web.

Το χρονικό της σύλληψης

H Γερμανική αστυνομία, μετά από συνεννόηση με την Europol, έκανε έφοδο στο σπίτι ενός γερμανού υπηκόου ο οποίος θεωρείται κύριο μέλος της συμμορίας DoppelPaymer και προχώρησε σε κατάσχεση ηλεκτρονικών υπολογιστών και κινητών τηλεφώνων τα οποία και ελέγχθηκαν ενδελεχώς.

Την ίδια στιγμή, η Ουκρανική αστυνομία και παρά τις εξαιρετικά δύσκολες συνθήκες που επικρατούν αυτόν τον καιρό στη χώρα, προχώρησε στη σύλληψη δύο ατόμων σε Κίεβο και Χάρκοβο. Πιστεύεται ότι τα δύο αυτά άτομα αποτελούν επίσης τον πυρήνα της συμμορίας.

Ύστερα από εξονυχιστικό έλεγχο που έγινε στα ηλεκτρονικά μέσα των υπόπτων, οι αρχές ανακοίνωσαν ότι τα μέλη που αποτελούν τον πυρήνα της συμμορίας είναι πέντε και εκδόθηκαν διεθνή εντάλματα σύλληψης για άλλους τρείς υπόπτους:

- Igor Garshin/Garschin – θεωρείται υπεύθυνος για τις επιθέσεις στα δίκτυα των θυμάτων

- Ιgor Olegovich Turashev – θεωρείται ότι έπαιξε κύριο ρόλο στις επιθέσεις σε μεγάλες γερμανικές εταιρίες, λειτουργώντας ως διαχειριστής τόσο της υποδομής όσο και του κακόβουλου λογισμικού που χρησιμοποιήθηκε στις επιθέσεις

- Irina Zemlianikina – θεωρείται υπεύθυνη για τα πρώτα στάδια της επίθεσης, την αποστολή των παγιδευμένων email αλλά και την λειτουργία των ιστοσελίδων που περιείχαν τα δεδομένα που διέρρεαν από τα θύματά τους.

Αστρονομικά ποσά από εκβιασμούς!

To DoppelPaymer Ransomware ξεκίνησε το 2019, βάζοντας στο στόχαστρο μεγάλες εταιρίες και οργανισμούς. Σύντομα υιοθέτησε πρακτικές εκβιασμού, απειλώντας με διαρροή των δεδομένων του θύματος σε περίπτωση που δεν γίνονταν δεκτές οι οικονομικές τους απαιτήσεις.

Μόνο στις ΗΠΑ, οι επιβεβαιωμένες πληρωμές που έγιναν σε κρυπτονομίσματα προς την πλευρά των κακοποιών αγγίζουν τα $42.4 εκατομμύρια, ενώ υπάρχουν δεκάδες επιβεβαιωμένες επιμολύνσεις και επιθέσεις σε χώρες της Ευρώπης.

Πώς γινόταν οι επιμολύνσεις

Η βασική τακτική επίθεσης ήταν μέσω παγιδευμένων email. Τυπικά, οι επιτιθέμενοι εφάρμοσαν τακτικές spear-phising με επισυναπτόμενα αρχεία σε email που περιείχαν μολυσμένο VBS ή Javascript κώδικα.

Προσπάθησαν να ξεφύγουν

Κάποια στιγμή ο κλοιός των αρχών γύρω τους άρχισε να σφίγγει επικίνδυνα. Οι κακοποιοί αρχικά μετονόμασαν την “επιχείρησή” τους σε Grief (με αυτό το όνομα χτύπησαν και τον Δήμο Θεσσαλονίκης) και αραίωσαν πολύ τις επιθέσεις τους.

Από ένα σημείο και μετά εγκατέλειψαν μέχρι και την ιστοσελίδα στην οποία διέρρεαν τα δεδομένα των θυμάτων τους. Η ιστοσελίδα αυτή χρησίμευε ως μοχλός πίεσης προκειμένου να αναγκάσουν τα θύματά τους να πληρώσουν τα λύτρα.

Ιστορικό επιθέσεων

To DoppelPaymer ή Grief και οι κακοποιοί που κρύβονται πίσω του ευθύνονται για τις επιθέσεις:

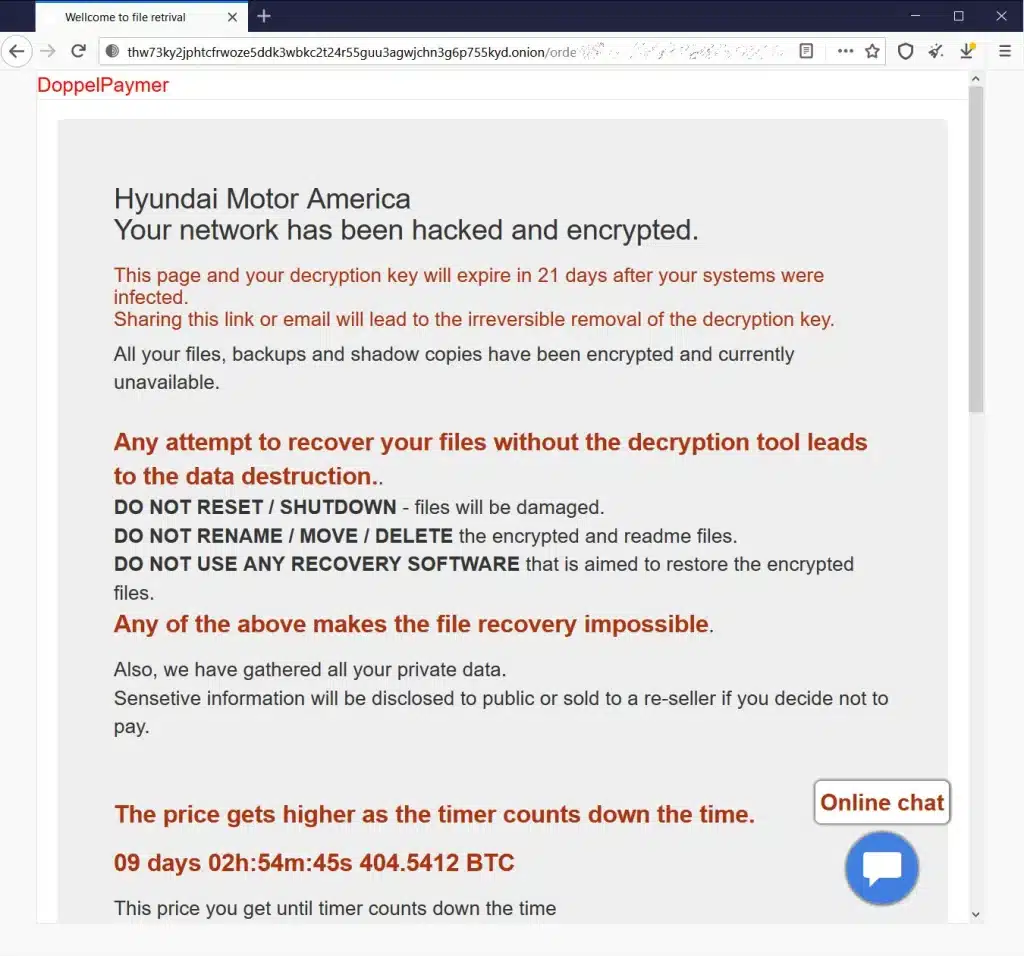

- Στην ΚΙΑ Motors America τον Φεβρουάριο του 2021, από την οποία ζητήθηκε η καταβολή λύτρων ύψους 404 Bitcoin (περίπου $20 εκατομμύρια εκείνη την εποχή). Η εταιρία, πάντως, σε ανακοίνωσή της είχε αρνηθεί την οποιαδήποτε επίθεση με Ransomware στις υποδομές της και έκανε λόγο για “κατέρρευση υποσυστημάτων”

- Στην κομητεία του Delaware στην Πενσυλβάνια τον Νοέμβριο του 2020, από την οποία απαίτησαν $500.000. Σύμφωνα με την ειδησεογραφία, η κομητεία πλήρωσε το ποσό.

- Την ίδια εποχή, τον Νοέμβριο του 2020, επιτέθηκαν στην Compal (πρόκειται για εταιρία που κατασκευάζει laptop) από την οποία ζητήθηκαν περίπου $17.000.000 (1100 bitcoin).

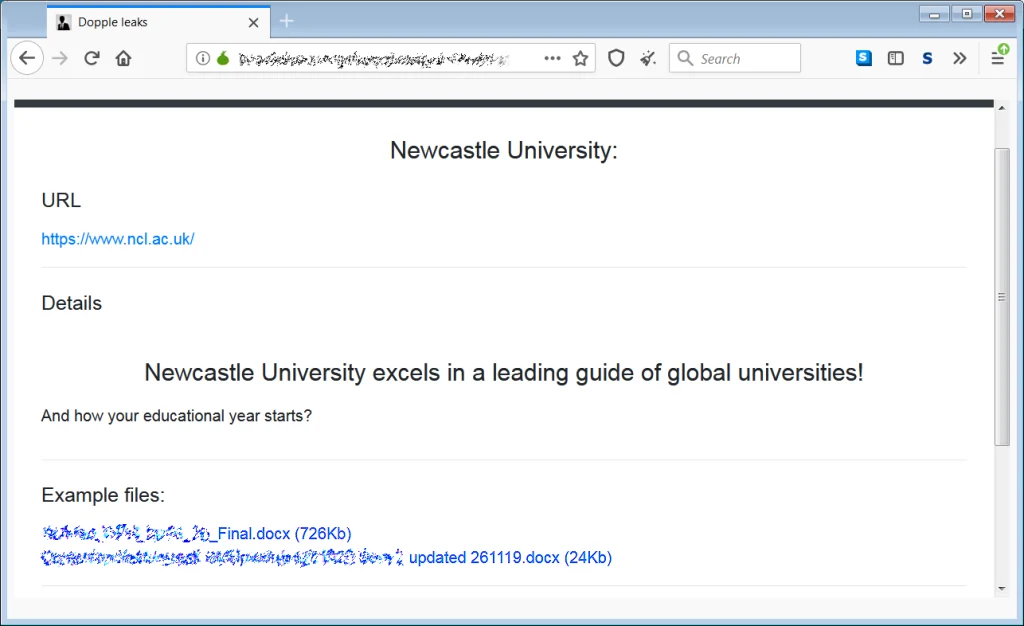

- Τον Σεπτέμβριο του 2020 επιτέθηκαν στο Πανεπιστήμιο του Νιουκάστλ ζητώντας $20.000.000. Το Πανεπιστήμιο αρνήθηκε να τα πληρώσει και οι κακοποιοί διέρρευσαν δεδομένα στο Dark Web.

- Στις εγκαταστάσεις στο Μεξικό της FoxConn, κολοσσού των ηλεκτρονικών ειδών, από την οποία απαίτησαν $34.000.000 σε Bitcoin. Σύμφωνα με τους ίδιους τους κακοποιούς, επιτέθηκαν σε περίπου 1200 σέρβερ της FoxConn, διαγράφοντας περίπου 35ΤΒ δεδομένων και κλέβοντας περίπου 100GB. Η FoxConn επιβεβαίωσε την επίθεση, δήλωσε ότι δεν θα πληρώσει τα λύτρα και πως αποκαθιστά τη ζημιά μέσω backup.

- Και φυσικά βρίσκονται πίσω από την επίθεση στον Δήμο Θεσσαλονίκης τον Ιούλιο του 2021, από όπου ζητήθηκαν $20.000.000. Λεπτομέρειες για το περιστατικό μπορείτε να δείτε εδώ.