Τα νεα των Ransomware, 15/10/2017

Σε σχέση με την προηγούμενη εβδομάδα που ήταν πολύ ήσυχη, αυτή είχε και πάλι αυξημένη δραστηριότητα.

Είδαμε πολλούς νέους Ransomware, οι περισσότεροι από αυτούς είναι δοκιμαστικοί και κατά πάσα πιθανότητα δεν θα κυκλοφορήσουν ποτέ, είδαμε όμως και μία νέα έκδοση του Locky, μία νέα έκδοση του CryptoMix….

Τα μεγάλα νέα έχουν να κάνουν με τον DoubleLocker, έναν Ransomware για Android, ο οποίος χρησιμοποιεί ενδιαφέρουσες παλιές και νέες τεχνικές.

Ας τα δούμε αναλυτικά:

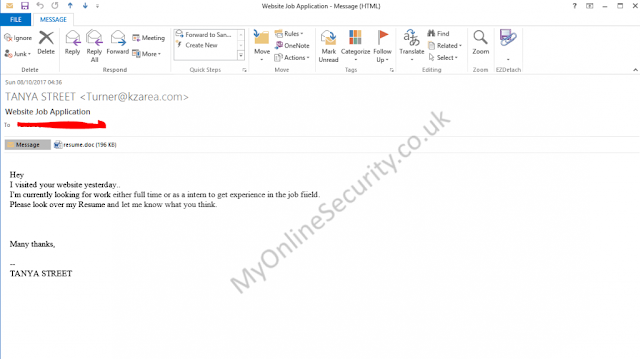

Καμπάνια SPAM στέλνει “βιογραφικά”, προωθεί τον GlobeImposter

Η Myonlinesecurity.co.uk κυκλοφόρησε μια ενδιαφέρουσα ανάλυση σχετικά με τα δήθεν βιογραφικά που στέλνει κάποιος ενδιαφερόμενος για εξεύρεση εργασίας, τα οποία βιογραφικά είναι της μορφής .doc και διασπείρουν τον GlobeImposter Ransomware.

Όταν κάποιος ανοίξει το επισυναπτόμενο, συνδέεται και κατεβάζει το http://89.248.169.136/bigmac.jpg, το οποίο φυσικά δεν είναι αρχείο εικόνας αλλά καμουφλαρισμένο εκτελέσιμο και συγκεκριμένα το ASdsadASd.exe.

Μπορείτε να διαβάσετε όλη την ανάλυση εδώ.

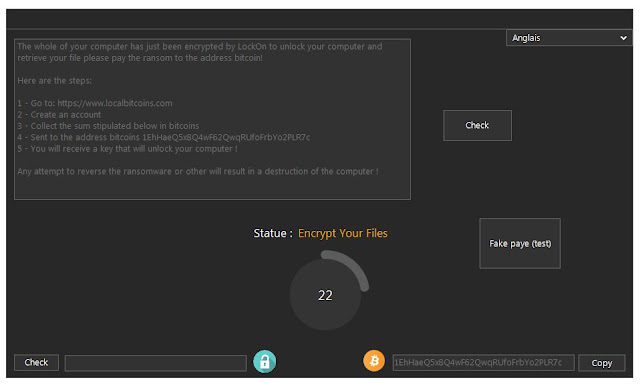

Νέος Ransomware: LockOn

Είναι μάλλον υπό κατασκευή αλλά δουλεύει σωστά, τοποθετεί την επέκταση .lockon στα κρυπτογραφημένα αρχεία.

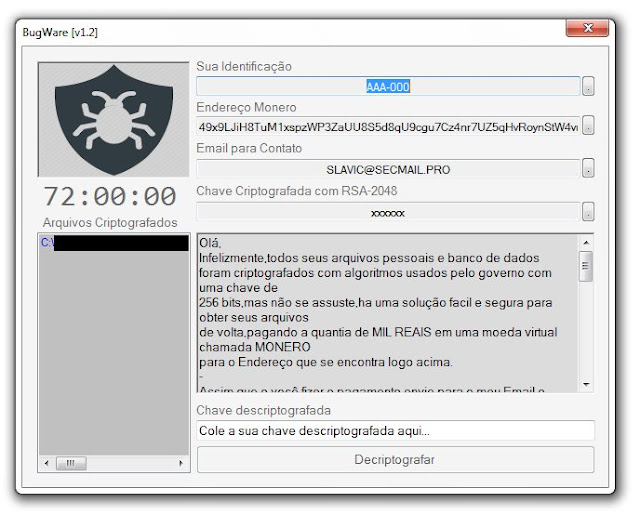

Νέος Ransomware: BugWare

Αυτός έρχεται από τη Βραζιλία, και ονομάζεται BugWare. Τοποθετεί την επέκταση .[SLAVIC@SECMAIL.PRO].BUGWARE στα κρυπτογραφημένα αρχεία.

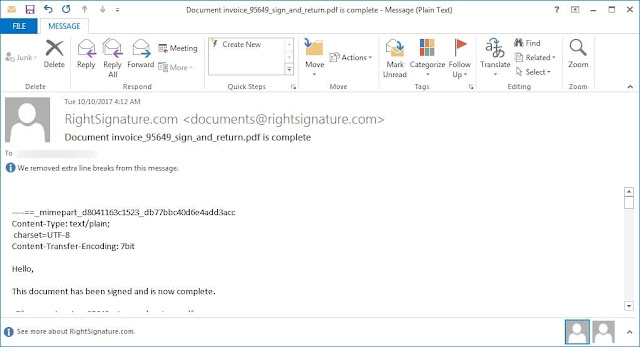

Νέος Locky: Asasin

Με μεγάλο ενδιαφέρον παρακολουθούμε τις κινήσεις των δημιουργών του Locky, του πάλαι ποτέ βασιλιά των Ransomware που προσπαθεί και πάλι να βγει στην επιφάνεια.

Αυτή τη φορά κυκλοφόρησαν μέσω καμπάνιας SPAM email μια νέα έκδοση, τον Asasin και τολμούμε να πούμε ότι αυτή τη φορά είχαν τεράστια προβλήματα στη διανομή.

Να πούμε εδώ, ότι αν έχετε μολυνθεί με αυτόν τον Ransomware, ΔΕΝ έχετε μολυνθεί με τον Asasin Ransomware οπως λανθασμένα τον αποκαλούν κάποια site, αλλά με τον Locky. Όπως και στις υπόλοιπες εκδόσεις του Locky, δεν υπάρχει τρόπος αποκρυπτογράφησης των δεδομένων σας.

Ας πάρουμε τα πράματα με τη σειρά.

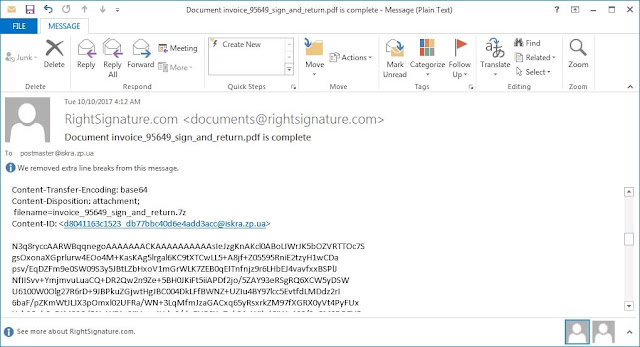

Η καμπάνια αυτή βασίζεται σε SPAM Email που έχουν τίτλο παραπλήσιο του “Document invoice_96432_sign_and_return.pdf is complete” και spoofάρει εμφανίζοντας ως αποστολέα την RightSignature.com και συγκεκριμένα παριστάνει πως έρχεται από το documents@rightsignature.com

Όμως, όποιος διανέμει αυτά τα email δεν κάνει καθόλου καλή δουλειά (ευτυχώς), για δύο λόγους:

Πρώτον, δεν προσθέτει σωστά το επισυναπτόμενο, με αποτέλεσμα αυτό να εμφανίζεται απλά ως μία παράθεση κώδικα base64 όπως φαίνεται στην παρακάτω εικόνα:

Δεύτερον, ακόμα και να έκαναν την επισύναψη σωστά, το επισυναπτόμενο είναι ένα αρχείο .7z το οποίο η πλειοψηφία των χρηστών δεν ξέρει καν πώς ανοίγει.

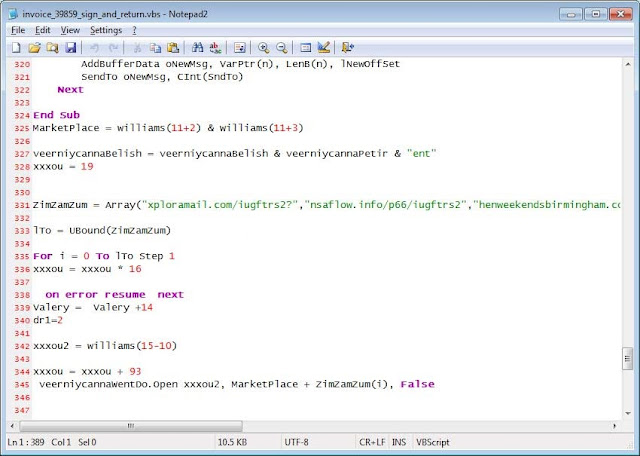

Αυτό το αρχείο 7zip περιέχει ένα VBS αρχείο, το οποίο όταν εκτελείται κατεβάζει τον Locky.

Μόλις εκτελεστεί ο Locky, ξεκινάει την κρυπτογράφηση με την οποία μετονομάζει τόσο το όνομα αρχείου όσο και την επέκταση.

Συγκεκριμένα, πχ το αρχείο 1.png θα μετονομαστεί σε κάτι περίπου όπως αυτό: F87191D1-G12A-852B-00B611A1-72CC7EAFDS1A.asasin.

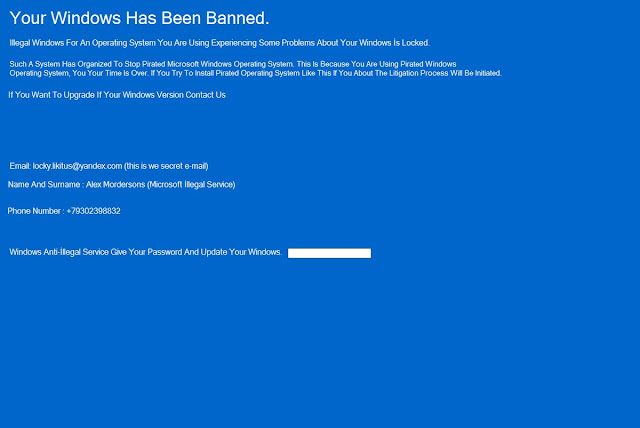

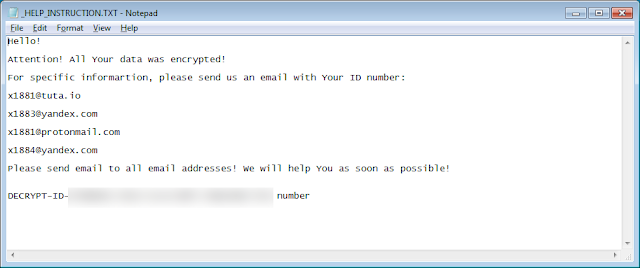

Νέος Your Windows Has Been Banned Screenlocker

Άλλη μία τραγική έκδοση του Your Windows Has Been Banned Screenlocker εμφανίστηκε, η οποία δεν έχει καν κώδικα, απλά αυτές τις γραμμές. Αγνοήστε το.

ΥΓ. Γελάσαμε πολύ με το επίπεδο των αγγλικών τους, άκου “this is we secret email”…

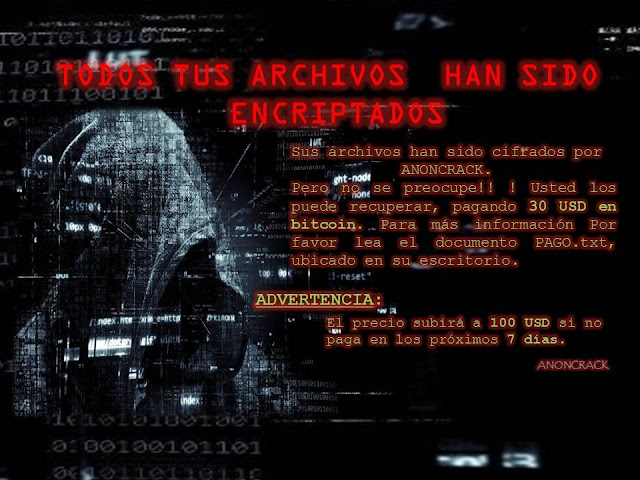

Ε, ναι, HiddenTear….

Kαι άργησε. Τοποθετεί την επέκταση .crack στα κρυπτογραφημένα αρχεία.

Νέα έκδοση του RotorCrypt

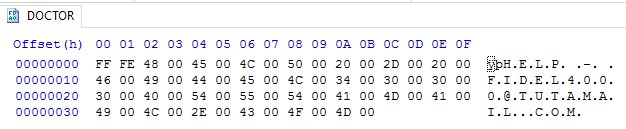

O Michael Gillespie ανακάλυψε μία καινούργια έκδοση του RotorCrypt η οποία τοποθετεί την επέκταση !______FIDEL4000@TUTAMAIL.com______.biz και αφήνει ένα Ransom Note με την περίεργη ονομασία DOCTOR

Νέος Ransomware: Atchbo

H MalwareHunterTeam βρήκε έναν καινούργιο Ransomware που ονομάζεται Atchbo και τοποθετεί την επέκταση ExoLock στα κρυπτογραφημένα αρχεία.

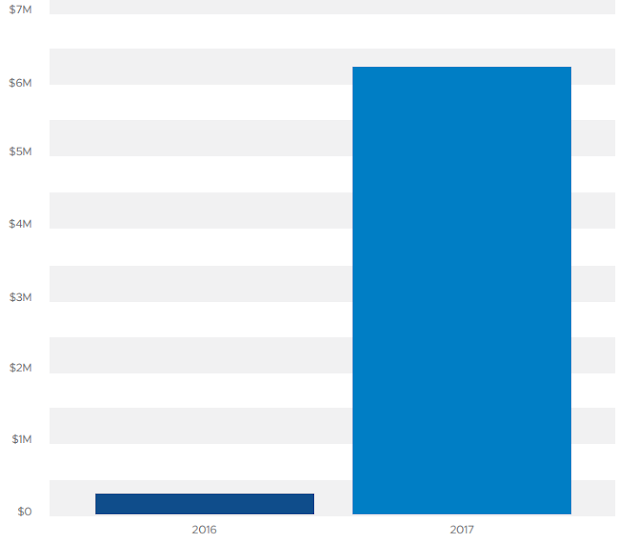

Τα κέρδη της βιομηχανίας των Ransomware αυξήθηκαν κατά 2.502% !

Σε ανάλυση της Carbon Black, αναφέρεται ότι τα κέρδη της βιομηχανίας των Ransomware αυξήθηκαν κατά 2.502% μέσα σε ένα χρόνο.

Ενδιαφέρον παρουσιάζει η στατιστική, η οποία αναφέρει ότι οι δημιουργοί Ransomware κερδίζουν περί τα $100.000 το χρόνο, πολύ περισσότερο από το μέσο μισθό ενός Software Developer.

Μπορείτε να διαβάσετε όλη την ανάλυση έδω.

DoubleLocker: Ransomware για Android..

Αυτός βασίζεται σε κώδικα παρμένο από το Svpeng banking trojan. Κλειδώνει τη συσκευή και κρυπτογραφεί τα αρχεία.

Η ενδιαφέρουσα τεχνική του είναι ότι ενεργοποιείται μόλις ο χρήστης πατήσει το Home Button του κινητού, οπότε και ξεκινάει τη διαδικασία του.

Μόλις ενεργοποιηθεί, αλλάζει το PIN του κλειδώματος της οθόνης και κρυπτογραφεί τα αρχεία.

Η κρυπτογράφηση είναι μία πρωτοτυπία του DoubleLocker, καθώς ελάχιστα ransomware για Android κρυπτογραφούν, αφού τα περισσότερα απλά κλειδώνουν την οθόνη.

Η ενεργοποίησή του με το πάτημα του Home είναι μια δεύτερη πρωτοτυπία. Αυτό το καταφέρνει βάζοντας τον εαυτό του ως την προεπιλεγμένη εφαρμογή εκτέλεσης app της συσκευής. Το DoubleLocker χρησιμοποιεί αυτήν την τεχνική ως μέσο επιμονής, μιας και αν κάποιος καταφέρει να προσπεράσει το κλείδωμα της οθόνης με κάποιο τρόπο και μπει στη συσκευή, το πάτημα του Home ξαναενεργοποιεί το Ransomware.

Η ESET αναφέρει ότι η συσκευή δεν στέλνει το PIN ούτε το κλειδί της κρυπτογράφησης στο δημιουργό του Ransomware, αλλά αυτός (μόλις πληρωθεί), μπορεί απομακρυσμένα να επαναφέρει το PIN και να ξεκλειδώσει τη συσκευή.

Δείτε ένα βίντεο επίδειξης από την ESET.

Νέος CryptoMix

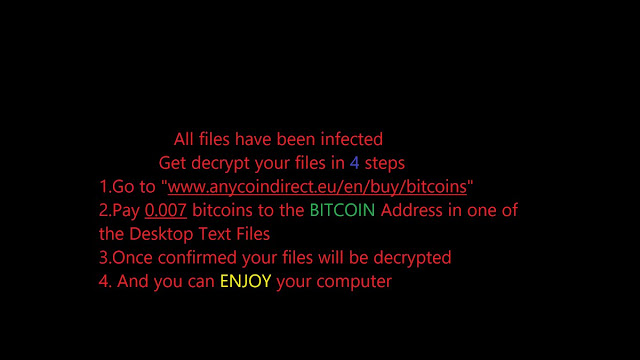

Τα κακά νέα είναι ότι και τώρα έχει κάποια αδυναμία στον κώδικα και η αποκρυπτογράφηση είναι αδύνατη. Ονομάζεται x1881 και αυτή είναι και η επέκταση που βάζει στα κρυπτογραφημένα αρχεία.