Τα νέα των Ransomware, 17/9/2018

Η εβδομάδα που μας πέρασε ήταν σχετικά ήσυχη όσον αφορά τα νέα στελέχη, είχαμε όμως τους “μεγάλους παίκτες” να εμφανίζουν νέα στελέχη. Είχαμε νέους Scarab, νέο Dharma και καινούριο Matrix.

Είχαμε βέβαια και την εμφάνιση του Kraken Cryptor που παριστάνει το γνωστό λογισμικό καταπολέμησης spyware, το SuperAntiSpyware.

Αν και τα Ransomware εμφανώς έχουν κατεβάσει ταχύτητα, είναι ακόμα εκεί έξω.

Σιγουρευτείτε ότι παίρνετε backups, προσέχετε ποια email ανοίγετε, πού κάνετε κλικ και έχετε πάντα τα Remote Desktop πίσω από firewall.

Τιμής ένεκεν, θα αφήσουμε ατόφια την προειδοποίηση που είχαμε γράψει την προηγούμενη εβδομάδα για τον Dharma. Οι επιτήδειοι πολλαπλασιάστηκαν.

Ας τα δούμε αναλυτικά:

ΧΑΟΣ ΜΕ ΤΟΝ DHARMA — ΠΡΟΣΟΧΗ ΣΤΟΥΣ ΑΠΑΤΕΩΝΕΣ

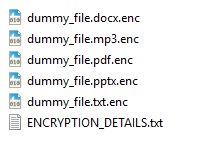

Σε τεράστια έξαρση βρίσκεται εδώ και περίπου 1 μήνα ο Dharma, ο οποίος θυμίζουμε ότι μετατρέπει τα αρχεία σύμφωνα με αυτόν τον κανόνα:

filename.[<email>].wallet/.bip/.cmb/.arena

Θυμίζουμε επίσης ότι ο συγκεκριμένος Ransomware ΔΕΝ έχει λύση. Δεν υπάρχει από πουθενά κάποια αδυναμία που να μπορούμε να εκμεταλλευτούμε για να τον σπάσουμε και αυτό το υπογράφουμε.

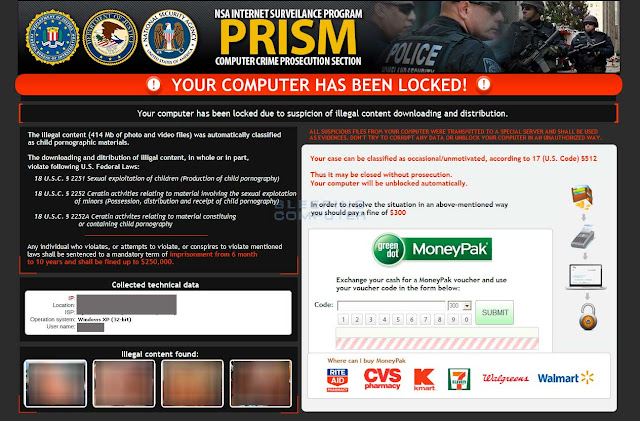

Τον τελευταίο καιρό, έχουν βγει στην πιάτσα διάφοροι απατεώνες που διατείνονται ότι έχουν λύση για τον Dharma.

Μας έχουν προσεγγίσει από τουλάχιστον 4 διαφορετικές μεριές την τελευταία εβδομάδα μόνο. Φυσικά τους καταγγείλαμε στις αρχές.

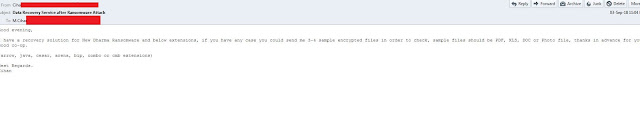

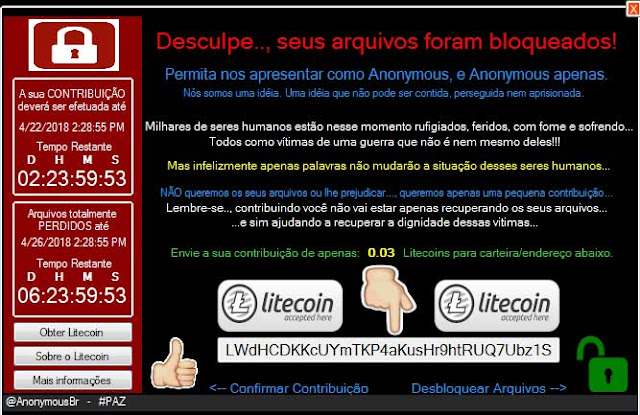

Ένα παράδειγμα:

Μην πιστεύετε τους απατεώνες. Όποιος δηλώνει ότι έχει λύση για τον Dharma bip/arena/cmb/wallet, είτε έχει μιλήσει με τους δημιουργούς του Dharma και έχει πάρει έκπτωση, έτσι ώστε να κερδίσει τη διαφορά, είτε είναι ο ίδιος ο δημιουργός του Dharma.

ΔΕΝ ΥΠΑΡΧΕΙ ΛΥΣΗ ΣΤΟΝ DHARMA ΧΩΡΙΣ ΤΟ MASTER KEY.

Για την ιστορία, οι παραπάνω “experts” μας κοστολόγησαν τη “δουλειά” τους 2800-3400 ευρώ, όσο περίπου δηλαδή κοστίζει και η παροχή του κλειδιού από τους δημιουργούς.

filename.[<email>].wallet/.bip/.cmb/.arena

Θυμίζουμε επίσης ότι ο συγκεκριμένος Ransomware ΔΕΝ έχει λύση. Δεν υπάρχει από πουθενά κάποια αδυναμία που να μπορούμε να εκμεταλλευτούμε για να τον σπάσουμε και αυτό το υπογράφουμε.

Τον τελευταίο καιρό, έχουν βγει στην πιάτσα διάφοροι απατεώνες που διατείνονται ότι έχουν λύση για τον Dharma.

Μας έχουν προσεγγίσει από τουλάχιστον 4 διαφορετικές μεριές την τελευταία εβδομάδα μόνο. Φυσικά τους καταγγείλαμε στις αρχές.

Ένα παράδειγμα:

Μην πιστεύετε τους απατεώνες. Όποιος δηλώνει ότι έχει λύση για τον Dharma bip/arena/cmb/wallet, είτε έχει μιλήσει με τους δημιουργούς του Dharma και έχει πάρει έκπτωση, έτσι ώστε να κερδίσει τη διαφορά, είτε είναι ο ίδιος ο δημιουργός του Dharma.

ΔΕΝ ΥΠΑΡΧΕΙ ΛΥΣΗ ΣΤΟΝ DHARMA ΧΩΡΙΣ ΤΟ MASTER KEY.

Για την ιστορία, οι παραπάνω “experts” μας κοστολόγησαν τη “δουλειά” τους 2800-3400 ευρώ, όσο περίπου δηλαδή κοστίζει και η παροχή του κλειδιού από τους δημιουργούς.

Nέος Dharma- Brr

Tην προηγούμενη Δευτέρα εμφανίστηκε νέο στέλεχος του Dharma που τοποθετεί την επέκταση .brr. Κατά τ’ άλλα δεν έχει αλλάξει τίποτα.

Νέος Ransomware – MVP

o οποίος τοποθετεί την επέκταση .mvp στα κρυπτογραφημένα αρχεία. Μοιάζει να είναι Scarab.

ΟΠΩΣ ΜΕ ΟΛΟΥΣ ΤΟΥΣ SCARAB, ΕΛΑΤΕ ΣΕ ΕΠΙΚΟΙΝΩΝΙΑ ΜΑΖΙ ΜΑΣ, ΕΙΝΑΙ ΠΙΘΑΝΟ ΝΑ ΜΠΟΡΟΥΜΕ ΝΑ ΒΟΗΘΗΣΟΥΜΕ.

Μιλώντας για Scarab

Είναι στελέχη που τα αναλύουμε ακόμη, αλλά αν μολυνθείτε ελάτε σε επικοινωνία μαζί μας.

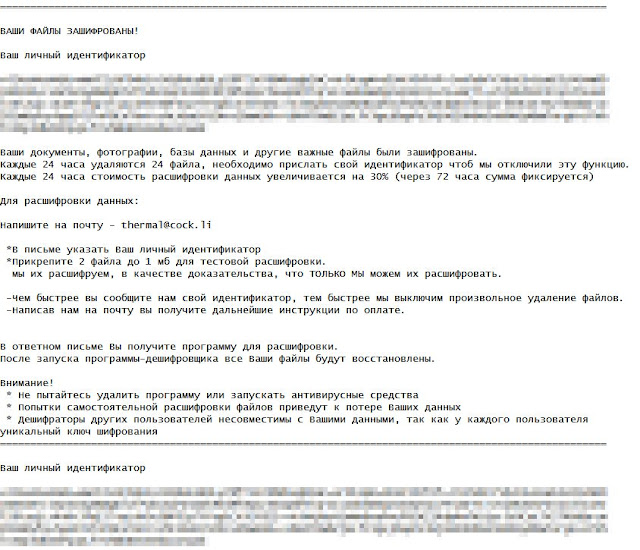

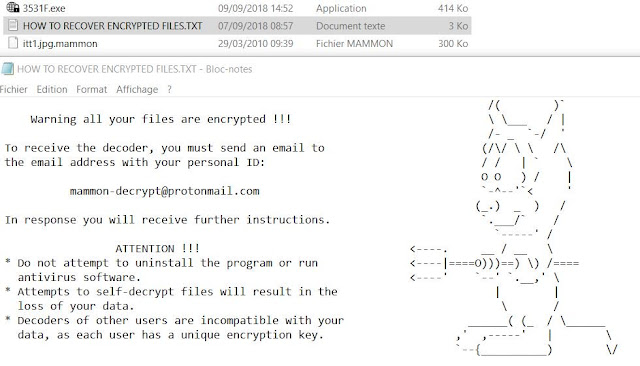

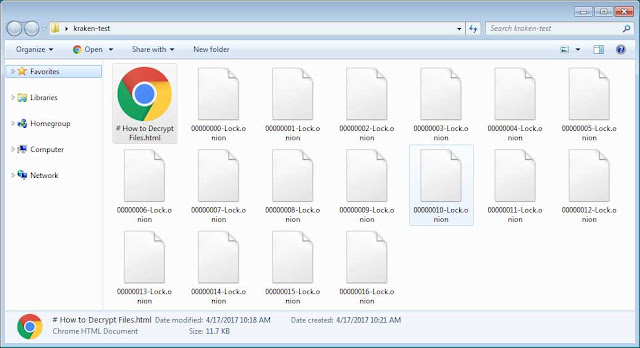

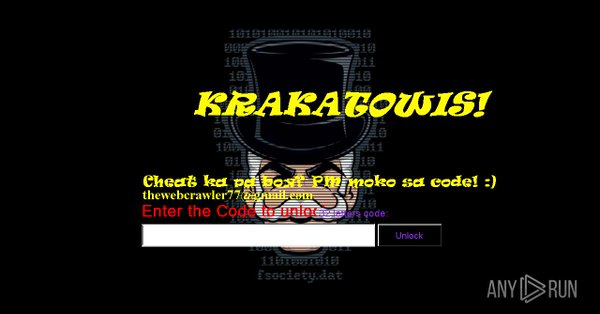

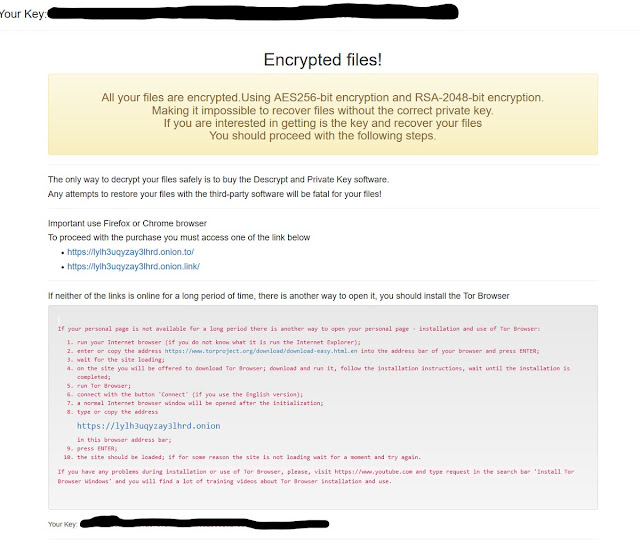

Νέος Ransomware παριστάνει το SuperAntiSpyware

To χειρότερο απ’ όλα είναι ότι οι απατεώνες με κάποιο τρόπο απέκτησαν πρόσβαση στο σερβερ του superantispyware καθώς η διανομή του κακόβουλου λογισμικού γινόταν απευθείας από το superantispyware.com.

ΠΡΟΣΟΧΗ ΣΕ ΟΛΟΥΣ! Η ΑΠΟΚΡΥΠΤΟΓΡΑΦΗΣΗ ΤΟΥ KRAKEN ΕΙΝΑΙ ΑΔΥΝΑΤΗ 🙁

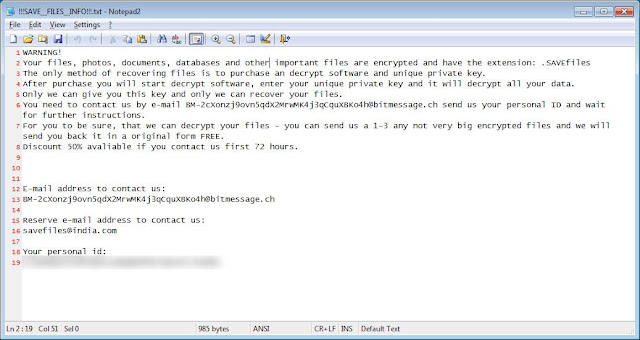

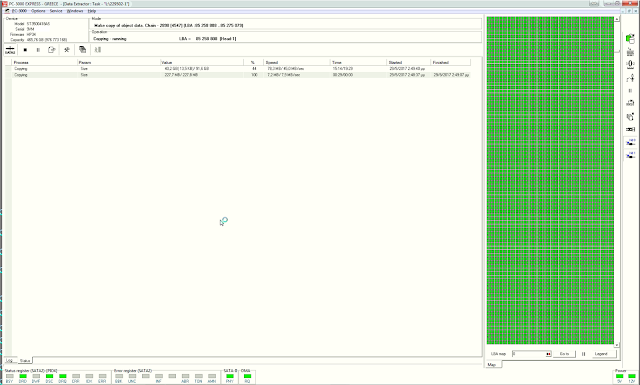

Ο Fallout διασπείρει τον SAVEFiles

Nέος Ransomware – Rektware

Ευχαριστούμε την BleepingComputer για την παροχή υλικού.