Η ΔΡΑΣΤΗΡΙΟΤΗΤΑ ΤΟΥ RANSOMWARE LOCKY ΠΕΦΤΕΙ ΚΑΤΑ 81%

RANSOMWARE UPDATES 13/1/2017 – 21/1/2017

Η ΔΡΑΣΤΗΡΙΟΤΗΤΑ ΤΟΥ LOCKY ΠΕΦΤΕΙ ΚΑΤΑ 81%

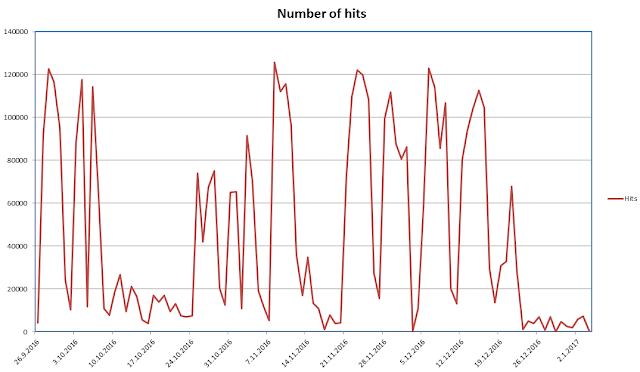

Ερευνητές παρατήρησαν ότι για περισσότερες από 4 εβδομάδες, η δραστηριότητα του Locky έχει πέσει κατά 81%.

Αυτό φυσικά δεν οφείλεται στο ότι οι εγκληματίες που βρίσκονται πίσω από τον φοβερότερο Ransomware όλων των εποχών έχουν αλλάξει ρότα, αλλά γιατί το Necurs botnet, η βασικότερη πηγή των επιμολύνσεων του Locky είναι offline.

Αυτό φυσικά δεν οφείλεται στο ότι οι εγκληματίες που βρίσκονται πίσω από τον φοβερότερο Ransomware όλων των εποχών έχουν αλλάξει ρότα, αλλά γιατί το Necurs botnet, η βασικότερη πηγή των επιμολύνσεων του Locky είναι offline.

|

| Γράφημα Ransomware Locky ιού κρυπτογράφησης |

Αξίζει πάντως να αναφέρουμε ότι έχει επίσης παρατηρηθεί ότι πολλά “malware center” που προηγουμένως διέσπειραν αποκλειστικά και μόνο τον Cerber, τώρα έχουν γυρίσει και διασπείρουν τον Locky και τον Spora.

Πολλές φορές αναρωτιέστε :

– “πως κόλλησα ransomware?” ή

– “πως κόλλησα ιο κρυπτογράφησης?”.

– “πως κόλλησα ransomware?” ή

– “πως κόλλησα ιο κρυπτογράφησης?”.

Η αλήθεια είναι πως αυτή την ερώτηση την ακούμε καθημερινά πολλές φορές!

Το πρώτο στάδιο που παρατηρεί ένας απλός χρήστης που δεν κατάλαβε ότι κόλλησε Cerber ή κάποιον άλλο Ransomware (ιο κρυπτογράφησης) είναι πως τα αρχεία του άλλαξαν κατάληξη ενώ αυτός δούλευε κανονικά στον υπολογιστή του.

Αυτή η ενέργεια συμβαίνει προφανώς λόγο της κρυπτογράφησης του ιού.

Το αμέσως επόμενο πράγμα που σκέφτεται ένας χρήστης προφανώς και είναι

– ” υπάρχει λύση για ransomware?”.

Δυστυχώς αν κολλήσατε ιo “Locky” ή κολλήσατε “Cerber” virus δεν υπάρχει ακόμη λύση παγκοσμίως για την από- κρυπτογράφηση και να γλυτώσετε τα λύτρα που ζητάει ο ιός σε bitcoin.

Άλλωστε αυτή είναι η μορφή και ο τρόπος λειτουργίας των ιών κρυπτογράφησης (Ransomware). Να κρυπτογραφούν με τέτοιο τρόπο τα αρχεία και να τους αλλάζουν την κατάληξη που η

απο-κρυπτογράφηση τους για ένα μεγάλο σύνολο από αυτούς (μεταξύ αυτών οι Locky και Cerber) να είναι αδύνατη ΑΚΟΜΗ!

απο-κρυπτογράφηση τους για ένα μεγάλο σύνολο από αυτούς (μεταξύ αυτών οι Locky και Cerber) να είναι αδύνατη ΑΚΟΜΗ!

Παρακάτω σας αναφέρουμε όλους τους ιούς που μπορέσαμε να αποκρυπτογραφήσουμε τον Ιανουάριο καθώς και σας αναλύουμε τους νέους ιούς που ανακαλύψαμε τον Ιανουάριο για να είσαστε προσεκτικοί και μέχρι να τους απο- κρυπτογραφήσουμε να μην χρειαστεί να πληρώσετε τα λύτρα που ζητάει ο ιός σε bitcoin.

O φίλος μας ο humanpuff69, δημιούργησε κι άλλο Ransomware, τον DNRansomware. Η εικόνα που εμφανίζεται είναι αυτή, και τα αρχεία παίρνουν την κατάληξη .fucked.

Για τον Ransomware αυτόν έχουμε να κάνουμε 2-3 παρατηρήσεις:

|

| Η λύση για τον Ransomware – ιός κρυπτογράφησης DNRansomware |

- Εντάξει τώρα, “κανείς δεν μπορεί να σπάσει την κρυπτογράφηση”, μη λες μεγάλες κουβέντες

- Το 0.5Bitcoin που ζητάς δεν είναι $865, είναι τα μισά.

- Ο φίλος μας ο humanpuff69 είναι από την Ινδονησία, έχει κανονικά στη φόρα facebook, youtube channel, google+, twitter… και εξακολουθεί να κυκλοφορεί ελεύθερος διασπείροντας κακόβουλα λογισμικά όλων των ειδών και ζητώντας λύτρα.

- Η Rijndael κρυπτογράφηση που -και καλά- έβαλε στον Ransomware αυτόν, και που κανείς δεν μπορεί να σπάσει…

ΕΧΟΥΜΕ ΒΡΕΙ ΛΥΣΗ, ΜΗ ΠΛΗΡΩΣΕΤΕ ΤΑ ΛΥΤΡΑ!

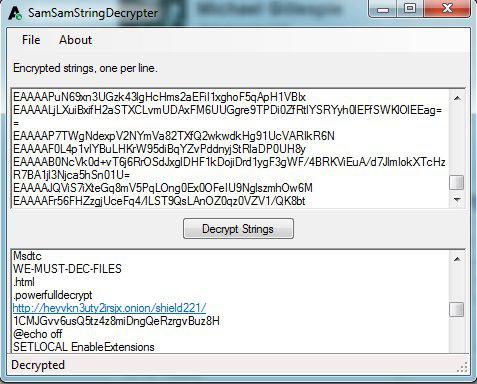

H παραλλαγή αυτή χρησιμοποιεί την επέκταση .powerfulldecrypt στα αρχεία και το Ransom Note με όνομα We-Must-Dec-Files.html

|

| Ransomware – ιός κρυπτογράφησης SamSam |

UPDATE 21.01.17: Και δεύτερη παραλλαγή εμφανίστηκε, με επέκταση .noproblemwedecfiles και ransom note ooo-no-problem-we-dec-files.html.

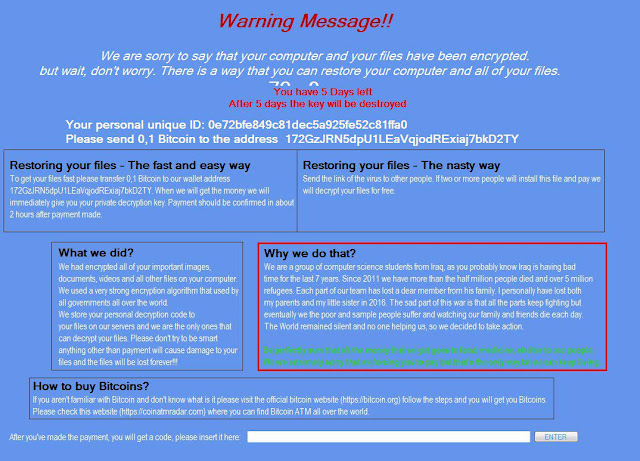

Μαθαίνουμε ότι ένα αντικαρκινικό κέντρο στην Indiana των ΗΠΑ έπεσε θύμα επιθετικού Ransomware το οποίο μόλυνε όλο το δίκτυο του κέντρου και ζητούσε 50Bitcoin ($44800). Το θύμα είναι το Cancer Services of East Central Indiana – Little Red Door, ένας οργανισμός που βοηθά “στην μείωση των οικονομικών και ψυχολογικών διαταραχών όσων έχουν διαγνωστεί με καρκίνο” ….

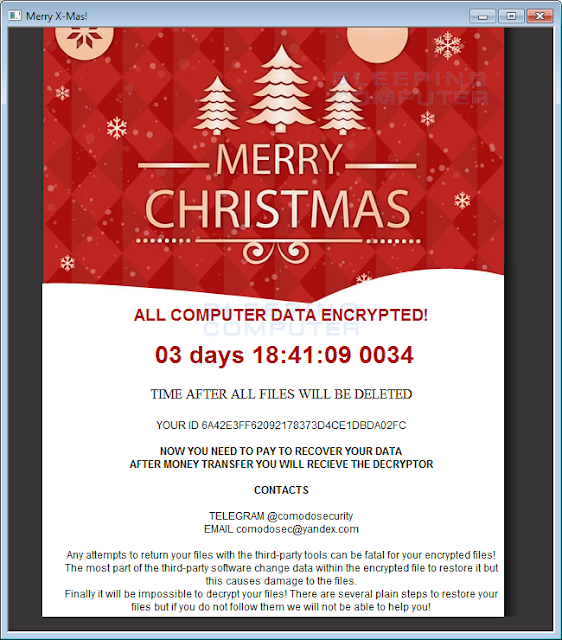

Βρέθηκε λύση και για τη δεύτερη παραλλαγή του Merry Christmas, ο οποίος χρησιμοποιούσε την επέκταση .MERRY στα κρυπτογραφημένα αρχεία.

|

| H λύση για τον Ransomware – ιός κρυπτογράφησης Merry Christmas v.2 |

ΜΗ ΠΛΗΡΩΣΕΤΕ ΤΑ ΛΥΤΡΑ!

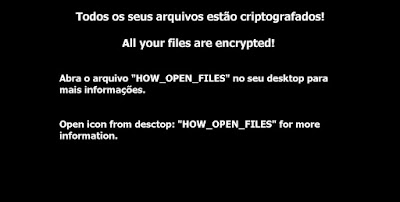

Αυτός έρχεται από τη Βραζιλία, και βάζει ένα μακρυνάρι στην επέκταση των αρχείων, τύπου .id-%ID%_garryweber@protonmail.ch .

|

Ransomware – ιός κρυπτογράφησης Weber |

Ερώτηση: Ποιός είναι ο Garry Weber?

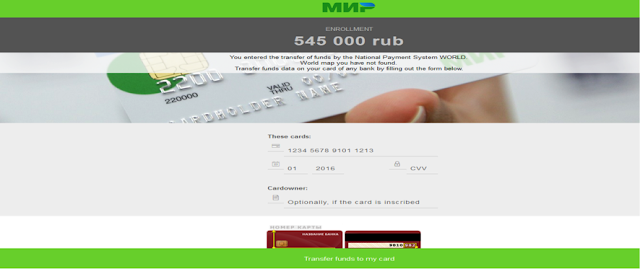

Mία καινούργια οικογένεια Ransomware έκανε την εμφάνισή της, η οποία στοχεύει κινητές συσκευές Android, κλειδώνοντας την οθόνη και ζητώντας από το χρήστη να βάλει τα στοιχεία της πιστωτικής του κάρτας για να πληρώσει τα λύτρα. Τα λύτρα κυμαίνονται μεταξύ 30,000 Ρώσσικων Ρουβλίων (~470€) και 125.000 ρουβλίων (~2000€). To Ransomware αυτό φαίνεται να στοχεύει (προς το παρόν…) μόνο θύματα που μιλούν Ρώσικα, μιας και το Ransom Note είναι διαθέσιμο μόνο σε αυτή τη γλώσσα.

Μια μετάφρασή του φαίνεται στην εικόνα παρακάτω:

Μια μετάφρασή του φαίνεται στην εικόνα παρακάτω:

|

| Ransomware – ιός κρυπτογράφησης για Android |

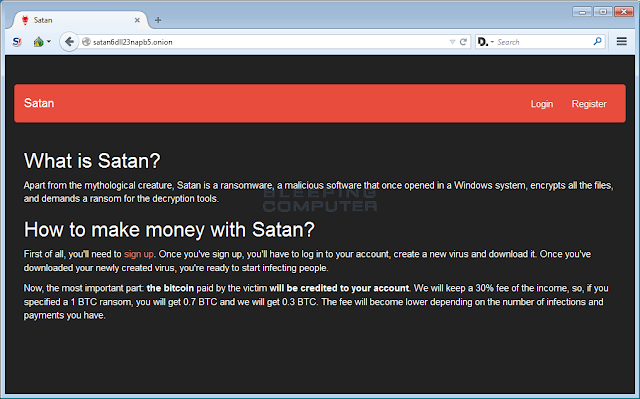

Πλέον είναι τόσο εύκολο να φτιάξει κανείς έναν Ransomware και να τον διασπείρει που φοβόμαστε για τα χειρότερα στο μέλλον. ΟΠΟΙΟΣΔΗΠΟΤΕ μπορεί να μπει στο darknet και να ξεκινήσει, χωρίς χρήματα, να δημιουργεί ransomware. Παράδειγμα, ο Satan Ransomware πλέον πωλείται σε παραλλαγές. Για την ακρίβεια δεν πωλείται, μισθώνεται με προμήθεια.

|

Ransomware – ιός κρυπτογράφησης Satan |

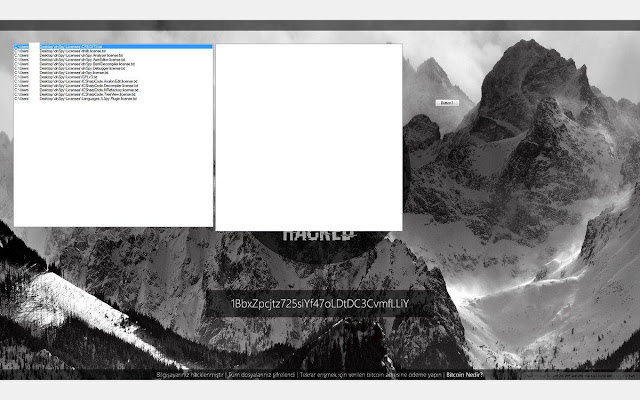

Αυτός είναι υπό κατασκευή και τοποθετεί την κατάληξη .sifreli στα αρχεία. Προς το παρόν δεν λειτουργεί σωστά, και του ευχόμαστε να παραμείνει έτσι.

|

Ransomware – ιός κρυπτογράφησης .sifreli |

Oι δημόσιες βιβλιοθήκες του Saint Louis των ΗΠΑ χτυπήθηκαν από Ransomware. Σύμφωνα με την ανακοίνωση του υπεύθυνου, αναγκάστηκαν να κλείσουν όλες οι βιβλιοθήκες της πόλης, ενώ παραμένει άγνωστο πότε θα ξαναλειτουργήσουν. Οι υπολογιστές που χτυπήθηκαν ήταν περισσότεροι από 700, σε 16 βιβλιοθήκες. Πάντως ο υπεύθυνος δήλωσε ότι δεν πρόκειται να πληρώσουν τα λύτρα, τα οποία ήταν περίπου $36,000.

Τον θυμάστε το φίλο μας τον humanpuff69? Με τον DNRansomware? Ε, χρησιμοποίησαν τον κώδικά του και έφτιαξαν μια παραλλαγή του Jhon Woddy Ransomware που τοποθετεί την κατάληξη .kiledXXX. Τα καλά νέα?

|

| H λύση για τον Ransomware – ιός κρυπτογράφησης Jhon Woddy |

ΕΧΟΥΜΕ ΒΡΕΙ ΛΥΣΗ, ΜΗ ΠΛΗΡΩΣΕΤΕ ΤΑ ΛΥΤΡΑ

Τα κακά νέα? Ο κώδικας αυτός γενικά κυκλοφορεί πολύ, οπότε είναι πολύ πιθανό να τον δούμε ξανά σε άλλες παραλλαγές, σύντομα.

ΥΓ. Ακόμα και να πληρώνατε τα λύτρα, δεν θα παίρνατε πίσω τα δεδομένα σας, καθώς η ρουτίνα αποκρυπτογράφησης του συγκεκριμένου Ransomware είναι προβληματική…

H Northwind Data Recovery είναι ο μοναδικός WD, HGST, & Europol Trusted Partner στην Ελλάδα στους τομείς της Ανάκτησης Δεδομένων από σκληρούς δίσκους και επίλυσης Ransomware όπως οι Dharma, Stop, Jigsaw, Scarab, Gandcrab, Matrix, Screenlocker, Cerber, HiddenTear, Locky, WannaCry, STOP.