ΟΔΗΓΟΣ ΕΠΙΒΙΩΣΗΣ ENANTIA ΣΤΟΥΣ RANSOMWARE

Ας ξεκινήσουμε από τα βασικά:

Οι Ransomware είναι κακόβουλα λογισμικά τα οποία επιτίθενται και κρυπτογραφούν τα δεδομένα του θύματός τους, ενώ στη συνέχεια ζητούν την πληρωμή λύτρων με μορφή Bitcoin για την αποκρυπτογράφηση.

Με την έξαρση που παρουσιάζουν οι επιμολύνσεις από τους Ransomware τα τελευταία χρόνια, ακόμα και οι πιο έμπειροι χρήστες μπορεί να την πατήσουν, πόσο μάλλον οι λιγότερο εξοικειωμένοι.

ΣτηNorthwind Data Recovery, χρησιμοποιούμε όλες τις διαθέσιμες τεχνικές για να μπορέσουμε να αποκρυπτογραφήσουμε τα δεδομένα που έχουν επιμολυνθεί, όμως κάποιες φορές ερχόμαστε στη δυσάρεστη θέση να ενημερώσουμε τους πελάτες μας ότι ούτε κι εμείς πλέον μπορούμε να κάνουμε κάτι για να τους βοηθήσουμε.

Για να μην βρισκόμαστε συχνά σε αυτή τη δυσάρεστη θέση, ετοιμάσαμε έναν οδηγό για να βοηθήσουμε – ενημερώσουμε όλους τους ενδιαφερόμενους για τον τρόπο με τον οποίο μπορούν να αποφύγουν τις επιθέσεις των Ransomware στο καλύτερο τoυλάχιστον δυνατό ποσοστό.

Ακολουθώντας αυτά τα βήματα, θα μπορείτε να θωρακίσετε τον Η/Υ σας και κατ’επέκταση τον εαυτό σας, τα δεδομένα σας, τη δουλειά σας και τους αγαπημένους σας από δυσάρεστα γεγονότα.

Σας προτείνουμε να ακολουθήσετε πιστά αυτόν τον οδηγό. Αν σας φαίνεται μεγάλος ή πολύπλοκος, ζητήστε από κάποιον με περισσότερη εμπειρία να σας βοηθήσει σε αυτά τα πρώτα βήματα.

Παρακάτω σας αναφέρουμε όλα όσα πρέπει να κάνετε για να μην κινδυνεύετε

από τους ιούς κρυπτογράφησης καθώς και σας αναλύουμε όλα τα βήματα για να προστατέψετε και τους υπολογιστές του γραφείου σας ώστε να μην χρειαστεί να πληρώσετε τα λύτρα που σας ζητάει ο Ransomware ιός σε bitcoin.

ΚΑΝΟΝΑΣ ΠΡΩΤΟΣ: |

> Backup, BACKUP, BACKUP!

Δεν χρειάζεται να πούμε πολλά εδώ, είναι ο βασικότερος κανόνας τον οποίο θα πρέπει να ακολουθείτε ανεξαρτήτως αν κινδυνεύετε να επιμολυνθείτε από Ransomware ή όχι. Στην περίπτωση που έχετε πρόσφατο backup και επιμολυνθείτε από Ransomware, το μόνο που έχετε να κάνετε είναι να απομακρύνετε την επιμόλυνση και να επαναφέρετε τα δεδομένα σας από το backup.

Δυστυχώς η απλή προσθήκη ενός σκληρού δίσκου στον Η/Υ σας και τήρηση των backup εκεί κάθε τόσο, δεν είναι αρκετή. Ο λόγος είναι ότι τα Ransomware θα στοχεύσουν σε όλους τους τοπικούς δίσκους του Η/Υ και σε όλους τους δικτυακούς δίσκους (πολλές φορές και σε αυτούς που δεν έχουν γίνει map). Αυτό σημαίνει ότι τα backup σε τοπικά και απομακρυσμένα μέσα θα κρυπτογραφηθούν επίσης.

Οι λύσεις σε αυτήν την περίπτωση είναι δύο:

α) Τήρηση του backup σε Cloud με ό,τι αυτό συνεπάγεται (κόστος, πρόβλημα με την εχεμύθεια, αργή πρόσβαση)

α) Τήρηση του backup σε Cloud με ό,τι αυτό συνεπάγεται (κόστος, πρόβλημα με την εχεμύθεια, αργή πρόσβαση)

β) Τήρηση του backup σε έναν δίσκο ο οποίος δεν είναι στο δίκτυο και αποσυνδέεται μετά την ολοκλήρωση του backup από τον Η/Υ.

ΚΑΝΟΝΑΣ ΔΕΥΤΕΡΟΣ: |

> Εγκαταστήστε ένα καλό λογισμικό προστασίας

Σιγουρευτείτε ότι ο Η/Υ σας προστατεύεται από αξιόπιστο λογισμικό προστασίας. Προτείνουμε να εγκατασταθούν λογισμικά antivirus, anti-ransomware και anti-exploit τα οποία να έχουν τη δυνατότητα ανάλυσης της συμπεριφοράς του υπολογιστή και να σας ενημερώνουν αν εντοπίσουν μόλυνση από Ransomware, ακόμα και αν αυτοί είναι νέοι (zero day tolerance).

ΚΑΝΟΝΑΣ ΤΡΙΤΟΣ: |

> Εγκαταστείτε πάντα τις ενημερώσεις του λειτουργικού συστήματος στην ώρα τους

Οι πιο πολλοί Ransomware εγκαθίστανται μέσω scripts τα οποία ονομάζονται exploit kits. Αυτά στοχεύουν σε αδυναμίες και τρύπες ασφαλείας του λειτουργικού συστήματος του Η/Υ (πχ. των Windows). Αν λαμβάνετε ειδοποίηση από τα Windows ότι υπάρχουν ενημερώσεις, εγκαταστήστε τις. Πολλές από αυτές τις ενημερώσεις αφορούν την ασφάλεια και σας προστατεύουν από κενά ασφαλείας, τα οποία θα προστατεύσουν τον Η/Υ από το να εκτελεί εντολές του επιτιθέμενου.

Η Microsoft δημοσιεύει ενημερώσεις στο Patch Tuesday, το οποίο είναι κάθε δεύτερη Τρίτη κάθε μήνα, οπότε να είστε έτοιμοι να κάνετε αυτές τις ενημερώσεις και να επανεκκινήσετε τον Η/Υ σας εκείνη τη στιγμή για να ισχύσουν άμεσα οι αλλαγές.

Τα υπόλοιπα λειτουργικά συστήματα, όπως τις

Apple ή οι διανομές Linux δημοσιεύουν ενημερώσεις όποτε αυτές είναι απαραίτητες. Να είστε προετοιμασμένοι να τις εγκαταστήσετε μόλις δημοσιευτούν για να εκμηδενίσετε τις πιθανότητες επιμόλυνσης.ΚΑΝΟΝΑΣ ΤΕΤΑΡΤΟΣ: |

> Διατηρείτε τα εγκατεστημένα προγράμματα ενημερωμένα

Ακριβώς όπως με τα λειτουργικά συστήματα, τα exploit kits στοχεύουν σε κενά ασφαλείας σε κοινώς χρησιμοποιούμενα λογισμικά και προγράμματα του Η/Υ, όπως η Java, ο Adobe Flash Player, o Adobe Reader και άλλα.

Επομένως είναι απολύτως αναγκαίο να τηρείτε τα εγκατεστημένα προγράμματα ενημερωμένα.

Για Windows, προτείνουμε το Flexera Personal Software Inspector, το οποίο θα κάνει έλεγχο των εγκατεστημένων προγραμμάτων και λογισμικών και θα σας ενημερώνει όταν υπάρχουν ανανεώσεις.

UPDATE: Μιας και το Flexera πλέον δεν είναι διαθέσιμο, προτείνουμε το FileHippo App Manager το οποίο είναι δωρεάν.

UPDATE: Μιας και το Flexera πλέον δεν είναι διαθέσιμο, προτείνουμε το FileHippo App Manager το οποίο είναι δωρεάν.

Για Mac, προτείνουμε το MacUpdate Desktop, το οποίο όμως δεν είναι δωρεάν.

ΚΑΝΟΝΑΣ ΠΕΜΠΤΟΣ: |

> Βεβαιωθείτε ότι τα φίλτρα SPAM σας είναι λειτουργικά

Ίσως η πιο διαδεδομένη μέθοδος διασποράς Ransomware είναι μέσω SPAM emails τα οποία παριστάνουν πως είναι δελτία αποστολής, τιμολόγια, βιογραφικά σημειώματα κλπ. Αν χρησιμοποιείτε web mail παρόχους όπως η Gmail, η Yahoo και η Hotmail, τότε τα περισσότερα από αυτά τα email φιλτράρονται πριν φτάσουν στο Inbox σας.

Δυστυχώς αν έχετε δικό σας domain και η υπηρεσία του SPAM filtering δεν λειτουργεί σωστά, πολλά από αυτά τα email θα καταλήξουν στα εισερχόμενά σας.

Δυστυχώς αν έχετε δικό σας domain και η υπηρεσία του SPAM filtering δεν λειτουργεί σωστά, πολλά από αυτά τα email θα καταλήξουν στα εισερχόμενά σας.

ΚΑΝΟΝΑΣ EKTOΣ: |

> Ενεργοποιήστε την προβολή των επεκτάσεων των αρχείων !

Ως προεπιλογή, τα Windows και τα MacOS δεν δείχνουν την επέκταση των αρχείων όταν περιηγείστε σε έναν φάκελο. Αυτό βοηθάει τους επιτιθέμενους στο να ξεγελάσουν τον χρήστη κάνοντας τον να νομίζει ότι ένα εκτελέσιμο αρχείο είναι στην πραγματικότητα ένα πιο οικείο αρχείο όπως ένα αρχείο Word, Excel ή PDF. Το θύμα θα ανοίξει το αρχείο περιμένοντας να δει περιεχόμενο, όμως στην πραγματικότητα αυτό που κάνει είναι να εκτελεί το αρχείο που θα εγκαταστήσει το Ransomware.

Στην παραπάνω εικόνα φαίνεται ένα παράδειγμα όπου ένα κακόβουλο εκτελέσιμο αρχείο (.exe) παριστάνει ότι είναι .pdf. Με την ενεργοποίηση της προβολής των επεκτάσεων βλέπουμε την πραγματική του ταυτότητα (.pdf.exe).

ΚΑΝΟΝΑΣ ΕΒΔΟΜΟΣ: |

> Μην ανοίγετε επισυναπτόμενα αν δεν γνωρίζετε την προέλευσή τους

Με την επιμόλυνση από Ransomware μέσω SPAM email, είτε η ίδια η επιμόλυνση είτε ο downloader μέσω του οποίου κατεβαίνει η επιμόλυνση στον Η/Υ σας, βρίσκεται στα επισυναπτόμενα.

Αν λάβετε ένα email που περιέχει επισυναπτόμενο και δεν γνωρίζετε είτε γιατί το έστειλαν σε εσάς, είτε τον αποστολέα, μην το ανοίξετε.

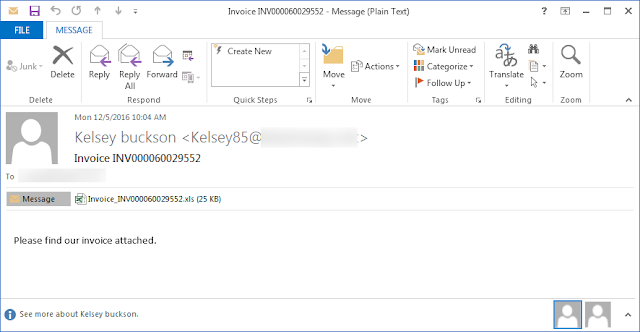

Στην παρακάτω εικόνα φαίνεται ένα email με επισυναπτόμενο το οποίο περιέχει τον Locky Ransomware. Όπως βλέπουμε, έχει ένα .xls επισυναπτόμενο (άρα φαινομενικά αθώο) και μας παρακινεί να το ανοίξουμε για να δούμε το τιμολόγιο που μας αποστέλλει κάποιος.

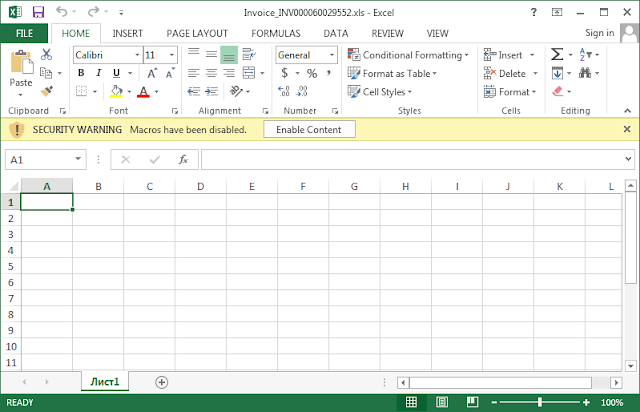

Αν κάνετε το λάθος και ανοίξετε το επισυναπτόμενο και δείτε μία προτροπή να ενεργοποιήσετε τις μακροεντολές ή το περιεχόμενο (Enable Macros ή enable Content), μην το κάνετε, γιατί αυτό θα κατεβάσει τον Ransomware στον Η/Υ σας και θα ξεκινήσει την επιμόλυνση.

ΚΑΝΟΝΑΣ ΟΓΔΟΟΣ: |

> Προσέχετε τι κατεβάζετε και από που

Τα δωρεάν downloads από το Internet, από Torrents και από P2P συνδέσεις μπορεί να ακούγονται δελεαστικά, όμως συχνά κρύβουν δυσάρεστες Ransomware εκπλήξεις.

Να προσέχετε πάντα να κατεβάζετε από ιστοσελίδες που εμπιστεύεστε και να προσέχετε που πατάτε ΟΚ.

ΚΑΝΟΝΑΣ ΕΝΑΤΟΣ: |

> Μετονομάστε το vssadmin στα Windows

Τα Shadow Copies χρησιμοποιούνται από τα Windows για να αποθηκεύουν αυτόματα Backup ή προηγούμενες εκδόσεις των αρχείων. Αυτά τα backup βοηθάνε στο να ανακτώνται δεδομένα που έχουν μεταβληθεί ή αλλοιωθεί.

Δυστυχώς οι δημιουργοί των Ransomware είναι αρκετά καλοί γνώστες αυτής της λειτουργίας, με αποτέλεσμα μία από τις πρώτες ενέργειες που κάνουν μόλις ξεκινήσει η επιμόλυνση είναι η διαγραφή όλων εκδόσεων των shadow copies εκτελώντας την εντολή vssadmin.exe.

Αν δεν έχετε λογισμικά που βασίζονται στο vssadmin προτείνουμε να το μετονομάσετε.

Για να μετονομάσετε το vssadmin θα πρέπει να “τρέξετε” το παρακάτω script: |

@echo off

REM We are redirecting the output of the commands and any errors to NUL.

REM If you would like to see the output, then remove the 2>NUL from the end of the commands.

REM Check if vssadmin.exe exists. If not, abort the script

if NOT exist %WinDir%system32vssadmin.exe (

echo.

echo.%WinDir%system32vssadmin.exe does not exist!

echo.

echo Script Aborting!

echo.

PAUSE

goto:eof

)

REM Check if the script was started with Administrator privileges.

REM Method from http://stackoverflow.com/questions/4051883/batch-script-how-to-check-for-admin-rights

net session >nul 2>&1

if %errorLevel% NEQ 0 (

echo.

echo You do not have the required Administrator privileges.

echo.

echo Please run the script again as an Administrator.

echo.

echo Script Aborting!

echo.

PAUSE

goto:eof

)

REM We need to give the Administrators ownership before we can change permissions on the file

takeown /F %WinDir%system32vssadmin.exe /A >nul 2>&1

REM Give Administrators the Change permissions for the file

CACLS %WinDir%system32vssadmin.exe /E /G “Administrators”:C >nul 2>&1

REM Generate the name we are going to use when rename vssadmin.exe

REM This filename will be based off of the date and time.

REM http://blogs.msdn.com/b/myocom/archive/2005/06/03/so-what-the-heck-just-happened-there.aspx

for /f “delims=/ tokens=1-3” %%a in (“%DATE:~4%”) do (

for /f “delims=:. tokens=1-4” %%m in (“%TIME: =0%”) do (

set RenFile=vssadmin.exe-%%c-%%b-%%a-%%m%%n%%o%%p

)

)

REM Rename vssadmin.exe to the filename in the RenFile variable

ren %WinDir%system32vssadmin.exe %RenFile% >nul 2>&1

REM Check if the task was completed successfully

if exist %WinDir%system32%RenFile% (

echo.

echo vssadmin.exe has been successfully renamed

echo to %WinDir%system32%RenFile%.

pause

) else (

echo.

echo There was a problem renaming vssadmin.exe

echo to %WinDir%system32%RenFile%.

echo.

pause

)

:END

ΚΑΝΟΝΑΣ ΔΕΚΑΤΟΣ: |

> Απενεργοποιήστε το Windows Script Host

Πολλές Ransomware επιμολύνσεις εγκαθίστανται μέσω επισυναπτόμενων τα οποία είναι script γραμμένα σε JS ή VBS.

- Αν γνωρίζετε τι είναι αυτά, έχει καλώς.

- Αν όχι, προτείνουμε να απενεργοποιήσετε τη δυνατότητα εκτέλεσης τέτοιων αρχείων στα Windows.

Για να το κάνετε αυτό, ακολουθήστε τις οδηγίες της Microsoft από εδώ: https://technet.microsoft.com/en-us/library/ee198684.aspx |

Αν το κάνετε αυτό και προσπαθήσει να εκτελεστεί script τέτοιου τύπου, θα λάβετε αυτήν την ειδοποίηση:

ΚΑΝΟΝΑΣ ΕΝΔΕΚΑΤΟΣ: |

> Απενεργοποιήστε το Windows Powershell

Ομοίως με προηγουμένως, το PowerShell χρησιμοποιείται από τους επιτιθέμενους με σκοπό την εγκατάσταση των Ransomware ή ακόμα και την κρυπτογράφηση αρχείων.

Αν δεν το χρησιμοποιείτε, απενεργοποιήστε το.

Για να το κάνετε αυτό, πηγαίνετε Έναρξη> Γράψτε CMD> Enter και δώστε την ακόλουθη εντολή στο Command Prompt |

powershell Set-ExecutionPolicy -ExecutionPolicy Restricted

Αν θέλετε να το ενεργοποιήσετε και πάλι, μπορείτε να αλλάξτε από την παραπάνω εντολή το Restricted σε Unrestricted. |

ΚΑΝΟΝΑΣ ΔΩΔΕΚΑΤΟΣ: |

> Χρησιμοποιείτε πολύπλοκους κωδικούς ασφαλείας

Πάντα να χρησιμοποιείτε πολύπλοκους, δύσκολους κωδικούς.

Ξεχάστε τα 12345, 0000, 15101969 κ.ο.κ.

Αντ’αυτών, χρησιμοποιείτε κωδικούς όπως 1@4t6Υ!&87kM-=^

ΚΑΝΟΝΑΣ ΔΕΚΑΤΟΣ ΤΡΙΤΟΣ: |

> Απενεργοποιήστε το Remote Desktop των Windows ή αλλάξτε την προεπιλεγμένη θύρα του

Αν δεν χρησιμοποιείτε το Remote Desktop, απενεργοποίηστε το. Είναι ένας από τους πιο διαδεδομένους τρόπους εισβολής στον Η/Υ σας.

Αν το χρησιμοποιείτε και το χρειάζεστε, αλλάξτε την θύρα που χρησιμοποιεί για την επικοινωνία με τον έξω κόσμο.

Για να το κάνετε αυτό: Έναρξη > Γράψτε REGEDIT > Enter Στο παράθυρο που θα ανοίξει πηγαίνετε στο:HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp και βρείτε την εγγραφή PortNumber στην δεξιά πλευρά του παραθύρου. Με διπλό κλικ επιλέξτε το, και στο παράθυρο που θα σας ανοίξει επιλέξτε Decimal αλλάξτε το Value Data από 3389 σε ό,τι θέλετε εσείς. |

ΣΥΝΟΨΗ |

Ακολουθώνταςαυτές μας τις οδηγίες θα έχετε θωρακίσει τον Η/Υ σας σε τεράστιο βαθμό.

Στην δυσάρεστη περίπτωση που έχετε μολυνθεί από Ransomware,

ΜΗ ΠΛΗΡΩΣΕΤΕ ΤΑ ΛΥΤΡΑ ΚΑΙ ΕΛΑΤΕ ΣΕ ΕΠΙΚΟΙΝΩΝΙΑ ΜΑΖΙ ΜΑΣ ΑΜΕΣΑ!

Αν θέλετε να κατεβάσετε τον οδηγό επιβίωσης

πατήστε εδώ…

Αν θέλετε να κατεβάσετε τον οδηγό επιβίωσης

πατήστε εδώ…

H Northwind Data Recovery είναι ο μοναδικός WD, HGST, & Europol Trusted Partner στην Ελλάδα στους τομείς της Ανάκτησης Δεδομένων από σκληρούς δίσκους και επίλυσης Ransomware όπως οι Dharma, Stop, Jigsaw, Scarab, Gandcrab, Matrix, Screenlocker, Cerber, HiddenTear, Locky, WannaCry, STOP.