ΝΕΟ ΞΕΣΠΑΣΜΑ RANSOMWARE

O Bad Rabbit χτυπάει την Ανατολική Ευρώπη!

Θύματα και στην Ελλάδα!

O Bad Rabbit διανέμεται μέσω ψεύτικου Flash update

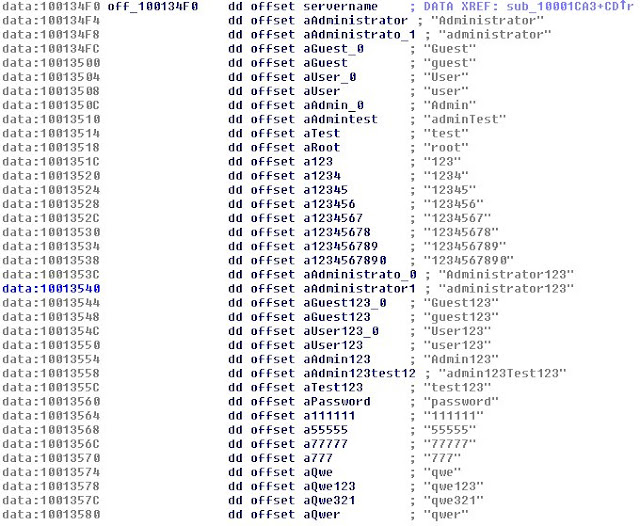

Mimikatz για να εξαγάγουν τα συνθηματικά του θύματος από τη μνήμη του Η/Υ, και μέσω hardcoded συνθηματικών προσπαθεί να αποκτήσει πρόσβαση σε servers και σταθμούς εργασίας μέσω SMB και WebDAV. [1, 2, 3].

O Bad Rabbit είναι DiskCoder 🙁

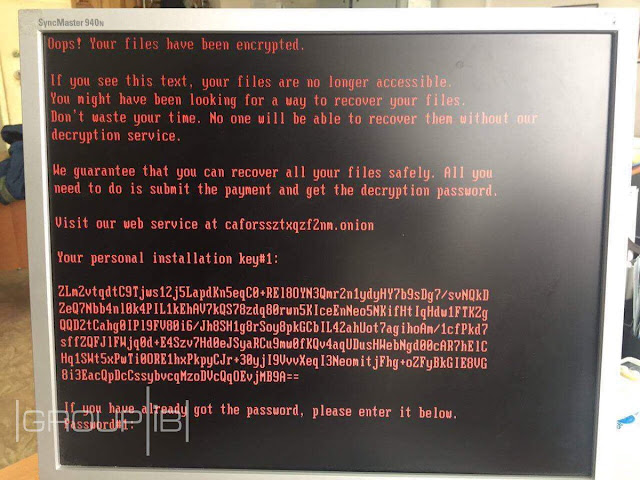

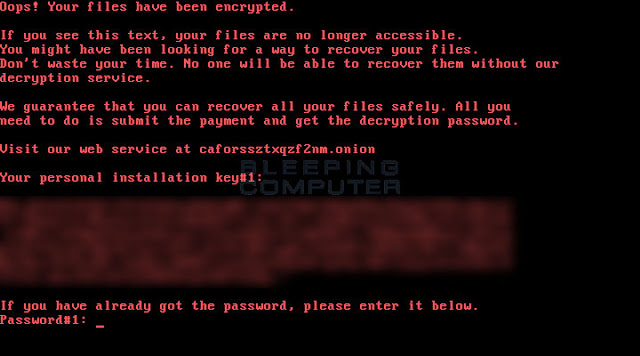

Μόλις τελειώσει τη διαδικασία αυτή, προκαλεί αναγκαστική επανεκκίνηση του Η/Υ, στην οποία επανεκκίνηση εμφανίζεται το νεο MBR το οποίο εμφανίζει το μήνυμα των λύτρων (Ransom Note).

Το Ransom Note είναι πανομοιότυπο με του NotPetya, στο ξέσπασμα του τελευταίου τον Ιούνιο.

Παρόλα αυτά, πολύ λίγες ομοιότητες υπάρχουν σε όλους τους υπόλοιπους τομείς μεταξύ του Bad Rabbit και του NotPetya. Σύμφωνα με αναλύσεις, τα κοινά στον κώδικα είναι μόλις σε ένα ποσοστό 13%.

Βάσει του Ransom Note, τα θύματα καλούνται να μεταβούν μέσω Tor σε συγκεκριμένη ιστοσελίδα και να καταβάλουν 0.05 Bitcoin (περίπου 300 ευρώ). Τα θύματα έχουν λίγο περισσότερο από 40 ώρες για αυτό, ειδάλλως το ποσό ανεβαίνει.

Λίγα τεχνικά…

Ο πηγαίος κώδικάς του έχει πολλές αναφορές στο Game Of Thrones, και σε χαρακτήρες όπως ο Grayworm. Επίσης, το Ransomware αυτό σετάρει 3 προγραμματισμένες ενέργειες στον Η/Υ τις οποίες ονομάζει Drogon, Rhaegel και Viserion, τα ονόματα των 3 δράκων του Game of Thrones.

Παρόλο που η πλήρης ανάλυση του στελέχους είναι σε εξέλιξη, αυτά ξέρουμε μέχρι τώρα με βεβαιότητα:

Ο Bad Rabbit στοχεύει χώρες της Ανατολικής Ευρώπης και της Ρωσίας μέσω ιστοσελίδων που έχουν χακαριστεί και εμφανίζουν ψευδή μηνύματα ενημέρωσης του Adobe Flash. Όταν κάποιος πατήσει σε αυτά τα μηνύματα, κατεβάζει ένα αρχείο που ονομάζεται install_flash_player.exe.

Όταν εκτελεστεί αυτό το αρχείο, εμφανίζει ένα αρχείο το οποίο “κάθεται” στο C:Windowsinfpub.dat και το εκτελεί μέσω της εντολής C:Windowssystem32rundll32.exe C:Windowsinfpub.dat, #1 15.

(δηλαδή μέσω του rundll32).

Μόλις εκτελεστεί, το Infpub.dat δημιουργεί το C:Windowscscc.dat και το C:Windowsdispci.exe. Το cscc.dat είναι στην πραγματικότητα το dcrypt.sys αρχείο μετονομασμένο, το οποίο είναι το αρχείο του DiskCryptor.

Το Infpub.dat στη συνέχεια δημιουργεί ένα Windows Service, το Windows Client Side Caching Driver το οποίο χρησιμοποιείται για να εκτελεστεί το cscc.dat (δηλαδή ο DiskCryptor).

Το Infpub.dat επίσης δημιουργεί μία προγραμματισμένη εργασία των Windows, η οποία εκτελεί το dispci.exe αρχείο μόλις ο χρήστης κάνει login στον Η/Υ.

Αυτή η προγραμματισμένη εργασία ονομάζεται Rhaegal.

Αυτά τα δύο, δηλαδή το cscc.dat και το dispci.exe είναι αυτά που στην πραγματικότητα κρυπτογραφούν το δίσκο και τροποποιούν το MBR προκειμένου να εμφανίζεται το μήνυμα για τα λύτρα μόλις ξεκινήσει ο Η/Υ.

|

| Το Ransom Note του Bad Rabbit |

To infpub.dat όμως δεν έχει τελειώσει ακόμα, έχει μερικούς άσους στο μανίκι του. Μόλις εγκαταστήσει τον DiskCryptor, θα κάνει και μία ακόμα κρυπτογράφηση των αρχείων του θύματός του. Αυτή κρυπτογράφηση χρησιμοποίει AES ?

Το κλειδί της AES κρυπτογράφησης, στη συνέχεια κρυπτογραφείται εκ νέου με ενσωματωμένο RSA2048 public κλειδί. Αυτή τη στιγμή δεν είναι γνωστό που αποθηκεύεται αυτό το τελευταίο public κλειδί αλλά από αυτό που βλέπουμε μάλλον κρυπτογραφείται κι άλλη φορά (!!) και αποθηκεύεται μέσα στα υπόλοιπα κρυπτογραφημένα αρχεία.

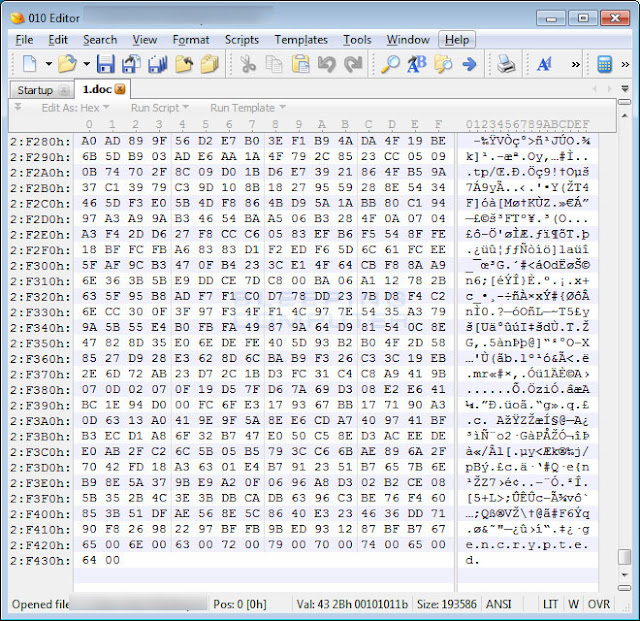

Όταν ο Bad Rabbit κρυπτογραφεί τα αρχεία, σε αντίθεση με τα περισσότερα Ransomware, δεν αλλάζει τις επεκτάσεις των αρχείων. Προσθέτει όμως ένα marker “encrypted” στο τέλος κάθε αρχείου, όπως φαίνεται στην εικόνα.

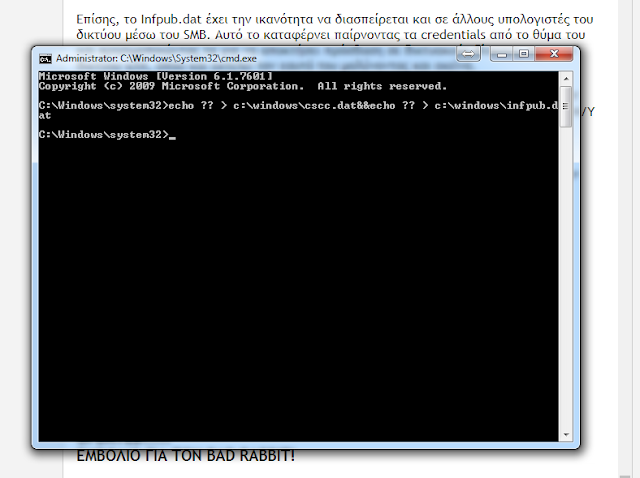

Επίσης, το Infpub.dat έχει την ικανότητα να διασπείρεται και σε άλλους υπολογιστές του δικτύου μέσω του SMB. Αυτό το καταφέρνει παίρνοντας τα credentials από το θύμα του και χρησιμοποιώντας τα για να αποκτήσει πρόσβαση σε δικτυακούς δίσκους, Η/Υ του δικτύου κλπ, όπου και εκτελεί τον εαυτό του μολύνοντας και εκείνα.

Στο τέλος, ο Bad Rabbit δημιουργεί δύο προγραμματισμένες εργασίες ακόμα στον Η/Υ θύμα του, που ονομάζονται Drogon και Viserion. Αυτά προκαλούν forced Reboot του Η/Υ και εμφανίζουν το Ransom Note όπως εξηγήσαμε νωρίτερα.

Είναι φανερό ότι έχει γίνει πολλή και εκλεπτισμένη δουλεία στην φιλοσοφία και στην κατασκευή του εν λόγω Ransomware και βρισκόμαστε μόνο στις πρώτες ώρες από την εμφάνισή του.

Τι να κάνω για να προστατευτώ?

Όπως πάντα, ΜΕΓΑΛΗ ΠΡΟΣΟΧΗ πού κάνετε κλικ.

Αν έχετε ήδη μολυνθεί, δυστυχώς προς το παρόν δεν υπάρχει τρόπος για να σας βοηθήσουμε..

UPDATED:::::

ΕΜΒΟΛΙΟ ΓΙΑ ΤΟΝ BAD RABBIT!

Διευκρινίζουμε ότι -όπως όλα τα εμβόλια- για να ισχύουν τα παρακάτω θα πρέπει να ΜΗΝ έχετε ήδη μολυνθεί με τον Bad Rabbit.

Ακολουθήστε τα παρακάτω αναλυτικά βήματα:

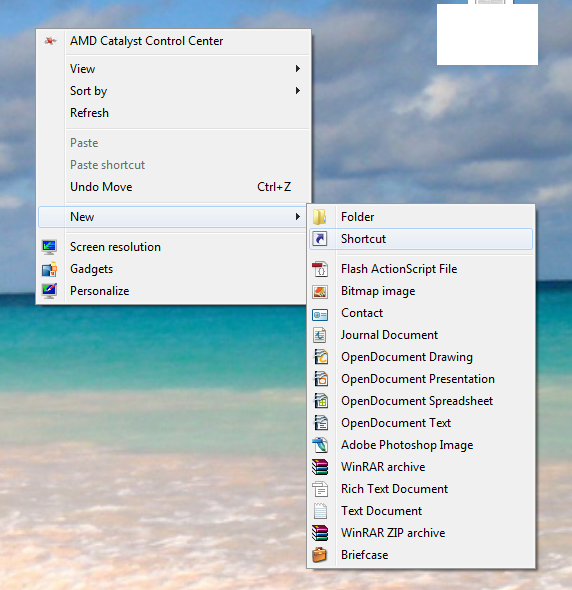

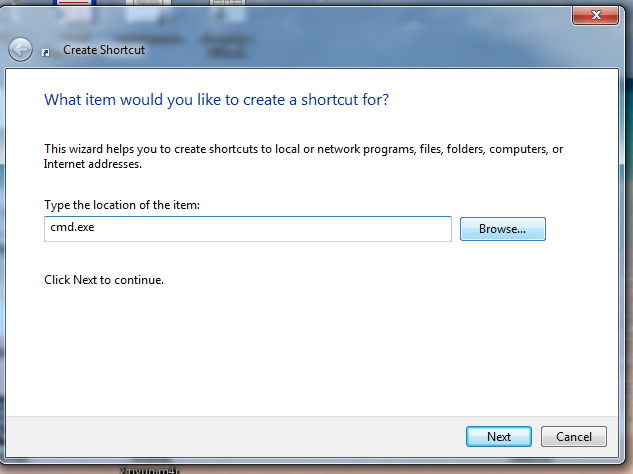

1. Κάντε δεξί κλικ στην επιφάνεια εργασίας και επιλέξτε New> Shortcut (ή το αντίστοιχο στην ελληνική έκδοση των Windows, Δημιουργία> Συντόμευση)

2. Πληκτρολογήστε στο πλαίσιο cmd.exe και πατήστε Επόμενο και Τέλος.

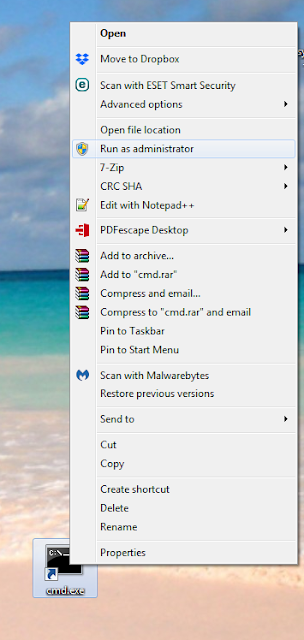

3. Στο εικονίδιο που θα δημιουργηθεί, κάντε δεξί κλικ και επιλέξτε Run As Administrator (Εκτέλεση ως διαχειριστής)

4. Στην κονσόλα που θα ανοίξει, πληκτρολογήστε ή κάντε αντιγραφή – επικόλληση την παρακάτω εντολή:

echo “” > c:windowscscc.dat&&echo “” > c:windowsinfpub.dat

Αυτή η εντολή δημιουργεί δύο αρχεία, μέσα στο φάκελο C:Windows, το cscc.dat και το infpub.dat.

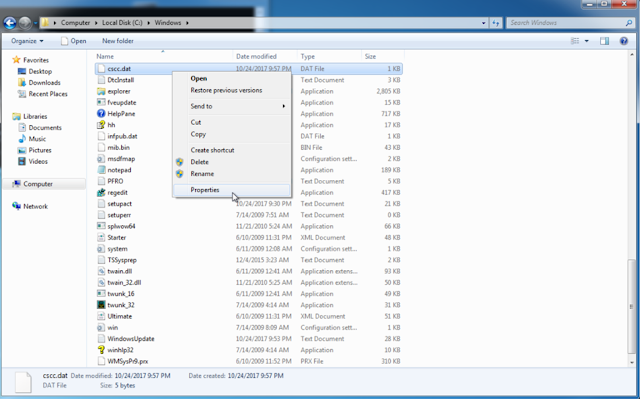

5. Πηγαίνετε στο φάκελο C:Windows και εντοπίστε αρχικά το αρχείο cscc.dat.

6. Κάντε δεξι κλικ και επιλέξτε Ιδιότητες

7. Επιλέξτε το tab Security

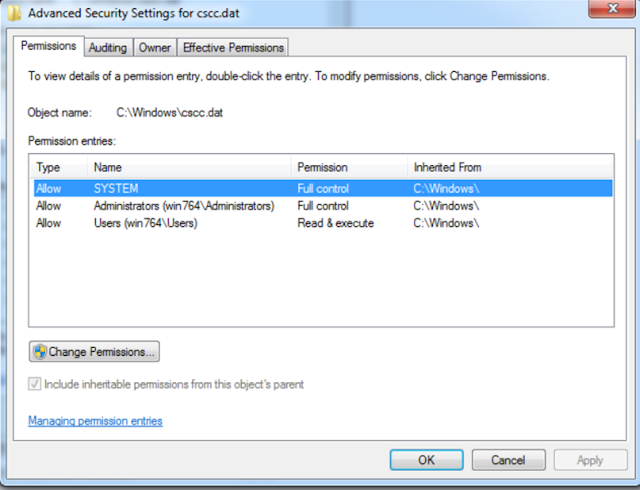

8. Πατήστε στο Advanced. Θα ανοίξει αυτό το παράθυρο:

9. Επιλέξτε Change Permissions… και θα ανοίξει αυτό το παράθυρο.

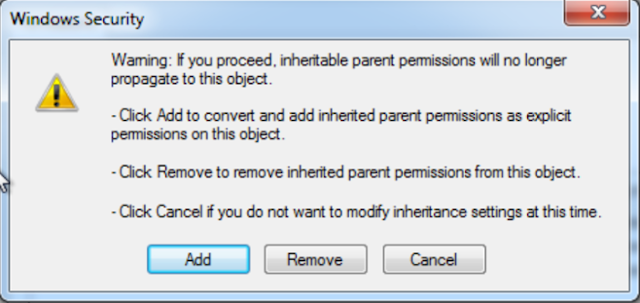

10. Ξε-τσεκάρετε το Include inheritable permissions from this object’s parent

Θα δείτε αυτό το προειδοποιητικό μήνυμα:

11. Πατήστε Remove. Θα σας ανοίξει νέο παράθυρο επιβεβαίωσης, πατήστε ΟΚ και στη συνέχεια κλείστε όλα τα παράθυρα με ΟΚ και YES.

12. Επαναλάβετε την ίδια ακριβώς διαδικασία για το αρχείο infpub.dat.

13. Έχετε τελειώσει και είστε πλέον εμβολιασμένοι από τον Bad Rabbit!

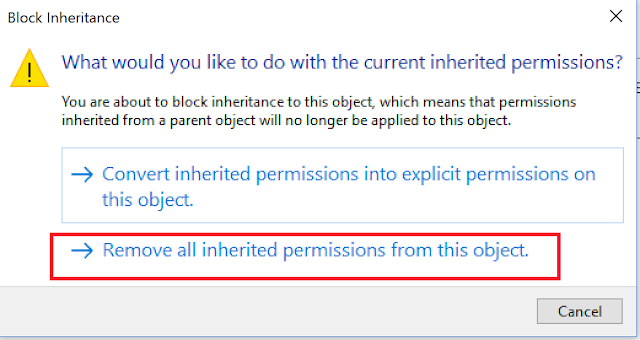

13.1. Αν έχετε Windows 10, ακολουθήστε την ίδια ακριβώς διαδικασία, αλλά αντί να ξε-τσεκάρετε το include inheritance….. πατήστε στο disable inheritance.

13.2. Πατήστε Remove all inherited permissions from this object και πατήστε ΟΚ σε όλα τα επόμενα μηνύματα.

13.3. Έχετε τελειώσει.