Τα νέα των Ransomware, 18/6/2018

Πολύ καλά νέα, αποκρυπτογραφήσαμε τον Scarab Ransomware! Αν έχετε πέσει θύμα του, ελάτε σε επικοινωνία μαζί μας!

Αποκρυπτογραφήσαμε και τον Everbe! ΜΗ ΠΛΗΡΩΣΕΤΕ ΤΑ ΛΥΤΡΑ!

Κατά τ’ άλλα, κυρίως μικρά νέα στελέχη είχαμε αυτήν την εβδομάδα, με κάποια να παρουσιάζουν ενδιαφέρον σχετικά με τον τρόπο διασποράς τους.

Ας τα δούμε αναλυτικά:

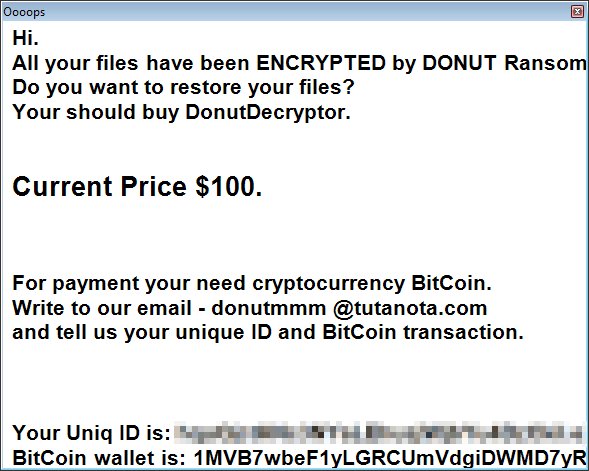

Νέος Ransomware – Donut — MH ΠΛΗΡΩΣΕΤΕ ΤΑ ΛΥΤΡΑ!!

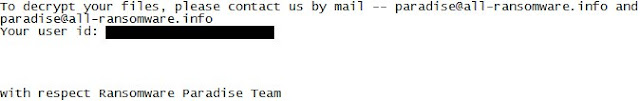

Νέα έκδοση του Paradise Ransomware

Η MalwareHunterTeam εντόπισε μία νέα έκδοση του Paradise Ransomware, που τοποθετεί την επέκταση _V.0.0.0.1{paradise@all-ransomware.info}.prt.

Νέος RotorCrypt

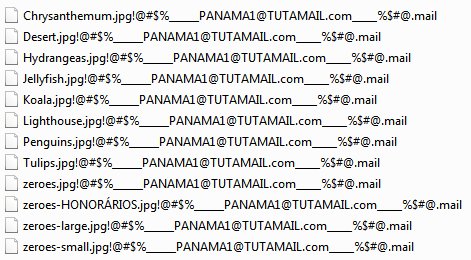

ΠΟΛΥ ΚΑΛΑ ΝΕΑ, ΑΠΟΚΡΥΠΤΟΓΡΑΦΗΣΑΜΕ ΤΟΝ SCARAB!

Μέσα σε αυτές είναι οι επεκτάσεις .scarab, .scorpio αλλά και πολλές άλλες.

ΕΛΑΤΕ ΣΕ ΕΠΙΚΟΙΝΩΝΙΑ ΜΑΖΙ ΜΑΣ!!

Νέος Xorist με εύκολη επέκταση

Πάλι Scarab!

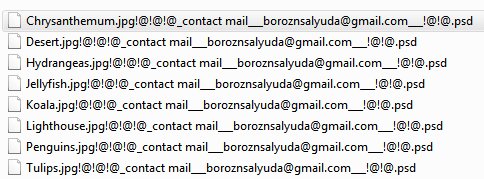

Λίγες ώρες μετά την επιτυχία της αποκρυπτογράφησης του Scarab, εμφανίστηκαν τρία νέα στελέχη, που χρησιμοποιούν τις επεκτάσεις .fastrecovery@airmail.cc και .leen και αφήνει Ransom note που λέγεται Recover-files-xmail@cock.li.txt, How to recover encrypted files-fastrecovery@airmail.cc.txt και INSTRUCTIONS FOR RESTORING FILES.TXT αντίστοιχα.

Αν κάποιος έχει μολυνθεί από αυτά, παρακαλούμε να έρθει σε επικοινωνία μαζί μας.

Nέος Satan – DBGer

Κι άλλοι RotorCrypt

Κι άλλα καλά νέα, βρήκαμε λύση και για τον Everbe!!

Είχαμε αναφερθεί πριν από 2 εβδομάδες στους PainKiller και Embrace και λέγαμε ότι μοιάζουν να είναι στελέχη του Everbe.

Τελικά αποδείχτηκε πως όχι μόνο ήταν, αλλά μπορέσαμε να τους αποκρυπτογραφήσουμε κιόλας!

Επιμολύνσεις με τις καταλήξεις .pain, .embrace και [everbe@airmail.cc].everbe να έρθουν σε επικοινωνία μαζί μας! ΜΗ ΠΛΗΡΩΣΕΤΕ ΤΑ ΛΥΤΡΑ!

Τελικά αποδείχτηκε πως όχι μόνο ήταν, αλλά μπορέσαμε να τους αποκρυπτογραφήσουμε κιόλας!

Επιμολύνσεις με τις καταλήξεις .pain, .embrace και [everbe@airmail.cc].everbe να έρθουν σε επικοινωνία μαζί μας! ΜΗ ΠΛΗΡΩΣΕΤΕ ΤΑ ΛΥΤΡΑ!

Καλή εβδομάδα σε όλους!

Ευχαριστούμε την BleepingComputer για την παροχή υλικού.