Τα Νέα των Ransomware, 26/11/2017

Ησυχία επικράτησε την εβδομάδα που μας πέρασε. Το ενδιαφέρον μας κίνησε ο Scarab Ransomware, κυρίως λόγω του τρόπου διασποράς του, καθώς και ο qkG ο οποίος διανέμεται μέσω μολυσμένου αρχείου office. Πέραν αυτών, ήταν μία εβδομάδα με μικρά στελέχη σε διάφορα στάδια κατασκευής.

Ας τα δούμε αναλυτικά:

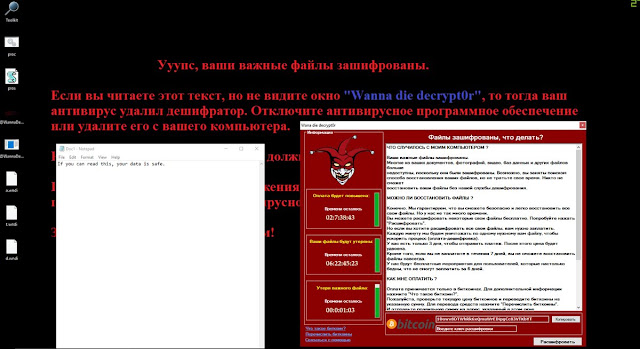

Νέος Ransomware: WannaDie

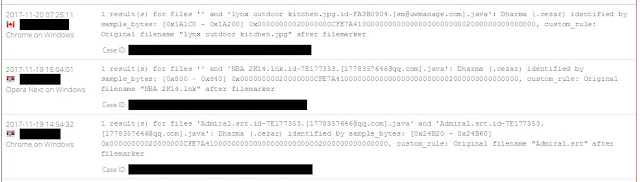

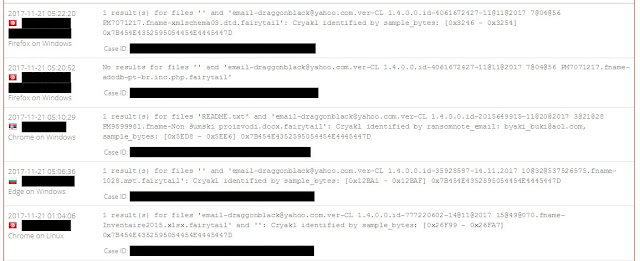

Νέa έκδοση του Dharma/Crysis

Ομοίως…

την επέκταση .fairytail. Μόνο την Τετάρτη είχαμε 5 νεες επιμολύνσεις με αυτήν την έκδοση.

Παρομοίως…

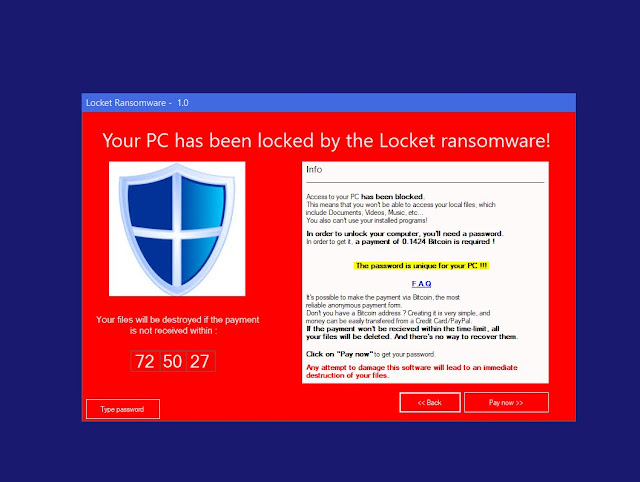

Νέος Ransomware – Locket

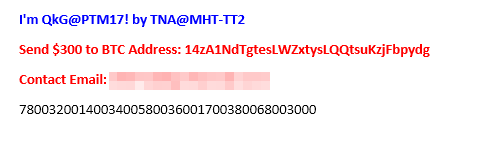

O qkG κρυπτογραφεί αρχεία Word

Ο τρόπος λειτουργίας του έχει ως εξής:

Βήμα 1: Ο χρήστης/θύμα κατεβάζει και ανοίγει ένα αρχείο του Word το οποίο είναι μολυσμένο.

Βήμα 2: Ο χρήστης πατάει την προτροπή “Enable Editing” που του εμφανίζεται, κάτι που προκαλεί την εκτέλεση μακρο-εντολών, που στην περίπτωσή μας είναι κώδικας VBA που συνοδεύει το αρχείο Word.

Ο qkG είναι ολόκληρος μέσα στην μακρο-εντολή, κάτι που είναι παράξενο, καθώς ως τώρα οι μακροεντολές χρησίμευαν στους κατασκευαστές των Ransomware στο να κατεβάσουν και να εκτελέσουν το κυρίως binary του Ransomware.

Βήμα 3: Ο κώδικας του qkG τρέχει, άλλα δεν συμβαίνει τίποτα. Αυτό συμβαίνει γιατί οι δημιουργεί χρησιμοποίησαν την εντολή onClose() για να τρέξουν το κακόβουλο κομμάτι του κώδικα, κάτι το οποίο μάλλον εμπνεύστηκαν από ένα στέλεχος του Locky που είχε κυκλοφορήσει το καλοκαίρι και ήταν το πρώτο που χρησιμοποιούσε αυτήν την τεχνική.

Επομένως, ο κώδικας του Ransomware εκτελείται κανονικά, ο χρήστης δουλεύει στον Η/Υ του κανονικά σαν να μη συμβαίνει τίποτα, μέχρι που θα κλείσει το αρχείο Word στο οποίο δούλευε…

Bήμα4: Μόλις ο χρήστης κλείσει το αρχείο, το κακόβουλο τμήμα του κώδικα κάνει τα παρακάτω:

α) Μειώνει ή απενεργοποιεί διάφορες ρυθμίσεις ασφαλείας του Office, έτσι ώστε οι μακρο-εντολές να εκτελούνται αυτόματα και χωρίς μηνύματα προειδοποίησης ή επιβεβαίωσης

β) Τοποθετεί τον κακόβουλο κώδικα του qkG στο normal.dot, το κλασικό template για όλα τα αρχεία Word

γ) “Ανακατεύει” τα περιεχόμενα του αρχείου με έναν απλό κωδικοποιητή XOR

δ) Τοποθετεί ένα Ransom Note στο τέλος του εγγράφου Word. Δεν αλλάζει το όνομα του αρχείου ή την επέκταση. Το Ransom Note είναι αυτό:

Το πρόβλημα είναι στο βήμα β), όπου το Ransomware τοποθετεί τον εαυτό του μέσα στο normal.dot, το οποίο σημαίνει ότι κάθε φορά που θα ανοίγει η εφαρμογή του Word, το τροποποιημένο normal.dot θα εκτελείται μαζί με το κακόβουλο κώδικα, οπότε και το Ransomware θα επιτίθεται σε οποιοδήποτε αρχείο είναι ανοιχτό ή ανοιχτεί στο Word αργότερα.

Τέλος, όπως αναφέραμε ο qkG είναι εμφανώς υπό κατασκευή (οι πρώτες εκδόσεις που είδαμε δεν περιείχαν καν Bitcoin Address), όμως φαίνεται ότι δουλεύουν επάνω σε αυτόν και είναι πολύ πιθανό να τον δούμε στο μέλλον.

Ένα κομμάτι του κώδικα είναι γραμμένο στα Βιετναμέζικα, ενώ όλα τα samples που έχουν ανέβει στο VT είχαν IP διεύθυνση Βιετναμ.

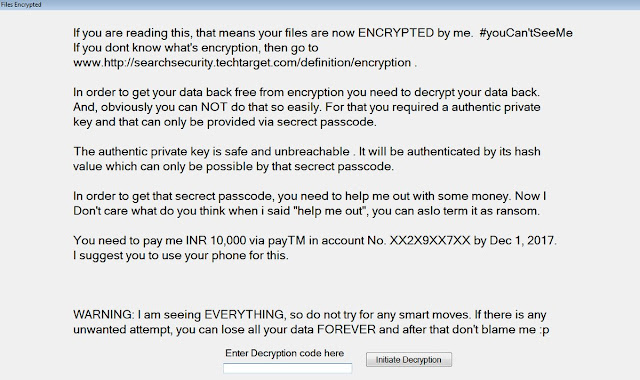

Nέος Ransomware – Ι Got You

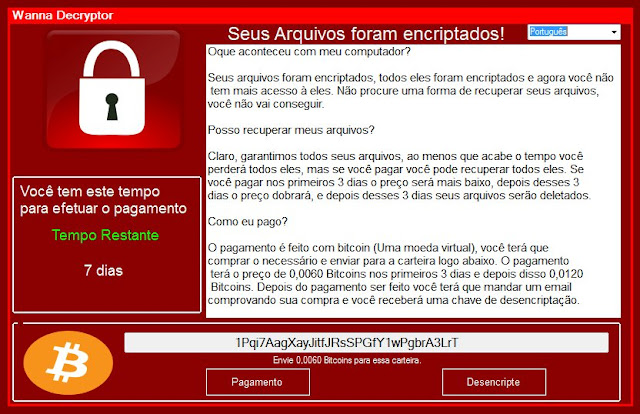

Στην Πορτογαλία έχουν μείνει λίγο πίσω…

Μεγάλη προσοχή με τον Scarab!

Έκτοτε, ήταν “ήσυχος”, όμως την Πέμπτη άρχισε να τον διανέμει ο Necurs.

Ο Νecurs είναι ο μεγαλύτερος spam Botnet του κόσμου και το “βιογραφικό” του είναι βαρύ: Locky, GlobeImposter και Jaff.

Και τα 3 αυτά Ransomware έχουν διανεμηθεί από τον Necurs, και τα 3 ήταν ιδιαίτερα επιτυχημένα.

Ήδη οι πληροφορίες λένε ότι από το μεσημέρι της Πέμπτης μέχρι τη στιγμή που γράφονται αυτές οι γραμμές, περισσότερα από 62 εκατομμύρια email μολυσμένα με τον Scarab έχουν αποσταλεί μέσω Necurs.

Αν η συνεργασία αυτή συνεχιστεί και την επόμενη εβδομάδα, θα πρέπει να θεωρούμε βέβαιο ότι ο Scarab θα προκαλέσει πολλαπλά προβλήματα.

Ο Scarab διανέμεται μέσω email και μεταμφιέζεται σε σκαναρισμένα αρχεία εικόνας.

Πρόκειται για κλασική μέθοδο του Necurs και τα email που έρχονται έχουν συνήθως θέμα: Scanned from Lexmark, Scanned from HP, Scanned from Canon και Scanned from Epson.

Αυτά τα email περιέχουν ένα αρχείο 7zip το οποίο περιέχει έναν κώδικα VB. Ο κώδικας αυτός θα κατεβάσει και θα εκτελέσει τον Scarab.

Ο Scarab έχει χρησιμοποιήσει δύο επεκτάσεις στα κρυπτογραφημένα αρχεία: το .scarab και το .scorpio. Η έκδοση πάντως που διασπείρεται μέσω Necurs είναι η .scarab.

Να πούμε ότι ο Ransomware αυτός είναι γραμμένος σε Delphi και αυτή η έκδοση είναι βελτιωμένη σε σχέση με την αρχική η οποία ήταν απλοϊκή. Ο Scarab ΔΕΝ είναι HiddenTear όπως λανθασμένα αναφέρεται σε διάφορα site που διαβάζουμε.

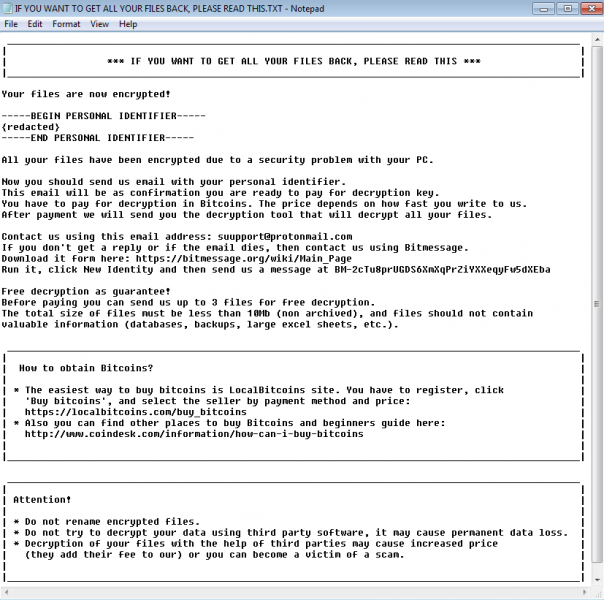

Εννοείται ότι ο Scarab διαγράφει όλα τα Shadow Copies των Windows και η επαναφορά των αρχείων από εκεί είναι αδύνατη. Το Ransom Note που αφήνει έχει τίτλο “IF YOU WANT TO GET ALL YOUR FILES BACK, PLEASE READ THIS.txt”, αν και δεν αφήνει πολλά περιθώριο και ανοίγει αυτό το αρχείο από μόνο του.

Μέχρι αυτή τη στιγμή δεν έχουμε βρει τρόπο για να αποκρυπτογραφήσουμε τον Scarab. Προτρέπουμε όλους να είναι ιδιαίτερα προσεκτικοί και να διαβάσουν για άλλη μια φορά το άρθρο μας για τους κανόνες που θα πρέπει να ακολουθούνται για να μην υπάρχουν δυσάρεστα συμβάντα. Η πρόληψη προλαβαίνει τη θεραπεία.

Nέος Ransomware – Cryp70n1c

Nέος Ransomware – Girlsomeware

Επίσης ομολογούμε ότι με αυτό γελάσαμε.

Πρόκειται για κάποιο αστείο, δεν κρυπτογραφεί και το βρήκαμε χαριτωμένο.

Καλή εβδομάδα σε όλους!

Ευχαριστούμε την BleepingComputer για την παροχή υλικού.