Τα νέα των Ransomware, 29/1/2018

Πολλά νέα σε ένα εκτενές update έχουμε ετοιμάσει για αυτήν την εβδομάδα.

Τα σημαντικότερα νέα είχαν να κάνουν με μεγάλη έξαρση στον SamSam. Υπενθυμίζουμε ότι ο SamSam διασπείρεται μέσω Remote Desktop και ακόμα και τώρα υπάρχουν πολλοί Η/Υ που έχουν την απομακρυσμένη πρόσβαση σχεδόν ελεύθερη για όλους….

Ενδιαφέρον έχουν οι δηλώσεις του προέδρου της Maersk για τον NotPetya, η επανεμφάνιση του KillDisk, και η νέα λαίλαπα που έκανε την εμφάνισή της, το BlackmailWare το οποίο μοιάζει να είναι πιο αποδοτικό από το Ransomware.

Ας τα δούμε αναλυτικά:

Επανεμφάνιση του KillDisk

Να θυμήσουμε ότι ο KillDisk είναι ένας Ransomware με πολλές ιδιαιτερότητες, που κατασκευάστηκε από την ίδια ομάδα Ρώσων κυβερνο-εγκληματιών οι οποίοι ευθύνονται για την επίθεση στο δίκτυο Ενέργειας της Ουκρανίας με το BlackEnergy malware, για την επίθεση σε βιομηχανίες των ΗΠΑ με τον Sandworm malware και φυσικά για τον NotPetya που χτύπησε πολλές εταιρίες τον Ιούνιο του 2017.

Ο KillDisk έχει την ιδιαιτερότητα ότι αφού μπει στον Η/Υ, εγκαθίσταται στη μνήμη του, διαγράφει τον εαυτό του από το δίσκο και μετονομάζει τον εαυτό του.

Στη συνέχεια κάνει overwrite τα πρώτα 20 sectors από το MBR όλων των δίσκων του συστήματος και γράφει από πάνω τους μηδενικά.

Μετά, γράφει μηδενικά και στα πρώτα 2800 bytes από κάθε αρχείο των δίσκων αυτών (εξαιρεί τα αρχεία συστήματος) και αφήνει το Ransom Note.

Τέλος, μετράει 15 λεπτά (άγνωστο γιατί) και ξεκινάει να τερματίζει processes των Windows με σκοπό να προκαλέσει είτε πάγωμα του Η/Υ είτε μπλέ οθόνη (BSOD) με σκοπό να επανεκκινηθεί ο Η/Υ.

Μόλις ο Η/Υ επανεκκινηθεί φυσικά δεν μπορεί να μπει σε Windows αφού τα MBR έχουν μηδενιστεί. Το θύμα θα επισκεφθεί κάποιον τεχνικό ο οποίος προφανώς ψάχνοντας για αρχεία θα δει τα Ransom Notes.

Νοσοκομείο πληρώνει $55.000 για λύτρα — είχε backup!

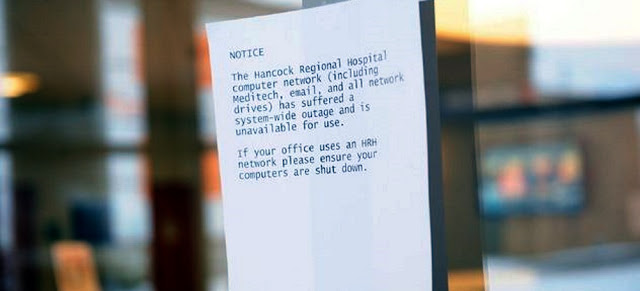

Το νοσοκομείο χτυπήθηκε από τον SamSam ο οποίος μετονόμασε όλα τα αρχεία τοποθετώντας τη φράση “I’m sorry” στο όνομα αρχείου.

Η επίθεση έλαβε χώρα την προηγούμενη εβδομάδα (11/1) όμως ανακοινώθηκε επίσημα αργότερα. Την επόμενη μέρα, Παρασκευή, το νοσοκομείο ήταν γεμάτο με ανακοινώσεις που καλούσε όλους τους εργαζόμενους να τερματίσουν τους Η/Υ τους.

Όλες οι μηχανογραφικές εργασίες του νοσοκομείου σταμάτησαν. Οι γιατροί και το νοσηλευτικό προσωπικό συνέχισε να εργάζεται με χαρτί και μολύβι και όποια άλλα μέσα υπήρχαν διαθέσιμα.

Σε ανακοίνωση του νοσοκομείου, παραδέχονται το γεγονός με πολύ λίγες, πάντως, λεπτομέρειες.

Το νοσοκομείο λειτούργησε ξανά 100% την επόμενη Δευτέρα, αφού πλήρωσε $55.000 για λύτρα. Εκπρόσωπος του νοσοκομείου δήλωσε ότι υπήρχαν αντίγραφα ασφαλείας αλλά θα τους έπαιρνε πολλές μέρες ή ακόμα και εβδομάδες για πλήρη αποκατάσταση, και αποφάσισαν ότι η πληρωμή των λύτρων ήταν γρηγορότερη διαδικασία…

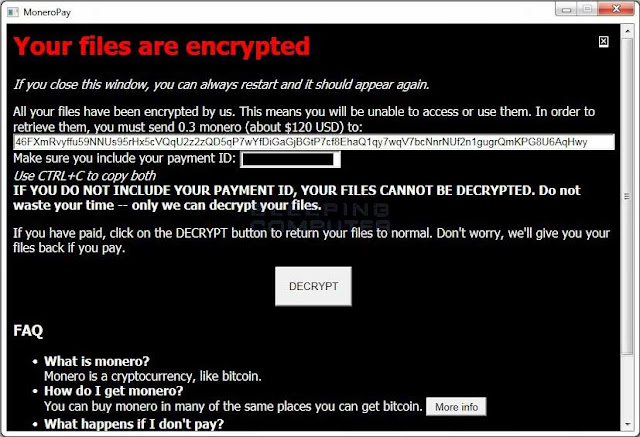

ΝΕΟΣ Ransomware – MoneroPay – μεταμφιέζεται σε πορτοφόλι κρυπτονομισμάτων!

δεν υφίσταται.

Ενόσω οι χρήστες νομίζουν ότι εγκαθιστούν πορτοφόλι για ένα καινούργιο κρυπτονόμισμα, στην πραγματικότητα δίνουν πρόσβαση στο MoneroPay να κρυπτογραφήσει τα δεδομένα τους.

Η MAERSK θύμα του NotPetya – η απίστευτη δήλωσή της

Ο πρόεδρος της εταιρίας, Jim Hagemann Snabe, δήλωσε χαρακτηριστικά:

“Φανταστείτε μία εταιρία μεταφορών, της οποίας ένα πλοίο με 20.000 κοντέινερ να εισέρχεται σε ένα λιμάνι κάθε 15 λεπτά.

Τώρα φανταστείτε αυτήν την εταιρία χωρίς Η/Υ!”

Συνέχισε λέγοντας: “Μια εταιρία με τεράστιο εργατικό δυναμικό, θα χρειάζονταν περίπου 6 μήνες για να καταφέρει αυτό που κάναμε εμείς, να επανεγκαταστήσουμε τόσο μεγάλο αριθμό Η/Υ. Εμάς μας πήρε 10 μέρες”.

Δείτε την πολύ ενδιαφέρουσα συνέντευξή του:

BlackMailWare – Μια καινούργια μάστιγα – πιο αποδοτική από τα Ransomware!

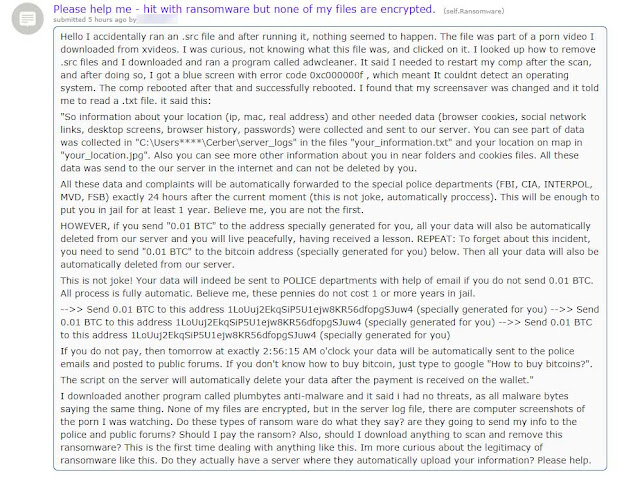

Πρόκειται για μια απάτη που χρησιμοποιούν κακοποιοί (οι οποίοι πάντως δεν σταματούν να μας εκπλήσσουν), μέσω της οποίας εκβιάζουν το θύμα τους ότι θα το καταγγείλουν στις αρχές για διακίνηση παιδικής πορνογραφίας, αν δεν πληρώσει τα λύτρα που ζητούν.

Πως το καταφέρνουν?

Πριν μερικές μέρες εμφανίστηκε αυτό το post στο reddit:

Ο χρήστης παρακολουθούσε πορνό από γνωστή ιστοσελίδα, όταν αποπειράθηκε να κατεβάσει ένα τέτοιο βιντεάκι.

Το βιντεάκι (που δεν ήταν βιντεάκι) περιείχε εκτελέσιμο, το οποίο έτρεξε στο παρασκήνιο και με την εξής σειρά έκανε τα ακόλουθα:

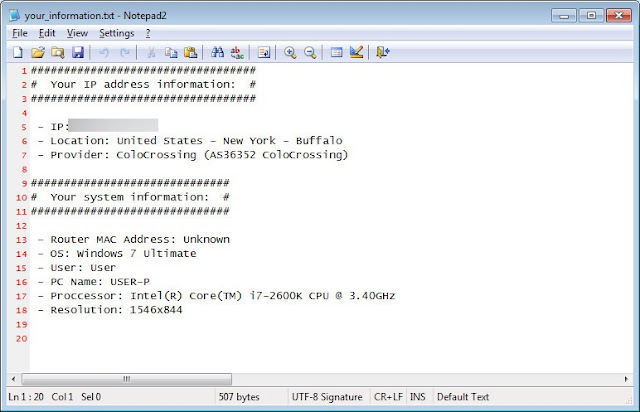

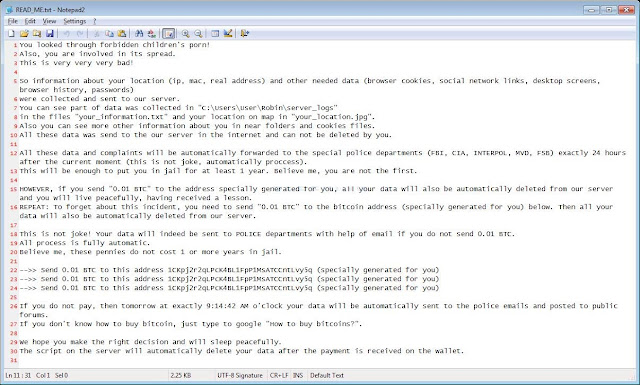

- Συλλέγει πληροφορίες όπως το όνομα του Η/Υ του θύματος, το όνομα του Windows λογαριασμού, τα χαρακτηριστικά του Η/Υ, την τοποθεσία (βασισμένη στην ΙΡ) και το MAC Address του δικτύου. Όλα αυτά τα αποθηκεύει σε ένα αρχείο.

- Αν βρει μέσω της ΙΡ την γεωγραφική περιοχή, συνδέεται σε διάφορα σαιτ και μέσω Google Maps φτιάχνει μία εικόνα της περιοχής του θύματος από το δορυφόρο.

- Δημιουργεί 4 screenshots από την επιφάνεια εργασίας με απόσταση 10 δευτερολέπτων. Μιας και αυτό το πρόγραμμα κατεβαίνει από σελίδες με περιεχόμενο πορνό, ο δημιουργός θεωρεί ότι το θύμα θα είναι ακόμα εκεί, οπότε ευελπιστεί να τον “πιάσει στα πράσα”, και να κάνει capture την επιφάνεια εργασίας την ώρα που το θύμα παρακολουθεί ακόμα πορνό.

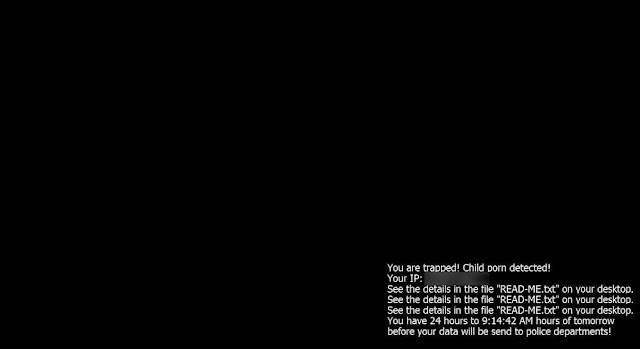

- Αλλάζει την επιφάνεια εργασίας σε αυτό:

- Δημιουργεί μεγάλο αριθμό αρχείων στα οποία αναφέρει ότι το θύμα πιάστηκε να βλέπει παιδική πορνογραφία και απειλεί να ειδοποιήσει τις αρχές αν το θύμα δεν πληρώσει.

Τεράστια επίθεση του SamSam!

Μετά την επίθεση στο νοσοκομείο Hancock της Indiana, εξαπέλυσαν επίθεση και στο Adams Memorial Hospital επίσης στην Indiana.

Την Παρασκευή 12/1 τα γραφεία διοίκησης του νοσοκομείου ήταν κλειστά, με το νοσοκομείο να ισχυρίζεται ότι αυτό συνέβη λόγω “κακοκαιρίας”. Λίγο αργότερα παραδέχτηκαν ότι δέχτηκαν επίθεση από τον SamSam:

While AHN did experience a business interruption throughout the weekend as we worked to restore the affected severs, there was never an interruption in patient care. We are continuing to assess the severity of the situation, but at this time we believe no patient files have been accessed. At no time during this event has the quality and safety of patient care been affected.

Ο διευθυντής του νοσοκομείου, Jo Ellen Eidam, αρνήθηκε να παραχωρήσει συνέντευξη όταν του ζητήθηκε από το NewsChannel 15.

Περισσότερα εδώ.

Ο SamSam επιτίθεται και στην πόλη του Farmington

Ο δήμαρχος της πόλης, δήλωσε ότι όλα τα αρχεία αποκαταστάθηκαν χωρίς να καταβληθούν λύτρα.

Ο SamSam χτυπάει και την Allscripts

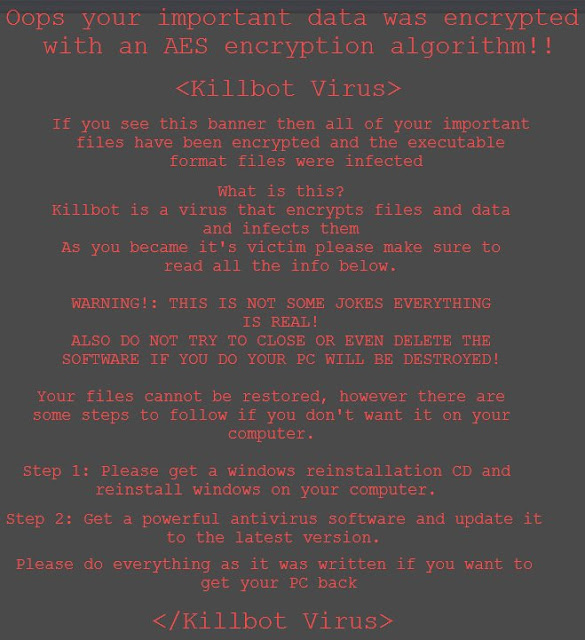

ΝΕΟΣ Ransomware – Killbot

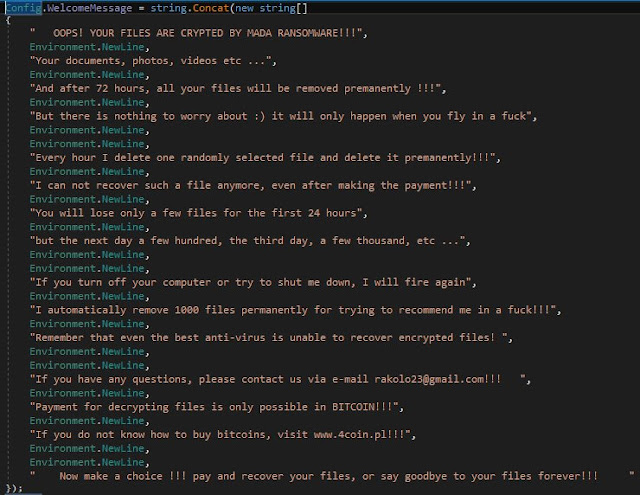

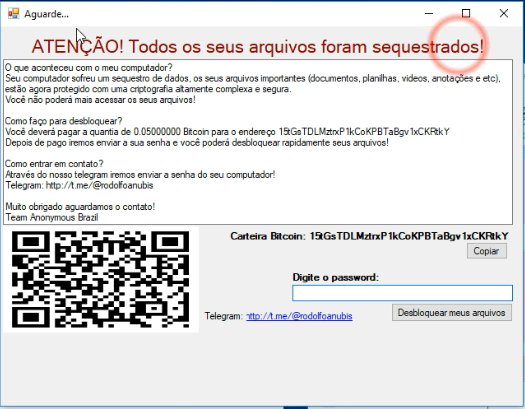

ΝΕΟΣ Ransomware – Mada

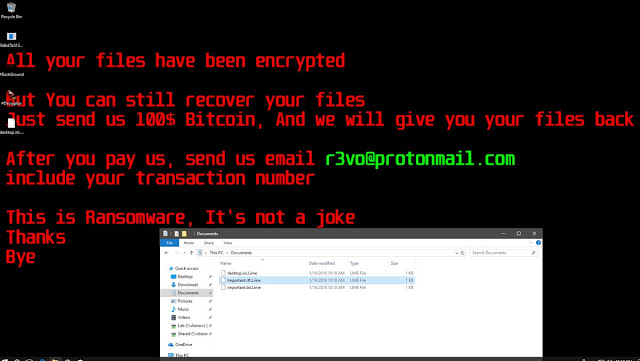

Νέος Ransomware – R3vo

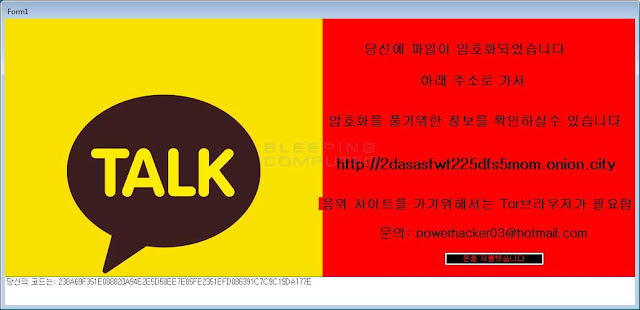

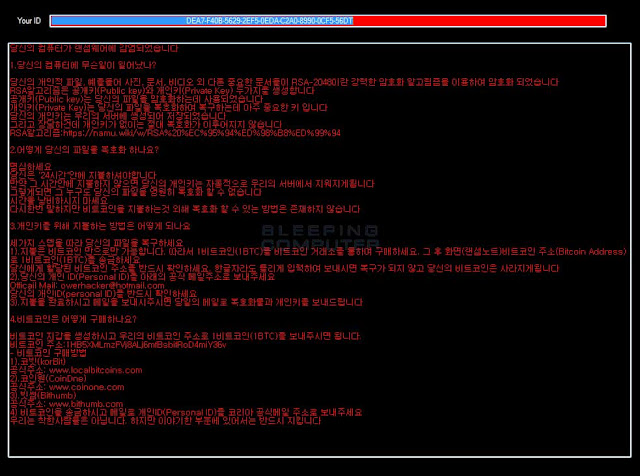

ΝΕΟΙ Ransomware – Talk || RansomUserLocker

Είναι υπό κατασκευή.

Η ίδια ομάδα κακοποιών έφτιαξε και τον RansomUserLocker που κι αυτός είναι HiddenTear, κι αυτός είναι κορεάτικος, κι αυτός είναι υπό κατασκευή.

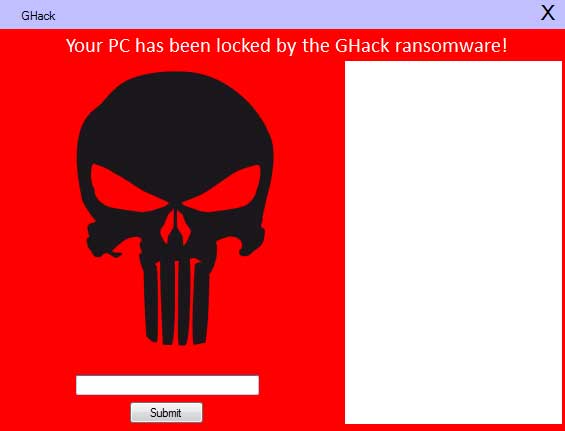

ΝΕΟΣ Ransomware – Ghack

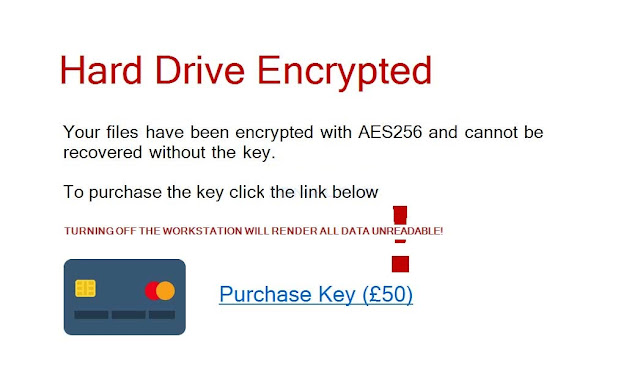

ΝΕΟΣ Ransomware – SureRansom

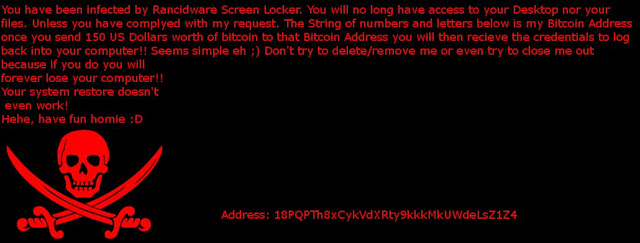

ΝΕΟΣ Ransomware – RancidLocker

ΝΕΟΣ Ransomware – Qwerty

ΝΕΟΣ Ransomware – DeusCrypt

ΕΧΟΥΜΕ ΒΡΕΙ ΛΥΣΗ ΚΑΙ ΓΙΑ ΤΙΣ ΔΥΟ, ΜΗΝ ΠΛΗΡΩΣΕΤΕ ΤΑ ΛΥΤΡΑ.

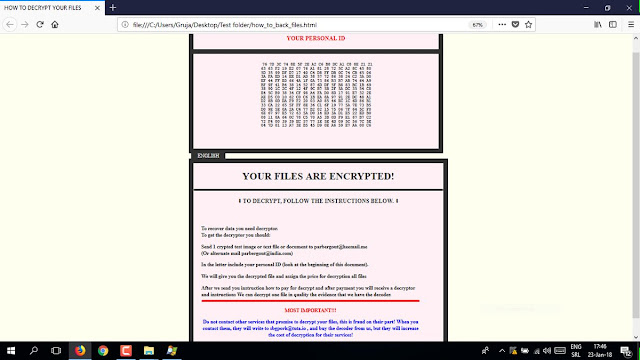

ΝΕΟΣ GlobeImposter2

ΝΕΟΣ RotorCrypt

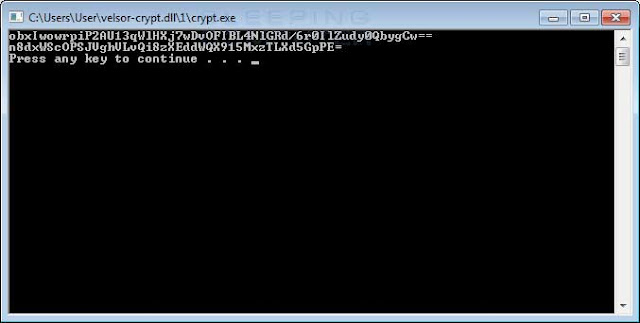

ΝΕΟΣ Ransomware – Velso

Καλή εβδομάδα σε όλους!

Ευχαριστούμε την BleepingComputer για την παροχή υλικού.