Nέοι Ransomware και τα $1.000.000 λύτρα σε hosting provider

RANSOMWAREUPDATES

16/6/2017 – 27/6/2017

Toδιάστημα που μας πέρασε μόνο τρελό μπορεί να χαρακτηριστεί. Ξεχωρίζει το νέο με την εταιρία hostingπου πλήρωσε $1.000.000 λύτρα σε bitcoinsμετά από επίθεση Ransomwareπου δέχτηκε.

ΣΟΚ ΜΕ ΕΤΑΙΡΙΑ HOSTING ΠΟΥ ΠΛΗΡΩΣΕ $1.000.000 ΜΕΤΑ ΑΠΟ ΕΠΙΘΕΣΗ RANSOMWARE

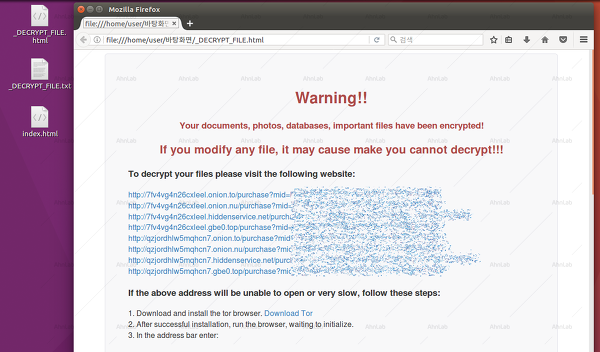

Στις 10/6/17, η Nayana, μια εταιρία hosting από τη Νότια Κορέα δέχτηκε επίθεση Ransomware με αποτέλεσμα να κρυπτογραφηθούν όλοι οι server με τα website των πελατών της. Οι σέρβερ που μολύνθηκαν ήταν 153 στον αριθμό.

Ο Ransomware που επιτέθηκε στους server της εταιρίας, κρυπτογράφησε όλα τα δεδομένα και στη συνέχεια ζητούσε λύτρα, ήταν ο Erebus.

Οι τύποι των αρχείων που στοχεύει ο συγκεκριμένος Ransomware είναι:

tar, gz, tgz, taz, bz, tbz, bz2, lz, lzma, lz4, contact, dbx, doc, docx, jnt, jpg, mapimail, msg, oab, ods, pdf, pps, ppsm, ppt, pptm, prf, pst, rar, rtf, txt, wab, xls, xlsx, xml, zip, 1cd, 3ds, 3g2, 3gp, 7z, 7zip, accdb, aoi, asf, asp, aspx, asx, avi, bak, cer, cfg, class, config, css, csv, db, dds, dwg, dxf, flf, flv, html, idx, js, key, kwm, laccdb, ldf, lit, m3u, mbx, md, mdf, mid, mlb, mov, mp3, mp4, mpg, obj, odt, pages, php, psd, pwm, rm, safe, sav, save, sql, srt, swf, thm, vob, wav, wma, wmv, xlsb, 3dm, aac, ai, arw, c, cdr, cls, cpi, cpp, cs, db3, docm, dot, dotm, dotx, drw, dxb, eps, fla, flac, fxg, java, m, m4v, max, mdb, pcd, pct, pl, potm, potx, ppam, ppsm, ppsx, pptm, ps, pspimage, r3d, rw2, sldm, sldx, svg, tga, wps, xla, xlam, xlm, xlr, xlsm, xlt, xltm, xltx, xlw, act, adp, al, bkp, blend, cdf, cdx, cgm, cr2, crt, dac, dbf, dcr, ddd, design, dtd, fdb, fff, fpx, h, iif, indd, jpeg, mos, nd, nsd, nsf, nsg, nsh, odc, odp, oil, pas, pat, pef, pfx, ptx, qbb, qbm, sas7bdat, say, st4, st6, stc, sxc, sxw, tlg, wad, xlk, aiff, bin, bmp, cmt, dat, dit, edb, flvv, gif, groups, hdd, hpp, log, m2ts, m4p, mkv, mpeg, ndf, nvram, ogg, ost, pab, pdb, pif, png, qed, qcow, qcow2, rvt, st7, stm, vbox, vdi, vhd, vhdx, vmdk, vmsd, vmx, vmxf, 3fr, 3pr, ab4, accde, accdr, accdt, ach, acr, adb, ads, agdl, ait, apj, asm, awg, back, backup, backupdb, bank, bay, bdb, bgt, bik, bpw, cdr3, cdr4, cdr5, cdr6, cdrw, ce1, ce2, cib, craw, crw, csh, csl, db_journal, dc2, dcs, ddoc, ddrw, der, des, dgc, djvu, dng, drf, dxg, eml, erbsql, erf, exf, ffd, fh, fhd, gray, grey, gry, hbk, ibank, ibd, ibz, iiq, incpas, jpe, kc2, kdbx, kdc, kpdx, lua, mdc, mef, mfw, mmw, mny, moneywell, mrw, myd, ndd, nef, nk2, nop, nrw, ns2, ns3, ns4, nwb, nx2, nxl, nyf, odb, odf, odg, odm, orf, otg, oth, otp, ots, ott, p12, p7b, p7c, pdd, pem, plus_muhd, plc, pot, pptx, psafe3, py, qba, qbr, qbw, qbx, qby, raf, rat, raw, rdb, rwl, rwz, s3db, sd0, sda, sdf, sqlite, sqlite3, sqlitedb, sr2, srf, srw, st5, st8, std, sti, stw, stx, sxd, sxg, sxi, sxm, tex, wallet, wb2, wpd, x11, x3f, xis, ycbcra, yuv, mab, json, ini, sdb, sqlite–shm, sqlite–wal, msf, jar, cdb, srb, abd, qtb, cfn, info, info_, flb, def, atb, tbn, tbb, tlx, pml, pmo, pnx, pnc, pmi, pmm, lck, pm!, pmr, usr, pnd, pmj, pm, lock, srs, pbf, omg, wmf, sh, war, ascx, tif

Τα ενδιαφέροντα σημεία της ιστορίας είναι τα εξής:

α) Η μοναδική έκδοση του Erebus που γνωρίζαμε πριν το συμβάν είχε κυκλοφορήσει το 2016, στη συνέχεια εξαφανίστηκε και μετά ξαναβγήκε στην επιφάνεια το Φεβρουάριο που μας πέρασε. Το θέμα είναι ότι η γνωστή αυτή έκδοση στόχευε μόνο λειτουργικά συστήματα Windows, ενώ αυτός ο οποίος χτύπησε τη Nayana επιτέθηκε σε Linux.

β) H αρχική απαίτηση για πληρωμή λύτρων για την αποκρυπτογράφηση ήταν 550 bitcoins (!!!), δηλαδή περίπου $1.620.000 (με την ισοτιμία της τότε ημέρας). Μετά από διαπραγματεύσεις με τους κακοποιούς, κατέβασαν το ποσό των λύτρων σε 397.6 bitcoins (δηλαδή περίπου $1.000.000) με την προοπτική να το πληρώσουν σε 3 δόσεις. Η εταιρία ανακοίνωσε ότι στις 19/6 πλήρωσε τη δεύτερη δόση του ποσού.

β) H αρχική απαίτηση για πληρωμή λύτρων για την αποκρυπτογράφηση ήταν 550 bitcoins (!!!), δηλαδή περίπου $1.620.000 (με την ισοτιμία της τότε ημέρας). Μετά από διαπραγματεύσεις με τους κακοποιούς, κατέβασαν το ποσό των λύτρων σε 397.6 bitcoins (δηλαδή περίπου $1.000.000) με την προοπτική να το πληρώσουν σε 3 δόσεις. Η εταιρία ανακοίνωσε ότι στις 19/6 πλήρωσε τη δεύτερη δόση του ποσού.

γ) Μετά από ανάλυση του website της εταιρίας, διαπιστώνουμε ότι δεν αποτελεί έκπληξη ότι έπεσε θύμα της επιμόλυνσης.

Συγκεκριμένα,

Το website της NAYANA τρέχει Linux kernel 2.6.24.2 ο οποίος είχε γίνει compile το 2008 (…). Επιπροσθέτως, το website της NAYANA χρησιμοποιεί έκδοση Apache 1.3.36 και PHP έκδοση 5.1.4 οι οποίες είχαν κυκλοφορήσει το 2006. Τα τρωτά σημεία και οι ευαισθησίες και των δύο αυτών εκδόσεων είναι γνωστά σε όλους. Τέλος, η έκδοση Apache που χρησιμοποιεί η Nayana τρέχει με user=nobody (uid=99), κάτι που σημαίνει ότι μπορεί να έχει προηγηθεί local exploit στην επίθεση.

Συγκεκριμένα,

Το website της NAYANA τρέχει Linux kernel 2.6.24.2 ο οποίος είχε γίνει compile το 2008 (…). Επιπροσθέτως, το website της NAYANA χρησιμοποιεί έκδοση Apache 1.3.36 και PHP έκδοση 5.1.4 οι οποίες είχαν κυκλοφορήσει το 2006. Τα τρωτά σημεία και οι ευαισθησίες και των δύο αυτών εκδόσεων είναι γνωστά σε όλους. Τέλος, η έκδοση Apache που χρησιμοποιεί η Nayana τρέχει με user=nobody (uid=99), κάτι που σημαίνει ότι μπορεί να έχει προηγηθεί local exploit στην επίθεση.

Προς το παρόν δεν είναι γνωστός ο τρόπος εισβολής στους εξυπηρετητές της εταιρίας, όμως με τόσες φτωχές πρακτικές ασφαλείας, είναι θέμα ωρών να ξαναχτυπηθούν, αν δεν κλείσουν οι τρύπες ασφαλείας….

Επίσης και πάλι τα πιο πολλά variants που ανιχνεύσαμε είναι υπό κατασκευή και δύσκολα θα τα δούμε να διασπείρονται.

Ας δούμε αναλυτικά.

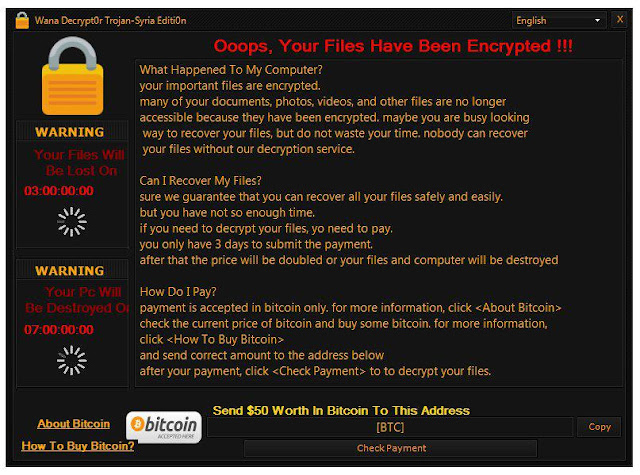

WannaCryαπό τη Συρία!?!

Δεν είναι ο κανονικός WannaCryαλλά μια παραλλαγή του, βασισμένη στον HiddenTear και ονομάζεται WanaDecrypt0rTrojan–SyriaEdition. Είναι υπό κατασκευή, αλλά αν τα καταφέρει να βγει στην πιάτσα θα τοποθετεί την επέκταση .WanaDecryptor Trojan–SyriaEdition στα κρυπτογραφημένα αρχεία.

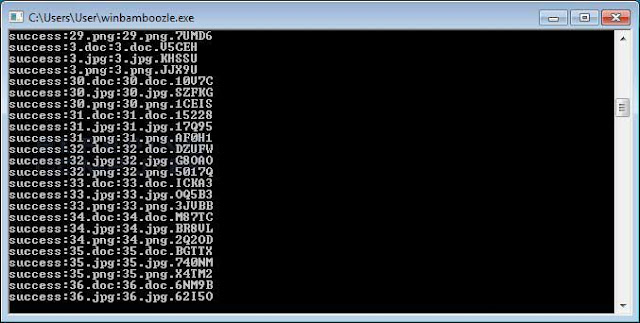

NEOΣRANSOMWARE: WINBAMBOOZLE

Δεν τα σκαρφιζόμαστε εμείς αυτά τα ονόματα….

Αυτός είναι υπό κατασκευή και προς το παρόν κρυπτογραφεί μόνο τον φάκελο /test βάζοντας μία τυχαία κατάληξη 5 χαρακτήρων.

Αυτός είναι υπό κατασκευή και προς το παρόν κρυπτογραφεί μόνο τον φάκελο /test βάζοντας μία τυχαία κατάληξη 5 χαρακτήρων.

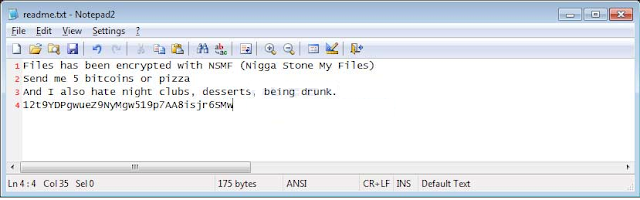

NEOΣ RANSOMWARE: NSMF

Kι αυτός είναι βασισμένος στον HiddenTear και ονομάζεται NSMF (NiggaStone My Files), τοποθετεί την επέκταση .nsmfστα κρυπτογραφημένα αρχεία και εμφανίζει ένα Ransom Noteόπου μας μιλάει για τον εαυτό του, ότι δεν του αρέσει το αλκοόλ, τα νυχτερινά μαγαζιά και τα επιδόρπια (?!). Τι πίνουν δεν μας είπαν…

A, επίσης ζητάει μόνο 5 bitcoins (δηλαδή το ταπεινό ποσό των ~13.000 ευρώ).

A, επίσης ζητάει μόνο 5 bitcoins (δηλαδή το ταπεινό ποσό των ~13.000 ευρώ).

ΝΕΟΣ RANSOMWARE: Gansta

Δεν υποτίθεται ότι θα έπρεπε να είναι Gangsta?

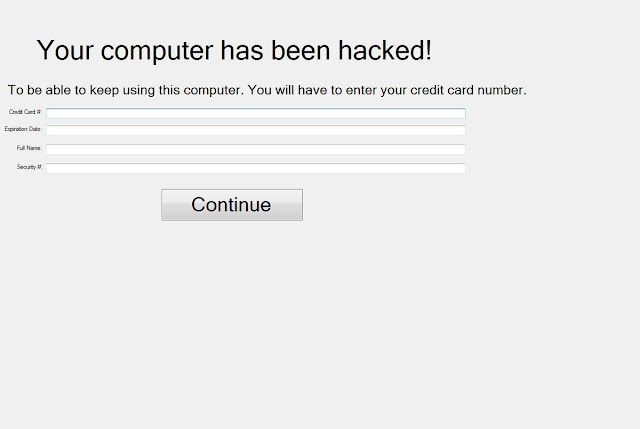

ΝΕΟΣ ScreenLocker ζητάει τον αριθμό πιστωτικής

Αυτή είναι καινούργια τακτική, ο συγκεκριμένος ScreenLocker ζητάει τον αριθμό της πιστωτικής κάρτας των θυμάτων του.

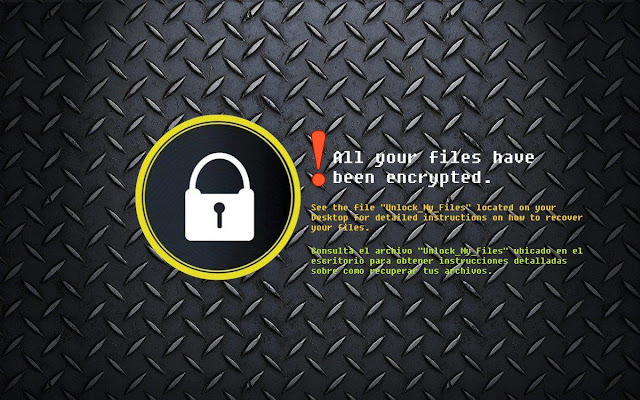

ΝΕΑ ΕΚΔΟΣΗ ΤΟΥ Crypt888

Σε αυτήν την έκδοση, τοποθετείται το πρόθεμα Lock. στα κρυπτογραφημένα αρχεία και χρησιμοποιείται ένα (εξίσου άθλιο) νέο background.

ΕΝΑ ΜΗΝΑ ΜΕΤΑ, Ο WANNACRYΣΥΝΕΧΙΖΕΙ ΝΑ ΚΛΕΙΝΕΙ ΕΡΓΟΣΤΑΣΙΑ…

Σύμφωνα με το Reuters, η αυτοκινητοβιομηχανία Honda αναγκάστηκε να σταματήσει την παραγωγή στο εργοστάσιό της στην Sayama της Ιαπωνίας, μετά από μόλυνση των συστημάτων τους με τον WannaCry.

Το γεγονός είναι περίεργο και ανησυχητικό, καθώς ο αυθεντικός WannaCryRansomware που εξαπλώθηκε σε όλο τον κόσμο τον Μάιο, είχε μπλοκαριστεί τότε μέσω του killswitch domainπου είχε καταχωρηθεί με σκοπό το σταμάτημα της εξάπλωσής του.

Αυτό σημαίνει ότι είτε κάποιος μέσα στη Hondaμπλόκαρε την πρόσβαση στο killswitchdomain, είτε υπάρχει εκεί έξω άλλη έκδοση του WannaCryπου χρησιμοποιεί άλλο domainή δεν έχει killswitch feature.

Η επικρατούσα άποψη πάντως (να σημειώσουμε ότι η ίδια η Hondaδεν έδωσε περαιτέρω πληροφορίες για το συμβάν, πλην της λιτής δήλωσης στο Reuters) είναι ότι κάποιος εργαζόμενος της Honda έφερε συσκευή με εξουδετερωμένο WannaCryσε κάποιο offline δίκτυο του εργοστασίου. Λόγω του ότι η συσκευή ήταν offline, δεν θα μπορούσε να επικοινωνήσει με το killswitchdomain και επομένως ξεκίνησε να μολύνει ό,τι έβρισκε.

Τέλος, να πούμε ότι ακόμα και σήμερα το killswitchdomain δέχεται περίπου 200.000 χτυπήματα ημερησίως, κάτι που σημαίνει ότι ο WannaCryσυνεχίζει να μολύνει Η/Υ καθημερινά, αλλά δεν κρυπτογραφεί τα αρχεία.

Υπενθυμίζουμε ότι εκτός από τη Honda, τόσο η Renault όσο και η Nissanείχαν πέσει στο παρελθόν θύματα του WannaCry με αποτέλεσμα να χρειαστεί να σταματήσουν την παραγωγή στα εργοστάσιά τους στη Γαλλία, την Ινδία, την Ιαπωνία, τη Ρουμανία και τη Μεγάλη Βρετανία.

ΜΟΥΦΑ CERBER

Αυτός παριστάνει ότι είναι ο Cerberαλλά δεν είναι. Τοποθετεί την επέκταση .encrypted στα κρυπτογραφημένα αρχεία

ΝΕΟ MALWARE: AlixSpy

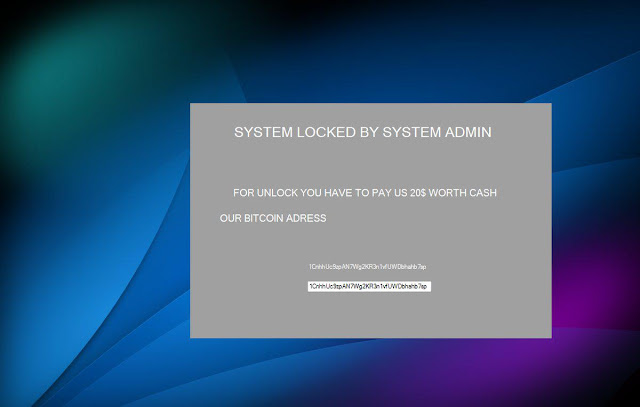

Εμφανίστηκε αυτός ο Malware ο οποίος προσπαθεί να κλέψει το αρχεία Growtopia.datτο οποίο περιέχει τους κωδικούς πρόσβασης στο Growtopia. Στη συνέχεια εμφανίζει Lock Screen όπως αυτό:

ΝΕΟΣ RANSOMWARE: Reetner

Hιδιαιτερότητά του είναι ότι χρησιμοποιεί ένα εκτελέσιμο αρχείο για κάθε διαδικασία του Ransomware. Δηλαδή, τρέχει ένα εκτελέσιμο για την εμφάνιση του Ransom Note, ένα για την εκτέλεση της ρουτίνας κρυπτογράφησης κλπ.

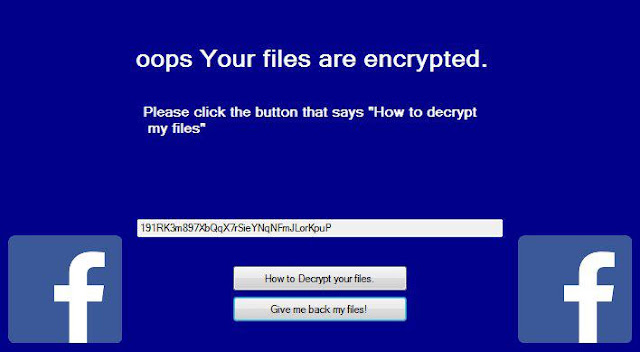

ΝΕΟΣRANSOMWARE: FACEBOOK

Μετά τον YouTube Ransomwareπου είδαμε την προηγούμενη εβδομάδα, τώρα εμφανίστηκε και ο Facebook. Άντε με το καλό και Instagram.

Αυτός βασίζεται –που αλλού- στον HiddenTear και τοποθετεί την επέκταση .Facebook στα κρυπτογραφημένα αρχεία.

” Αν ιός σας ζητάει λύτρα – bitcoin ή έχετε κολλήσει ransomware και τα δεδομένα σας έχουν κρυπτογραφηθεί, τότε η Northwind είναι ο μοναδικός WD Trusted Partner για Ανάκτηση Δεδομένων και Ransomware σε Ελλάδα και Κύπρο. “

Πολλές φορές αναρωτιέστε :

– “πως κόλλησα ransomware?”

ή

– “πως κόλλησα ιο κρυπτογράφησης?”.

Η αλήθεια είναι πως αυτή την ερώτηση την ακούμε καθημερινά πολλές φορές!

Το πρώτο στάδιο που παρατηρεί ένας απλός χρήστης που δεν κατάλαβε ότι κόλλησε Cerber ή κάποιον άλλο Ransomware (ιο κρυπτογράφησης) είναι πως τα αρχεία του άλλαξαν κατάληξη ενώ αυτός δούλευε κανονικά στον υπολογιστή του. Αυτή η ενέργεια συμβαίνει προφανώς λόγο της κρυπτογράφησης του ιού.

Το αμέσως επόμενο πράγμα που σκέφτεται ένας χρήστης προφανώς και είναι

– ” υπάρχει λύση για ransomware?”.

Δυστυχώς αν κολλήσατε ιo “Locky” ή κολλήσατε “Cerber” virus δεν υπάρχει ακόμη λύση παγκοσμίως για την από- κρυπτογράφηση και να γλυτώσετε τα λύτρα που ζητάει ο ιός σε bitcoin.

Άλλωστε αυτή είναι η μορφή και ο τρόπος λειτουργίας των ιών κρυπτογράφησης (Ransomware).

Να κρυπτογραφούν με τέτοιο τρόπο τα αρχεία και να τους αλλάζουν την κατάληξη που η απο-κρυπτογράφηση τους για ένα μεγάλο σύνολο από αυτούς (μεταξύ αυτών οι Locky και Cerber) να είναι αδύνατη ΑΚΟΜΗ!

H Northwind Data Recovery είναι ο μοναδικός WD, HGST, & Europol Trusted Partner στην Ελλάδα στους τομείς της Ανάκτησης Δεδομένων από σκληρούς δίσκους και επίλυσης Ransomware όπως οι Dharma, Stop, Jigsaw, Scarab, Gandcrab, Matrix, Screenlocker, Cerber, HiddenTear, Locky, WannaCry, STOP.