Τα νέα των Ransomware, 21/10/2017

Και αυτήν την εβδομάδα είχαμε αρκετά μικρά στελέχη να εμφανίζονται ή να επανεμφανίζονται, τα μεγάλα νέα όμως ήταν η εμφάνιση του Magniber και η χρήση του Hermes Ransomware σαν βιτρίνα για τη ληστεία σε μία τράπεζα στην Ταϊβάν.

Ας τα δούμε αναλυτικά:

ΒορειοΚορεάτες πίσω από τη ληστεία τράπεζας στην Ταϊβάν

Μην φανταστείτε ότι μπήκαν με όπλα και ζήτησαν από τους υπαλλήλους να αδειάσουν τα ταμεία.

Η ιστορία έχει ως εξής, και είναι ιδιαίτερα ενδιαφέρουσα:

Πίσω από τη ληστεία, σύμφωνα με όλες τις ενδείξεις, κρύβεται η σπείρα Lazarous Group, μία ομάδα hackers από τη Βόρεια Κορέα.

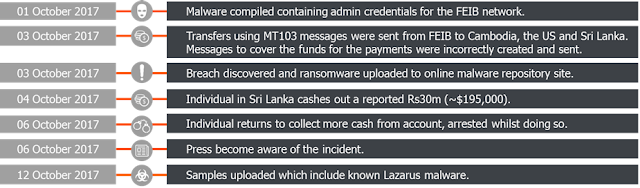

Στις αρχές του μήνα, υπεύθυνοι της τράπεζες FEIB (Far Eastern International Bank) στην Ταϊβάν, ανακάλυψαν ότι έχει γίνει παραβίαση στα συστήματα της τράπεζας. Η παραβίαση είχε ως στόχο τη μεταφορά 60 εκατομμυρίων δολλαρίων (!) σε τράπεζες της Σρι Λάνκα, της Καμπότζης και των ΗΠΑ.

Οι επιτιθέμενοι έστειλαν email με παγιδευμένα αρχεία Word και Excel σε εργαζόμενους της τράπεζας. Τα αρχεία αυτά, με το άνοιγμά τους, εγκαθιστούσαν το ζητούμενο Malware. Στη συνέχεια, χρησιμοποιώντας SMB μπήκαν πρακτικά στο δίκτυο της τράπεζας.

Αφού χαρτογράφησαν το δίκτυο της τράπεζας και στόχευσαν Η/Υ που κατείχαν ευαίσθητο υλικό, τους έστειλαν άλλο malware το οποίο είχαν φτιάξει οι ίδιοι. Αυτή η επίθεση συνέβη την 1/10/17.

Στις 3/10, οι Lazarus χρησιμοποίησαν το συνθηματικό πρόσβασης ενός υπαλλήλου της τράπεζας και απέκτησαν πρόσβαση στον λογαριασμό SWIFT. Έτσι, έστειλαν χρήματα σε διαφορετικές τράπεζες της Σρι Λάνκα, της Καμπότζης και των ΗΠΑ.

Εκεί έγινε και το λάθος των Lazarus, που οδήγησε στην αποκάλυψη της παραβίασης από την τράπεζα: Χρησιμοποίησαν τους κωδικούς συναλλαγής MT103 και MT202COV, όμως τους τελευταίους τους τοποθέτησαν λανθασμένα.

Μόλις η FEIB ανακάλυψε την παραβίαση, οι Lazarus εξαπέλησαν στο δίκτυο της τράπεζας τον Hermes Ransomware με σκοπό να κρυπτογραφήσουν και να καταστρέψουν τα αποδεικτικά στοιχεία της εισβολής τους.

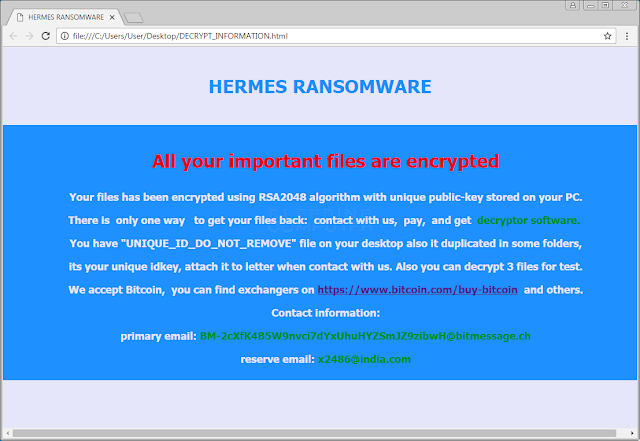

Να πούμε ότι ο Hermes είναι ένας Ransomware που κυκλοφόρησε το Φεβρουάριο και λίγο αργότερα βρέθηκε λύση και μπόρεσε να αποκρυπτογραφηθεί. Όμως, οι δημιουργοί του έφτιαξαν λίγο αργότερα την έκδοση 2.0, για την οποία δεν υπάρχει λύση παγκοσμίως.

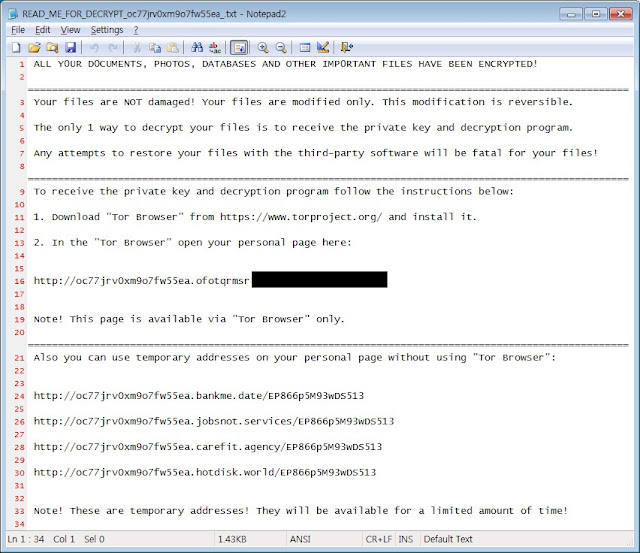

Οι Lazarus πάντως δεν εξαπέλησαν την έκδοση 2.0, αλλά μία τροποποιημένη έκδοσή της. Αντί να αφήνει αυτό, που είναι το κλασικό Ransom Note του Hermes,

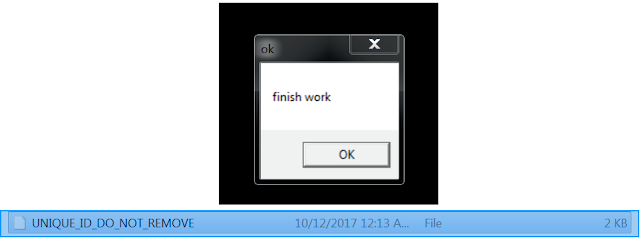

άφηνε ένα popup που απλά έλεγε Finish Work και ένα αρχείο “Unique_id_do_not_remove” σε κάθε φάκελο του Η/Υ.

Οι αρχές της Σρι Λάνκα ανέφεραν για το περιστατικό, ότι συνέλαβαν ένα άτομο το οποίο έκανε ανάληψη Rs30.000.000 (~$195.000) και δύο μέρες αργότερα επιχείρησε να “σηκώσςει” άλλες $52.000 που προέρχονταν από την Ταϊβάν, σε 3 διαφορετικούς λογαριασμούς σε τράπεζα της Ceylon.

Κι άλλη απάτη με “τεχνική βοήθεια”

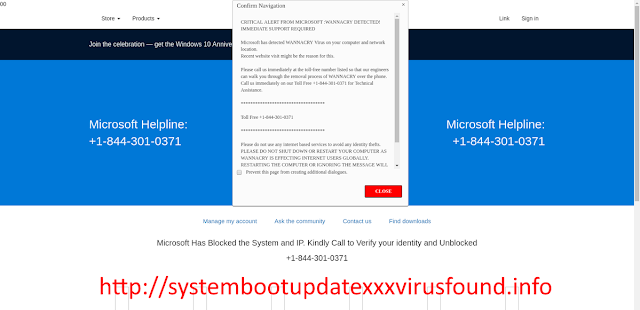

Όπως είχαμε πει και παλιότερα, θέλει μεγάλη προσοχή με τους επιτήδειους που μοιράζουν malware, τα οποία ψευδώς ισχυρίζονται ότι ο Η/Υ του θύματος είναι μολυσμένος και ζητούν να καλέσει σε κάποιο νούμερο για τα περαιτέρω. (Διαβάστε περισσότερα εδώ)

Στην προκειμένη περίπτωση, η απάτη αναφέρει (ψευδώς) ότι ο Η/Υ είναι μολυσμένος με τον WannaCry.

Για άλλη μια φορά:

ΜΗΝ ΚΑΛΕΙΤΕ ΣΕ ΑΥΤΑ ΤΑ ΝΟΥΜΕΡΑ ΚΑΙ ΜΗ ΔΙΝΕΤΕ ΑΠΟΜΑΚΡΥΣΜΕΝΗ ΠΡΟΣΒΑΣΗ ΣΤΟΝ Η/Υ ΣΑΣ ΣΕ ΑΝΘΡΩΠΟΥΣ ΠΟΥ ΔΕΝ ΓΝΩΡΙΖΕΤΕ!!

Στα κακά νέα της ημέρας,

Ξύπνησε ο Sage και εμφανίστηκε με νέα έκδοση, την 2.2.

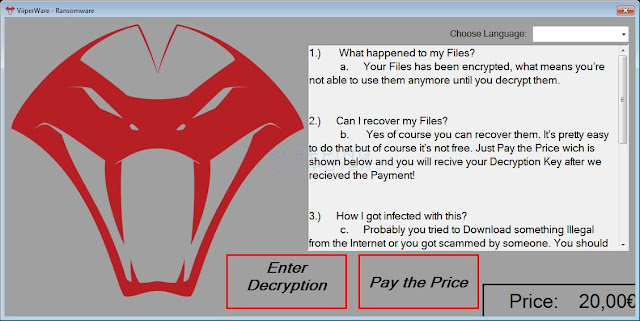

Ε, ναι, HiddenTear

Δεν έχουν τελειωμό οι εκδόσεις Ransomware που βασίζονται στον HiddenTear… Αυτός ονομάζεται ViiperWare και τοποθετεί την επέκταση .viiper στα κρυπτογραφημένα αρχεία.

Είναι υπό κατασκευή και προς το παρόν κρυπτογραφεί μόνο το %Desktop%Test.

Νέος Ransomware: Tyrant

O Karsten Hahn ανακάλυψε αυτόν τον Ransomware ο οποίος είναι γραμμένος στα Farsi και ονομάζεται Tyrant. Δεν έχουμε ιδέα τι λέει το Ransom Note. Σίγουρα όχι κάτι ευχάριστο.

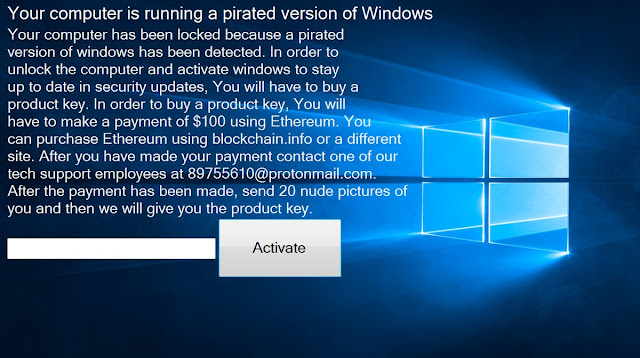

Νέος ScreenLocker

Δεν μπήκαμε καν στον κόπο να του δώσουμε όνομα. Έχει έναν τίτλο “Your computer is running a pirated version of Windows” και το μήνυμα που βλέπετε στην εικόνα.

Ζητάει πληρωμή σε Ethereum (είναι κρυπτονόμισμα, παρόμοιο του Bitcoin) και 20 γυμνές φωτογραφίες του θύματος.

Προφανώς πρόκειται για τρολιά, αλλά αν το κολλήσατε,

1) Βάλτε τον κωδικό intelgpuisshit

2) Πείτε μας ευχαριστώ

3) Προσέχετε που κάνετε κλικ 😉

Αντίο Cerber, καλώστον Magniber?

O Magniber είναι ένας νέος Ransomware ο οποίος διανέμεται από το Magniture Exploit Kit και είναι ο διάδοχος του Cerber.

Ενώ έχουν αρκετές διαφορές, το σύστημα πληρωμής και ο τρόπος κρυπτογράφησης είναι ακριβώς τα ίδια.

Ενώ έχουν αρκετές διαφορές, το σύστημα πληρωμής και ο τρόπος κρυπτογράφησης είναι ακριβώς τα ίδια.

Πάντως, ο εν λόγω Ransomware στοχεύει αποκλειστικά και μόνο Η/Υ της Νότιας Κορέας (αν δεν είναι εγκατεστημένη η αντίστοιχη γλώσσα στον Η/Υ, σταματάει την επίθεση και αφαιρεί τον εαυτό του) και έχει προβλήματα στον κώδικά του.

Αν τυχόν έχετε προσβληθεί από αυτόν τον Ransomware, ελάτε σε επικοινωνία μαζί μας, πιθανώς να μπορούμε να σας βοηθήσουμε.

Νέος Ransomware: Blue Eagle

Δεν είναι ακριβώς νέος, είναι παραλλαγή του Saher Ransomware, τοποθετεί την επέκταση .SaherBlueEagleRansomware στα κρυπτογραφημένα αρχεία.

Νέος Ransomware: LordOfShadow

Kι αυτός είναι HiddenTear…Τοποθετεί την επέκταση .lordofshadow και αφήνει Ransom Note που λέγεται LEIA_ME.txt.

Αυτά για το διάστημα που πέρασε.

Καλή εβδομάδα σε όλους!