Τα νέα των Ransomware, 5/2/2018

Θυμάστε την προηγούμενη εβδομάδα που αναφέραμε ότι χτυπήθηκε η πόλη του Farmington στο New Mexico των ΗΠΑ? Well, that escalated quickly, αφού είχαμε και άλλες επιθέσεις…

Είχαμε επίσης μια ενδιαφέρουσα εβδομάδα σε γενικές γραμμές, με τον GandCrab να διανέμεται μέσω exploit kits και κάποια TOR Gateways τα οποία έκλεψαν χρήματα από ransomware developers!

Ας τα δούμε αναλυτικά:

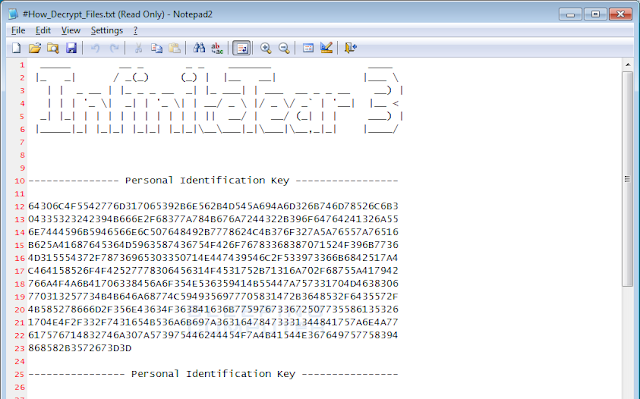

Νέος Ransomware – GandCrab

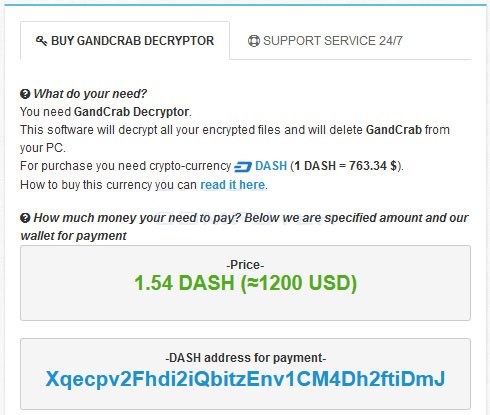

Η καινοτομία του είναι ότι δέχεται πληρωμή μόνο σε DASH, πιθανώς λόγω του ότι το DASH είναι φτιαγμένο με απόλυτο σκοπό την πλήρη ανωνυμία.

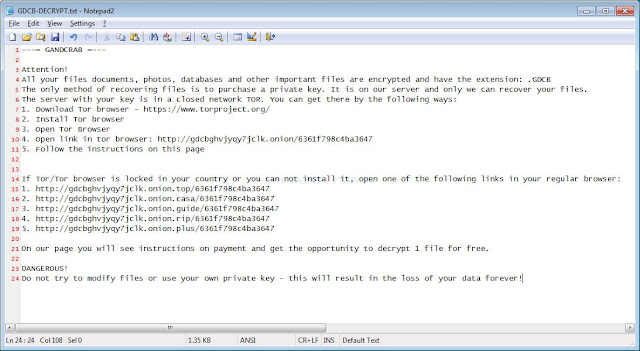

Τοποθετεί την επέκταση .GDCB.

Tor-to-Web Proxy κλέβει Ransomware Developers, όπως λέμε ο κλέψας του κλέψαντος…

To Tor Proxy Service είναι μία υπηρεσία που επιτρέπει στους χρήστες να επισκεφτούν τις .onion σελίδες του Tor, χωρίς την εγκατάσταση του αντίστοιχου Tor browser.

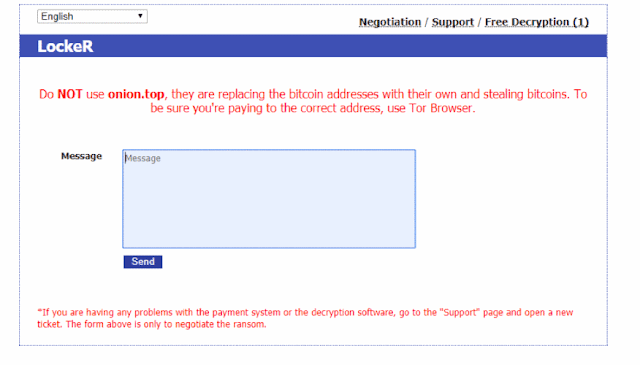

Πιο συγκεριμένα, σε κάποιες περιπτώσεις τα Ransomware εμφανίζουν τόσο τη διεύθυνση Tor για την πληρωμή των λύτρων, όσο και εναλλακτικές Tor-to-web διευθύνσεις, για την περίπτωση που το θύμα δεν έχει τις τεχνικές λεπτομέρειες για να εγκαταστήσει Tor κλπ.

Μία τέτοια υπηρεσία είναι το onion.top, το οποίο στο παρασκήνιο σκάναρε το Dark Web για σελίδες που περιέχουν διευθύνσεις που μοιάζουν με Bitcoin wallets, και τις αντικαθιστούσαν με δικές τους, με αποτέλεσμα τα θύματα να πληρώνουν λύτρα και τα χρήματα να πηγαίνουν στο onion.top!

Ήδη ο LockeR Ransomware, ο Sigma και ο GlobeImposter έχουν πέσει θύματα, με τον LockeR να εμφανίζει και προειδοποιητικό μήνυμα..

Υπολογίζεται ότι τα μέχρι στιγμής κέρδη τους είναι περίπου $44.000.

Σχολείο στην Νότια Καρολίνα, θύμα Ransomware

Και το Spring Hill θύμα Ransomware

Περισσότερα εδώ.

Επόμενος στη σειρά, η δημόσια βιβλιοθήκη του Spartanburg

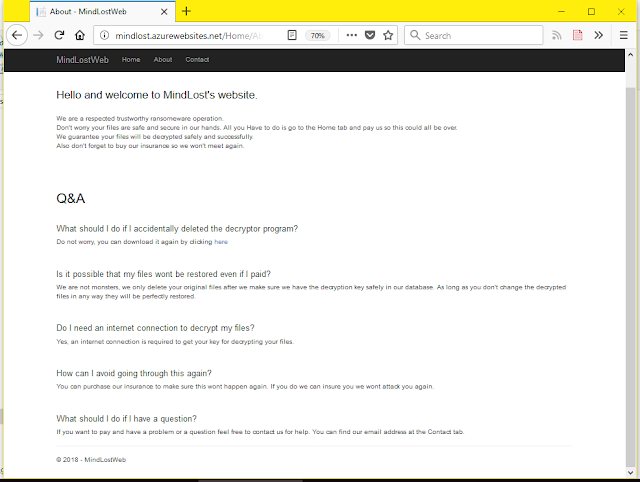

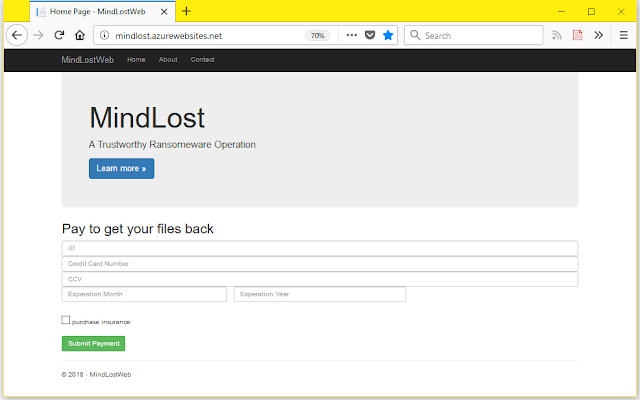

Νέος Ransomware – MindLost – Ζητάει πληρωμή με πιστωτική κάρτα!!!

Το αστείο με αυτόν είναι ότι ζητάει να γίνει πληρωμή με πιστωτική κάρτα (!!!!), κάτι που σημαίνει ότι ο δημιουργός του, προκειμένου να δεχτεί οποιαδήποτε πληρωμή θα πρέπει να καταχωρηθεί ως έμπορος και να κόβει τιμολόγια… Κάτι που προφανώς δε μπορεί να γίνει.

Στο δείγμα που είδαμε, το portal (το οποίο πλέον δε λειτουργεί) ήταν στο azurewebsites της Microsoft (!) και στις επιλογές πληρωμής ήταν και η … ασφάλεια ότι δεν θα σε ξαναχτυπήσουν (!!!)

Ο κώδικας είναι για τα πανηγύρια, αφού εκτός του ότι σε μία διαδρομή αναφέρει το όνομα κάποιου τύπου (Καλησπέρα, Daniel Ohayon), περιέχει και καρφωτά credentials για τη βάση δεδομένων του Ransomware! Κάτι που είναι λίγο αστείο, αφού οποιοσδήποτε αναλύσει τον κώδικα μπορεί να μπει στη βάση δεδομένων και να δει προσωπικές πληροφορίες των θυμάτων, τους αριθμούς των πιστωτικών καρτών, τα κλειδιά κρυπτογράφησης κλπ…

Το θέμα της πληρωμής με πιστωτική κάρτα, το αφήνουμε απλά ασχολίαστο… Όπως λέει και το όνομα του Ransomware, θα πρέπει να έχει χάσει το μυαλό σου για να κάνεις κάτι τέτοιο.

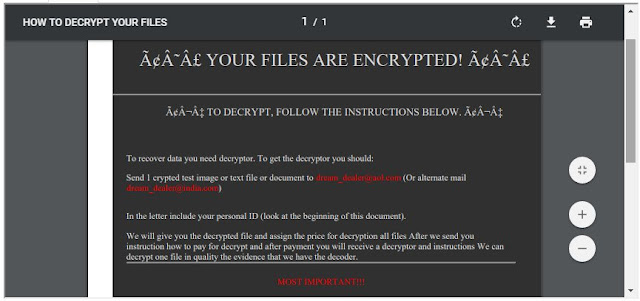

Nέος GlobeImposter – Dream

Υπενθυμίζουμε ότι ο GlobeImposter είναι αυτή τη στιγμή από τους πιο δραστήριους Ransomware, με εκατοντάδες θύματα στην Ελλάδα και δυστυχώς δεν έχει αδυναμίες που να μπορούμε να εκμεταλλευτούμε για να τον αποκρυπτογραφήσουμε.

Nέος Scarab – τον εγκαθιστούν χειροκίνητα

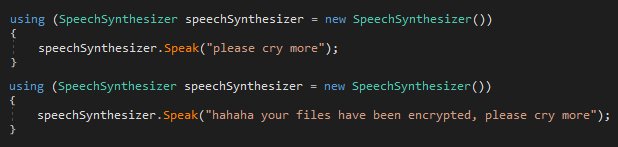

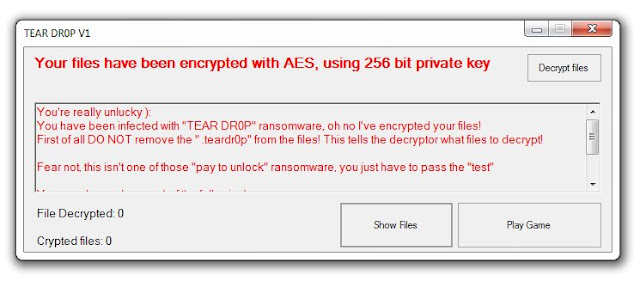

ΝΕΟΣ Ransomware – Tear Dr0p

Πρώτον, μετά την επιμόλυνση, προκαλεί με ομιλία μέσω των ηχείων του Η/Υ.

ΕΧΟΥΜΕ ΒΡΕΙ ΛΥΣΗ – ΜΗ ΠΛΗΡΩΣΕΤΕ ΤΑ ΛΥΤΡΑ!

ΝΕΟΣ Ransomware – Infinite Tear v3

Καλή εβδομάδα σε όλους!

Ευχαριστούμε την BleepingComputer για την παροχή υλικού.