Πιθανή επιμόλυνση λόγω NSA exploit kit

O δημιουργός του AES-NI Ransomware, σε μια σειρά tweets που έκανε, περηφανεύεται ότι κατάφερε να χρησιμοποιήσει το ETERNALBLUE exploit (το οποίο όπως αποκαλύφθηκε πρόσφατα στο wikileaks, ανήκει στη σειρά των exploits που χρησιμοποιησούμε η NSA).

|

| Πιθανή επιμόλυνση λόγω NSAETERNALBLUE exploit kit |

Το exploit αυτό, στοχεύει στο SMBv2 πρωτόκολλο. Με τη χρήση του, ο δημιουργός του εν λόγω Ransomware, που αναρωτιόμαστε γιατί είναι ακόμα έξω και τουιτάρει κιόλας, ισχυρίζεται ότι επιμόλυνε Windows Servers ανά την υφήλιο και εγκατέστησε το Ransomware του.

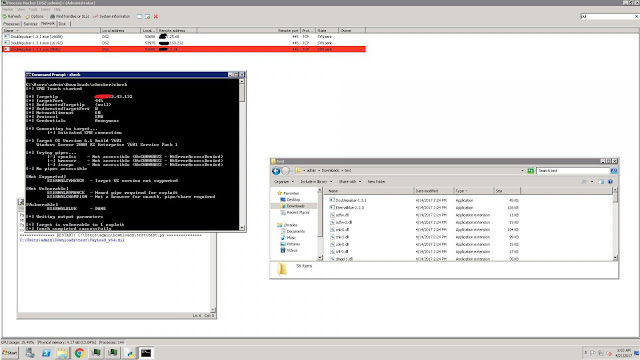

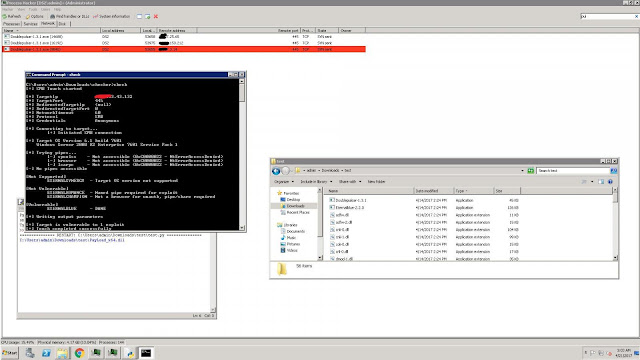

Αυτή είναι η εικόνα που πόσταρε στο twitter:

|

| Πιθανή επιμόλυνση λόγω NSAETERNALBLUE exploit kit |

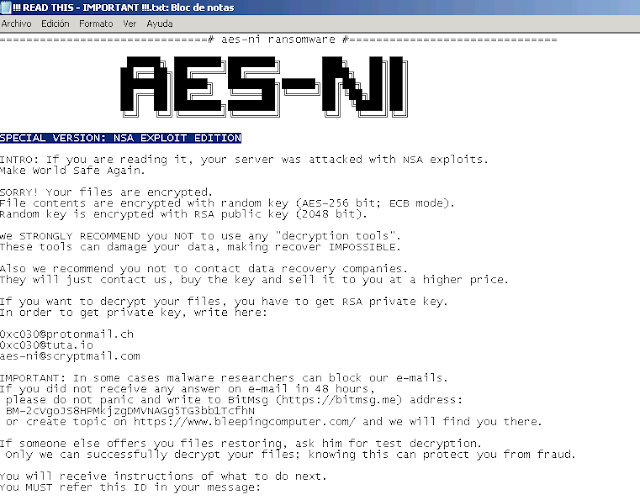

Και αυτό είναι το νεο Ransom Note:

|

| Πιθανή επιμόλυνση λόγω NSAETERNALBLUE exploit kit – ransomware note |

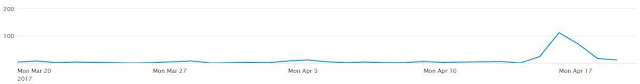

Παρόλα αυτά, ερευνητές της MalwareBytes ισχυρίζονται ότι ο developer ψεύδεται, καθώς φαίνεται πως απλώς εκμεταλλεύτηκε το γνωστό πρόβλημα με το Remote Desktop των Windows Servers. Όπως και να έχει, ό,τι και να έκανε, ήταν για λίγες μόνο μέρες όπως φαίνεται και στο παρακάτω γράφημα:

|

| Πιθανή επιμόλυνση λόγω NSAETERNALBLUE exploit kit – γράφημα – στατιστικά διασποράς |

H Northwind Data Recovery είναι ο μοναδικός WD, HGST, & Europol Trusted Partner στην Ελλάδα στους τομείς της Ανάκτησης Δεδομένων από σκληρούς δίσκους και επίλυσης Ransomware όπως οι Dharma, Stop, Jigsaw, Scarab, Gandcrab, Matrix, Screenlocker, Cerber, HiddenTear, Locky, WannaCry, STOP.