Καμπάνια SPAM χρησιμοποιεί το Α.Π.Θ.

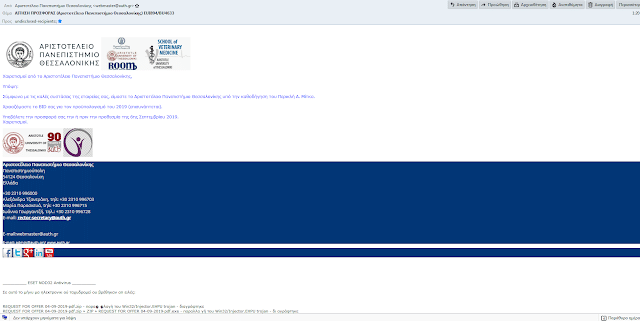

Μία καμπάνια spam που χρησιμοποιεί (αρκετά πειστικά) το λογότυπο και τα στοιχεία επικοινωνίας του Α.Π.Θ. εντοπίστηκε σήμερα, 04/09/19 και μας έκανε ιδιαίτερη εντύπωση.

Μάλιστα, ήρθε και σε εμάς το επίμαχο email και έτσι είχαμε την ευκαιρία να το αναλύσουμε.

Ας πάρουμε τα πράγματα με τη σειρά.

Το email

Έρχεται με τίτλο

ΑΙΤΗΣΗ ΠΡΟΣΦΟΡΑΣ (Αριστοτέλειο Πανεπιστήμιο Θεσσαλονίκης) EUI894/BU4633

Αν εξαιρέσει κανείς 1-2 λεπτομέρειες, είναι ιδιαίτερα καλοφτιαγμένο.

Χρησιμοποιούν τα λογότυπα του ΑΠΘ για να παρασύρουν τα θύματά τους στο να πιστέψουν ότι πρόκειται για legit email από το Αριστοτέλειο.

Χρησιμοποιούν το email (σπουφαρισμένο, προφανώς) webmaster [@] auth .gr

Στην υπογραφή χρησιμοποιούν τηλέφωνα επικοινωνίας και ονόματα του ΑΠΘ τα οποία είναι πραγματικά και υφίστανται ενώ στο κείμενο χρησιμοποιούν τα ονόματα από υπαρκτά πρόσωπα του ΑΠΘ (!).

Τα 3 σημεία τα οποία χτυπούν καμπανάκι ότι κάτι δεν πάει καλά είναι:

- Το undisclosed recipients; στον παραλήπτη

- Η κακή σύνταξη του κειμένου

- Στο κάτω μέρος του κειμένου έχουν αφήσει λογότυπα που κανονικά θα παρέπεμπαν στα κοινωνικά μέσα του ΑΠΘ (facebook, twitter, youtube κλπ), όμως εκ παραδρομής παραπέμπουν στα αντίστοιχα του πανεπιστημίου του Βελιγραδίου…

Το επισυναπτόμενο της Καμπάνια SPAM χρησιμοποιεί το Α.Π.Θ.

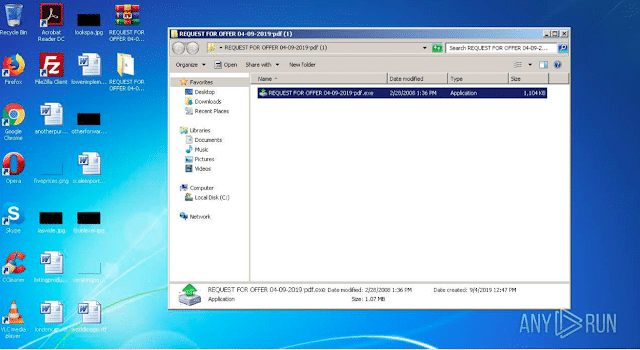

Πρόκειται για το REQUEST FOR OFFER 04-09-2019.pdf.zip

Το ESET που είχαμε εγκατεστημένο στον Η/Υ που παρέλαβε το email, το εντόπισε και το αφαίρεσε.

Προσέξτε την διπλή κατάληξη (.pdf.zip), προσπαθούν να εκμεταλλευτούν τις περιπτώσεις όπου ο χρήστης έχει αφελώς ενεργοποιήσει την επιλογή “απόκρυψη καταλήξεων για γνωστούς τύπους αρχείων” στα Windows, οπότε σε αυτήν την περίπτωση θα έβλεπε το αρχείο σαν PDF ενώ στην πραγματικότητα πρόκειται για συμπιεσμένο αρχείο .zip.

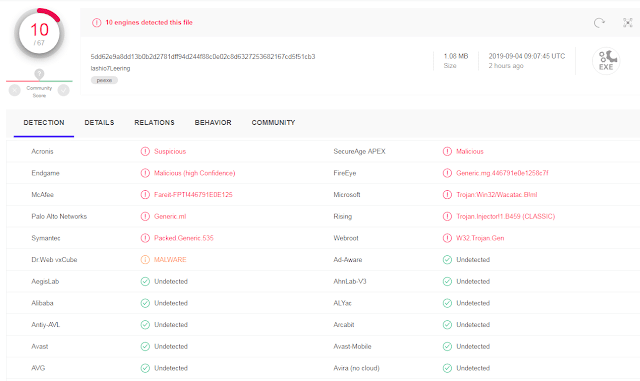

Το ενδιαφέρον είναι ότι μόλις 10 από τις μηχανές ανίχνευσης εντόπισαν ως κακόβουλο το εν λόγω αρχείο

Αν ανοίξει κανείς το συμπιεσμένο αυτό αρχείο, περιέχει το REQUEST FOR OFFER 04-09-2019.exe

Το εκτελέσιμο αυτό αρχείο, τρέχει τον Win32/Injector ο οποίος είναι ένας trojan που προσπαθεί να υποκλέψει προσωπικά στοιχεία (όνομα Η/Υ, διεύθυνση ΙΡ, κωδικούς πρόσβασης κλπ) και να τα στείλει σε κάποιον server στο Ιράν (!).

Στον έλεγχο που κάναμε, κάτι τέτοιο δεν κατέστη εφικτό, καθώς ο σέρβερ του Ιράν δεν απάντησε στο request.

Σε επικοινωνία που είχαμε με το ΑΠΘ, μας ενημέρωσαν ότι γνωρίζουν για το θέμα και έχει αναλάβει τόσο το νομικό τους τμήμα όσο και το τμήμα ΙΤ.

Δείτε την προσομοίωση εκτέλεσης του .exe αρχείου εδώ:https://app.any.run/tasks/05f53c8b-7d41-41fb-af21-0d2f320fe535

Δημήτρης Άντερσον