Τα νέα των Ransomware, 2/12/2017

Είχαμε αυξημένη δραστηριότητα την προηγούμενη εβδομάδα στον τομέα των Ransomware. Είχαμε πολλά μικρά και μεγαλύτερα στελέχη να κάνουν την εμφάνισή τους. Είχαμε έναν ακόμα νέο CryptoMix, έναν νέο BTCWare και καμπάνιες διασποράς του GlobeImposter και του Sigma.

Είχαμε όμως και μερικές επιτυχίες με εξέυρεση λύσεων για κάποια στελέχη 🙂

Ας τα δούμε αναλυτικά:

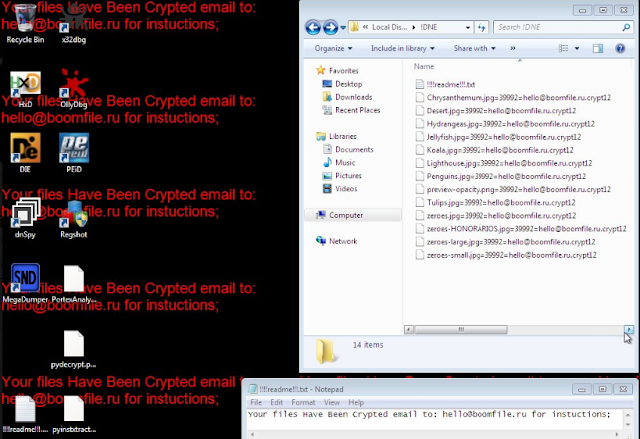

ΝΕΟΣ CryptON διασπείρεται μέσω KeyGen

Κυκλοφόρησε ένας CryptOn ο οποίος παριστάνει ότι πρόκειται για KeyGen του γνωστού λογισμικού ανάκτησης δεδομένων EaseUS Data Recovery.

Έτσι, θέλετε να πειραματιστείτε μόνοι σας προσπαθώντας να ανακτήσετε μόνοι σας τα αρχεία που διαγράψατε.

Κατεβάζετε το EaseUS αλλά δεν θέλετε να το πληρώσετε κιόλας.

Ψάχνετε να βρείτε σπαστήρι.

Βρίσκετε και κατεβάζετε αυτό:

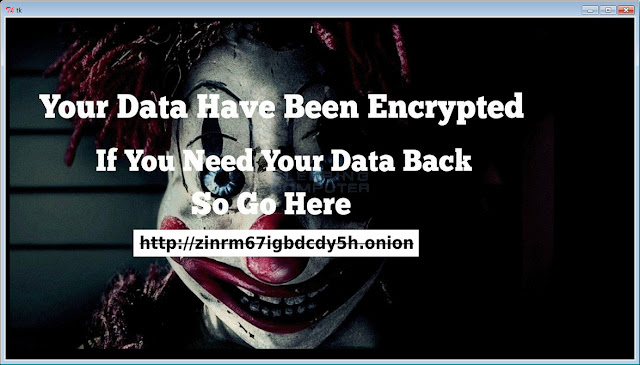

Πατάτε Generate και γίνεται αυτό:

Ευτυχώς για εσάς, έχουμε βρει λύση ΜΗ ΠΛΗΡΩΣΕΤΕ ΤΑ ΛΥΤΡΑ!

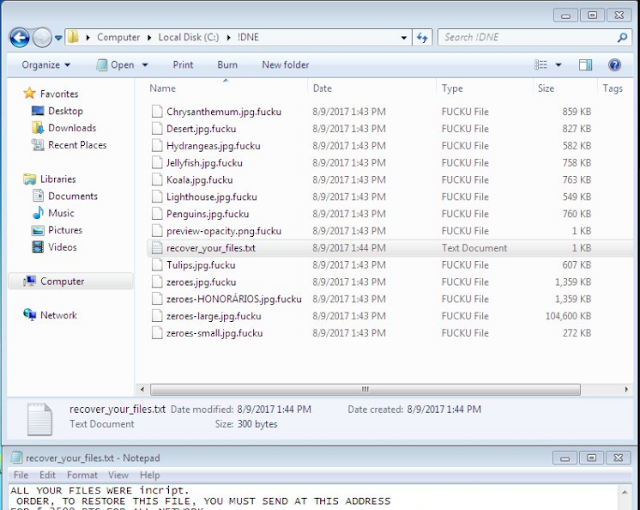

Βρήκαμε λύση για τον HC6/Fucku

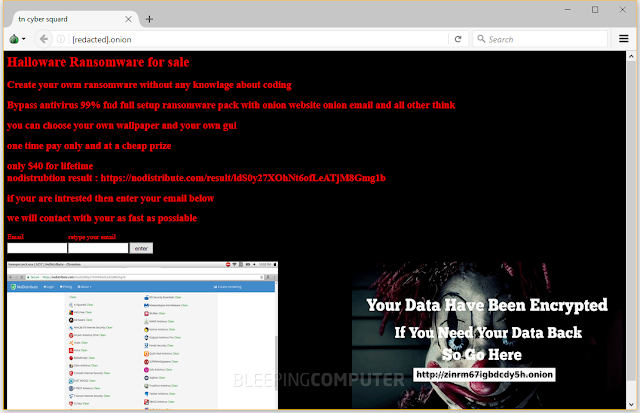

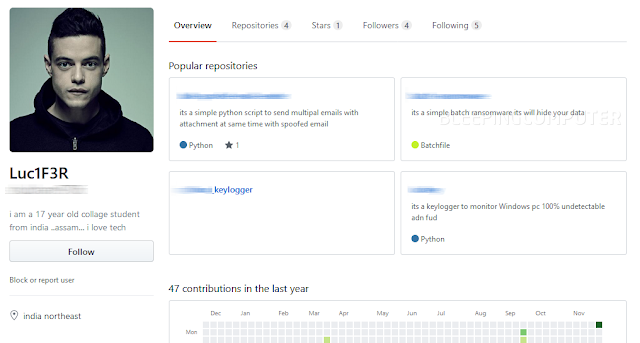

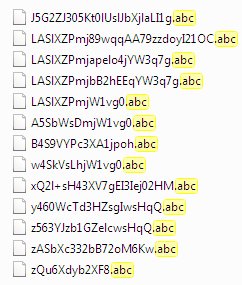

Τι συμβαίνει με τον Halloware, ποιος είναι ο Luc1f3r? Τεχνική ανάλυση!

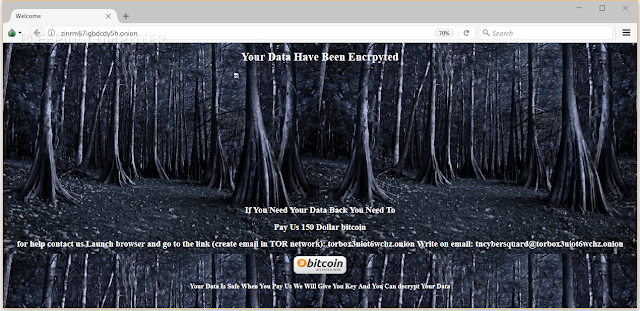

Οι πωλήσεις του εν λόγω Ransomware στο Dark Web ξεκίνησαν την Πέμπτη που μας πέρασε.

Ρίχνοντας μια ματιά στα (3 στον αριθμό) site που πουλούσαν τον εν λόγω Ransomware μπορούμε να ασφάλεια να πούμε ότι είτε η προσφορά είναι too good to be true, είτε πρόκειται για απάτη, είτε ο Halloware δεν είναι και τόσο καλός όσο πιστεύει ο Luc1f3r.

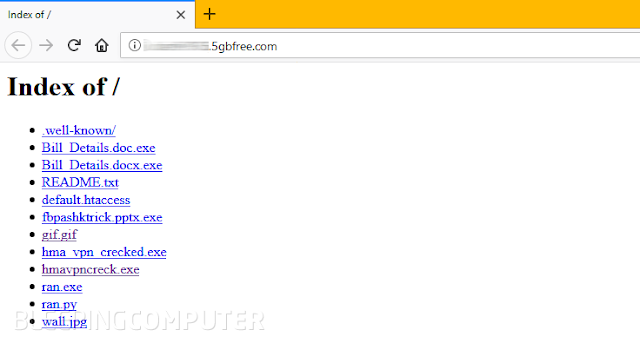

Αυτό μας κίνησε κι άλλο το ενδιαφέρον, μιας και αρχικά πιστεύαμε ότι πρόκειται για απάτη. Ο Catalin εκμεταλλεύτηκε διάφορα διαχειριστικά σφάλματα των ιστοσελίδων που πουλούσαν τον Halloware και κατάφερε να βρει τον server όπου ο Luc1f3r κρατούσε τα αρχεία του Halloware, μεταξύ αυτών και κάποιων “οπλισμένων” αρχείων.

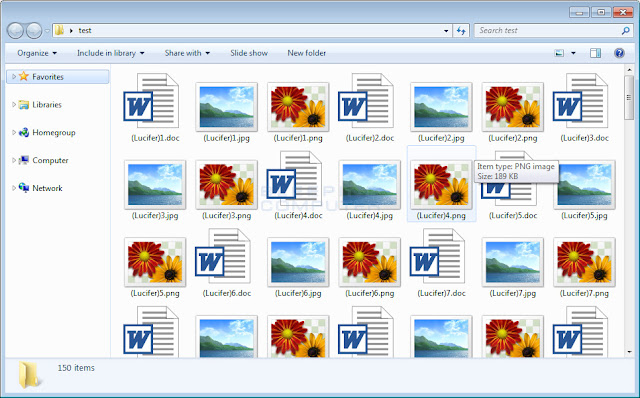

Παρατηρήστε τα αρχεία της λίστας από πάνω. Δείτε και τις διπλές καταλήξεις.

Πέραν αυτών, τα ενδιαφέροντα αρχεία είναι το hmavpncreck.exe το οποίο είναι το εκτελέσιμο του Ransomware και το ran.py το οποίο είναι ο πηγαίος κώδικας του Halloware.

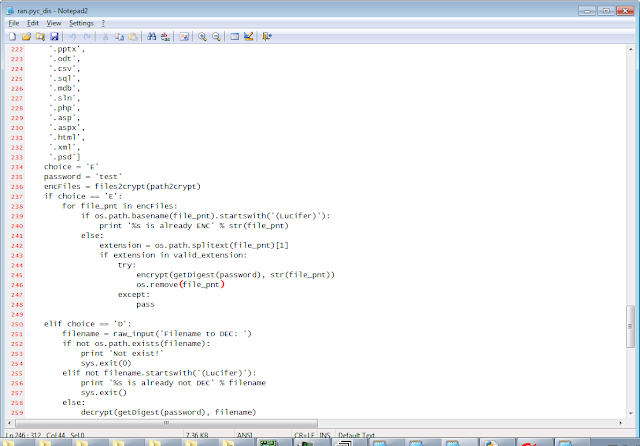

Παρόλο που το αρχείο ήταν κλειδωμένο, καταφέραμε και το σπάσαμε, και θα χρησιμοποιηθεί για να φτιαχτούν decrypters σε περίπτωση που κάποιος μολυνθεί από τον Halloware 🙂

Σε δοκιμές πάντως που έγιναν, το Ransomware δουλεύει.

Τοποθετεί το string (Lucifer) στα κρυπτογραφημένα αρχεία, επομένως το αρχικό image.png θα γίνει (Lucifer)image.png.

Πάντως, μιας και το Halloware χρησιμοποεί hard coded AES κλειδιά και δεν χρησιμοποιεί καν C&C Servers, ο Luc1f3r δεν έχει ελπίδες να βγάλει χρήματα από αυτό. Κάποιος που είναι καλά στα μυαλά του και έχει ελάχιστη εμπειρία δεν πρόκειται να δώσει ούτε $1, πόσω μάλλον $40.

Νέος Ransomware: Crypt12

Δυστυχώς για αυτούς, ευτυχώς για εμας (και εσας), έχουμε βρει λύση.

ΜΗ ΠΛΗΡΩΣΕΤΕ ΤΑ ΛΥΤΡΑ!

Νέος Ransomware: StorageCrypt

Νέος Ransomware: Really Dangerous Ransomware

Τελικά ούτε Really Dangerous είναι, ούτε Ransomware αφού δεν κρυπτογραφεί και λειτουργεί απλά σαν Screenlocker.

Αγνοήστε το.

Νέος Magniber

Αυτήν την εβδομάδα εμφανίστηκε μία νέα έκδοσή του, τον .vpgvlkb ο οποίος απ’ ότι έχουμε δει, προς το παρόν χτυπάει μόνο τη Νότια Κορέα.

Δύο μέρες αργότερα, κυκλοφόρησε και ακόμα νεότερο στέλεχος, που τοποθετεί την επέκταση .dlenggrl.

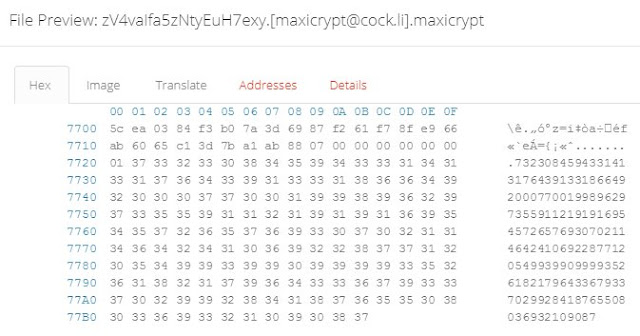

Νέος Ransomware: MaxiCrypt

Νέος Ransomware: WannaPeace

Προς το παρόν είναι σε δοκιμαστικό στάδιο, ψάχνει το C:testes για δοκιμές.

Νέος παραλλαγή του Crypt888

Νέος στέλεχος του BTCWare

Οι δημιουργοί του πάντως εξακολουθούν να χρησιμοποιούν την παλιά, ρομαντική μέθοδο: Παραβιάζουν το Remote Desktop και εγκαθιστούν χειροκίνητα τον Ransomware.

Νέος στέλεχος του Globe2

Και για αυτόν, έχουμε βρει λύση, ΜΗ ΠΛΗΡΩΣΕΤΕ ΤΑ ΛΥΤΡΑ!

Καλή εβδομάδα σε όλους!

Ευχαριστούμε την BleepingComputer για την παροχή υλικού.